یک آسیبپذیری در روترهای صنعتی Milesight کشف شده که ممکن است در حملاتی نیز از آن بهرهبرداری شده باشد. این آسیبپذیری با شناسه CVE-2023-43261 و شدت 7.5 از نوع افشای اطلاعات حساس میباشد.

محصولات تحت تأثیر

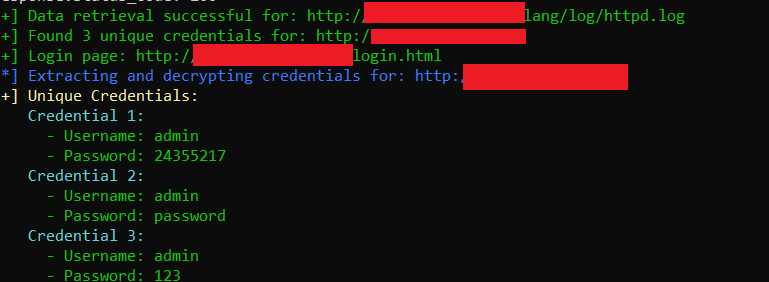

آسیبپذیری ذکر شده روترهای UR5X، UR32L، UR32، UR35 و UR41 با نسخههای قبل از 35.3.0.7 را تحت تاثیر قرار میدهد و ممکن است دسترسی به فایلهای لاگ از جمله httpd.log و برخی اطلاعات حساس دیگر از جمله نام کاربری و کلمه عبور را برای مهاجم فراهم آورد. کلمه عبور به صورت رمزنگاری شده قابل دستیابی است اما به دلیل به کارگیری الگوریتم ضعیف و استفاده از کلید ایستا به راحتی رمزگشایی میشود که به مهاجمان این امکان را خواهد داد تا به رابط مدیریتی تحت وب دسترسی پیدا کنند و پیکربندی آن را تغییر داده یا دیوار آتش را خاموش کنند. این آسیبپذیری برای روترهایی که امکان ارسال و دریافت پیام کوتاه را فراهم میکنند بسیار خطرناکتر است. نشانههایی مبنی بر احتمال بهرهبرداری از این آسیبپذیری نیز کشف شده است.

توصیههای امنیتی

اگر یک مودم صنعتی Milesight دارید باید فرض کنید که کلمات عبور روتر افشاء شدهاند و هرچه سریعتر نسبت به ایجاد کلمه عبور جدید و یا قطع رابط تحتوب از اینترنت اقدام نمایید. بهروزرسانی برای رفع این آسیبپذیری مدتها قبل منتشر شده است، بنابراین در اسرع وقت نسبت به نصب آن اقدام نمایید.

منابع خبر:

[1]https://nvd.nist.gov/vuln/detail/CVE-2023-43261

[2]https://thehackernews.com/2023/10/experts-warn-of-severe-flaws-affecting.html

- 111