یک آسیبپذیری با شدت بالا در نسخههای قبل از 6.23 نرمافزار WinRAR کشف شده است که توسط هکرهای (APT29) مورد بهرهبرداری قرار گرفته که منجر به دسترسی از راهدور آنها خواهد شد. این آسیبپذیری با شناسه CVE 202338831 در 23 آگوست 2023 توسط NIST گزارش شده است ولی بررسیها نشان میدهد که از آوریل 2023 مورد بهرهبرداری قرار گرفته و کاربران زیادی را تحت تأثیر قرار داده است.

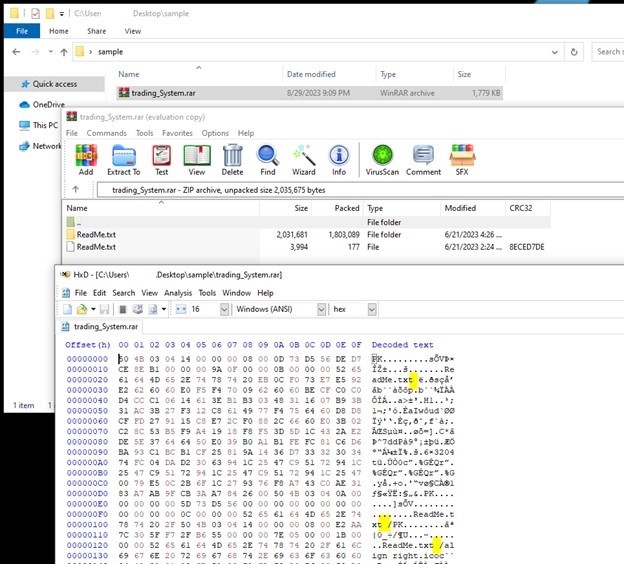

براساس گزارشهای محققان، این آسیبپذیری به این دلیل رخ میدهد که مهاجمان در یک فایل آرشیو ZIP از یک فایل سالم در کنار یک پوشه همنام که دارای فایلهای مخرب است استفاده کرده و از این طریق حملات خود را انجام میدهند. تصویر زیر محتویات این فایل آرشیو را نشان میدهد که دارای یک فایل سالم با نام ReadMe.txt و یک پوشه با همین نام است.

بررسی این فایل آرشیو نشان میدهد که:

• مهاجمان فایل آرشیو را به گونهای ایجاد میکنند که نام پوشه و فایل یکسان باشد.

• با توجه به اینکه ویندوز اجازه نمیدهد تا فایلها و پوشهها در یک مسیر نام یکسانی داشته باشند، نشان میدهد که پس از ایجاد یک فایل ZIP معمولی با تغییر بایتهای مختلف نام فایل و پوشه تغییر یافته و یک نام یکسان استفاده میشود.

• وقتی محتویات پوشه بررسی میشود، فایلهای زیادی وجود دارد که مهمترین آنها یک فایل bat حاوی اسکریپت مخرب است.

• فایل bat نیز نامی مشابه با فایل سالم همنام پوشه دارد.

• با بررسی اسکریپت میتوان دید که cmd را در حالت Minimized راهاندازی کرده و سپس به پوشه temp جایی که WinRar فایلها را استخراج میکند، رفته و سعی میکند تا فایل weakicons.com را که در داخل پوشه وجود دارد، پیدا کند و آن را با wmic اجرا کند.

• با بررسی weakicon.com متوجه میشویم که یک فایل CAB SFX است.

گزارشهای Cluster25 نشان میدهد که گروههای هکری (APT29) از این نقص امنیتی سوءاستفاده کرده و با استفاده از حملات فیشینگ سعی دارند تا اعتبارنامههای موجود در سیستمهای در معرض خطر را جمعآوری کنند.

فایل آرشیوی که در این حملات استفاده میشود شامل یک فایل pdf مخرب است که با کلیک روی آن اسکریپتهای دستهای ویندوز اجرا میشود و با استفاده از دستورات Powershell دسترسی از راهدور را برای مهاجمان فراهم میآورد.

همچنین یک اسکریپت Powershell تعبیه شده است که دادههای مختلف از جمله اعتبارنامه ورود را از مرورگرهای Google Chrome و Microsoft Edge جمعآوری کرده و برای مهاجمان ارسال میکند.

CVE-2023-38831 یک آسیبپذیری با درجه شدت بالا در WinRAR است که به مهاجم اجازه میدهد تا دستورات دلخواه خود را هنگام بازکردن فایل مخرب در یک فایل آرشیو ZIP شده اجرا کند. یافتههای Group-IB نیز نشان میدهد که این آسیبپذیری از آوریل 2023 بعنوان یک آسیبپذیری zero-day در حملات مختلفی، مورد بهرهبرداری قرار گرفته است.

محصولات تحت تأثیر

کلیه سیستمهایی که از WinRar نسخه قبل از 6.23 استفاده میکنند در برابر این حملات آسیبپذیر بوده و باید هرچه زودتر این ابزار را بهروزرسانی کنند.

توصیه امنیتی

کاربران در اسرع وقت، نرمافزار WinRarخود را به نسخه 6.23 ارتقاء دهند.

منابع خبر:

[1] https://thehackernews.com/2023/10/pro-russian-hackers-exploiting-recent.html

[2] https://www.mcafee.com/blogs/other-blogs/mcafee-labs/exploring-winrar-vulnerability-cve-2023-38831

- 285