تروجانهای Android.Spy.Lydia توانایی انجام فعالیتهای جاسوسی مختلف را در دستگاههای اندرویدی آلوده دارند و به حملهکنندگان قابلیت کنترل از راه دور برای دزدیدن اطلاعات شخصی و مالی فراهم میکنند. همچنین این تروجانها دارای یک مکانیزم دفاعی هستند که بررسی میکنند آیا در یک شبیهساز اجرا میشوند یا روی یک دستگاه آزمایشی. در مواردی که در شبیهساز یا دستگاه آزمایشی اجرا میشوند، تروجانها از کار میافتند.

توزیع تروجانها از طریق وبسایتهای مخرب صورت میگیرد که به عنوان سازمانهای مالی نمایان میشوند، مانند صرافیهای آنلاین. یکی از مثالهای این وبسایتها به صورت زیر است:

hxxp[:]//biuy.are-eg[.]com/dashbord/

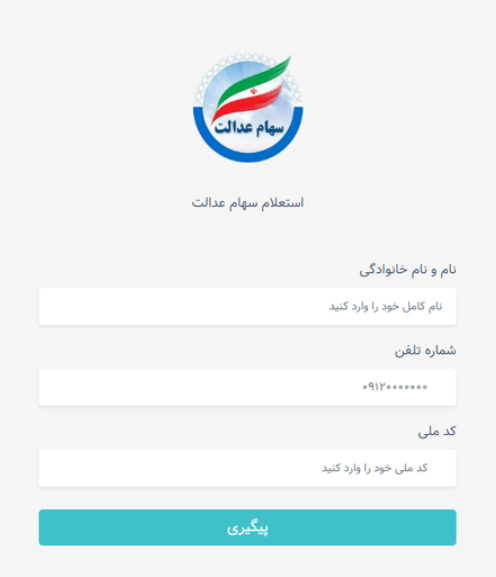

در این صفحه، از قربانی خواسته میشود که اطلاعات شخصی خود را وارد کند: نام و نام خانوادگی، شماره تلفن همراه و شماره ملی. پس از وارد کردن این اطلاعات، کاربر به صفحه hxxp[:]//biuy.are-eg[.]com/dashbord/dl.php هدایت میشود، جایی که به او اطلاع داده میشود برای دسترسی به جلسه معاملاتی نیاز به دانلود و نصب نرمافزار ویژه دارند. اما پس از کلیک بر روی دکمه دانلود، به جای برنامه معتبر مورد انتظار، قربانی به یکی از نسخههای تروجان Android.Spy.Lydia.1 هدایت میشود.

وقتی تروجان اجرا میشود، درخواستی برای یک لینک به یک صفحه تقلبی از hxxp[:]//teuoi[.]com ارسال و سپس از طریق مؤلفه WebView بدون اینکه مرورگر باز شود، روی صفحه نمایش داده میشود. نسخهی مخربی که ما دریافت کردهایم، لینک زیر را باز کرده است:

hxxps[:]//my-edalatsaham[.]sbs/fa/app.php

صفحه تقلبی که توسط WebView بارگذاری میشود، در تصویر زیر نمایش داده شده است:

این صفحه شامل یک فرم برای وارد کردن شماره ملی است که به آن وعده "پرداخت سود" در آینده داده شده است. در این مرحله، تروجان شناسه منحصر به فرد خود و اطلاعاتی را که دستگاه با موفقیت آلوده شده است به سرور C&C خود ارسال میکند.

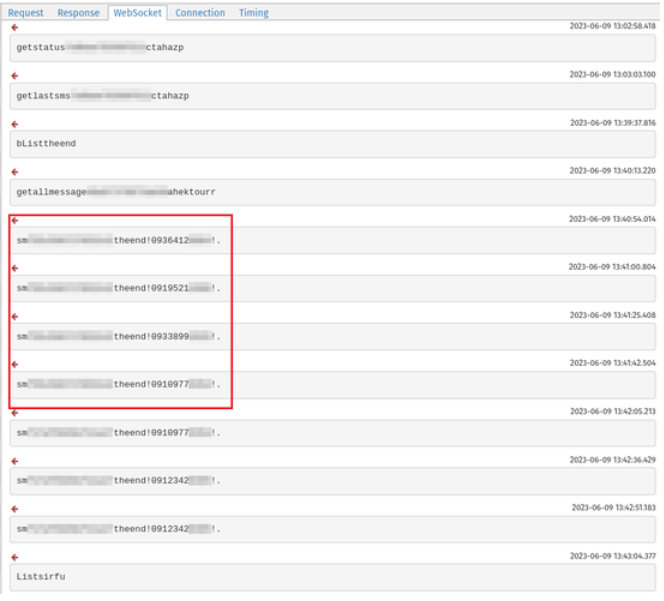

هنگامی که یک دستگاه آلوده شود، تروجان به میزبان از راه دور در ws[:]//httpiamaloneqs[.]xyz:80 از طریق WebSocket متصل میشود و منتظر دستوراتی برای ارسال به تمام دستگاههای آلوده به صورت همزمان میماند. هر دستورحاوی شناسه دستگاهی است که به آن ارسال شده است. تصویر زیر دستوراتی را که از سرور C&C به شبکه باتنت ارسال شده است نشان میدهد:

تروجانهای Android.Spy.Lydia میتوانند عملیات زیر را انجام دهند:

- جمعآوری اطلاعات در مورد برنامههای نصب شده در دستگاه.

- پنهان کردن یا نمایش آیکون خود در لیست برنامههای صفحه اصلی.

- ساکت کردن صدا در دستگاه.

- ارسال محتوای پیامهای ورودی از پیامک به سرور یا به یک شماره تلفن مشخص شده توسط مهاجمان.

- ارسال محتوای کلیپبورد به سرور.

- ارسال پیامکوتاه با متن دلخواه به شمارههای مشخص شده.

- بارگیری مخاطبین از دفترچه تلفن به سرور.

- افزودن مخاطبین جدید به دفترچه تلفن.

- دانلود صفحات وب مشخص با استفاده از مؤلفه WebView

قابلیتهای ذکر ده، به افراد مخرب اجازه میدهد از این تروجانها برای رهگیری پیامکها، تشخیص برنامههای بانکی مورد استفاده یک قربانی و انجام اقدامات تقلبی با حسابهای بانکی آنها استفاده نمایند. به عنوان مثال، مهاجمان میتوانند پیامک ارسالی از بانکها را بخوانند تا جزئیاتی در مورد موجودی حساب و خریدهای انجام شده بیابند. به علاوه، با استفاده از تکنولوژی A2P که اجازه ارسال پیامک از برنامهها را میدهد و ضعفهای موجود در پروتکل پیامکی، جلوی ارسال پیامکهای جعلی به عنوان بانکها توسط کلاهبرداران را میگیرند و از کاربران میخواهند اقداماتی را انجام دهند که امنیت حسابهای بانکی خود را به خطر بیاندازند. پس از خواندن مکاتبات یک قربانی، کلاهبرداران میتوانند تظاهر به یکی از آشناها کنند و از آنها درخواست وام پول، کمک به پرداخت یک قبض و غیره کنند. در نهایت، این تروجان میتواند برای انجام دو مرحلهای احراز هویت و کمک به هکرها برای دسترسی کامل به یک حساب بانکی استفاده شود، با فرض اینکه اطلاعات ورود به سیستم یا جزئیات کارت اعتباری را قبلاً دزدیده باشند.

توصیههای امنیتی:

به شدت توصیه میشود یک برنامه آنتیویروس بر روی دستگاه خود نصب کنید

منبع:

- 128