در سپتامبر ۲۰۲۳، یک آسیبپذیری بحرانی در Microsoft SharePoint Server با شدت 9.8 و شناسه CVE-2023-29357 گزارش شد. این آسیبپذیری در ماه ژوئن ۲۰۲۳ توسط مایکروسافت وصله شده بود. این آسیبپذیری به مهاجم اجازه میداد که بدون نیاز به احراز هویت، سطح دسترسی ادمین را بدست آورند. برای بهرهبرداری از این آسیبپذیری، مهاجم میتواند از توکنهای احراز هویت JWT (JSON Web Token) دیگران استفاده غیرمجاز کند. این کار به وی اجازه میداد تا حملات شبکه را اجرا کرده، مکانیزمهای احراز هویت را دور زده و به امتیازات یک کاربر احراز هویت شده دسترسی پیدا کند. شایان ذکر است که این حملات به هیچ گونه تعاملی از سوی کاربر نیاز نداشت.

یک پژوهشگر مرکز تحقیقات StarLabs به نام نگوین تیان گیانگ، در رویداد Pwn2Own Vancouver 2023 تجزیه و تحلیل دقیقی از یک زنجیره بهرهبرداری ترکیبی ارائه داد. این زنجیره دارای دو آسیبپذیری اساسی است:

1. دسترسی بدون احراز هویت: حملهکننده میتواند با تولید JWTهای معتبر و استفاده از الگوریتم امضا "none" به عنوان الگوی امضا، خود را عنوان به هر کاربری در SharePoint جا بزند. این تاکتیک به طور مؤثر از اعتبارسنجی امضا در هنگام تایید توکنهای JWT در روند احراز هویت OAuth گذر میکند.

2. تزریق کد: کاربران SharePoint با مجوزهای "Owners" میتوانند کد دلخواهی را تزریق کنند. به طور خاص، آنها میتوانند فایل /BusinessDataMetadataCatalog/BDCMetadata.bdcm را جایگزین کنند، که میتواند باعث میشود کد تزریق شده به صورت یک مجموعه کامپایل شده توسط SharePoint اجرا شود.

چالش اصلی آن است که چگونه از آسیبپذیری دسترسی بدون احراز هویت برای دسترسی به API SharePoint استفاده شود، سپس یک زنجیره بهرهبرداری پس از احراز هویت (RCE) از این طریق شناسایی شود.

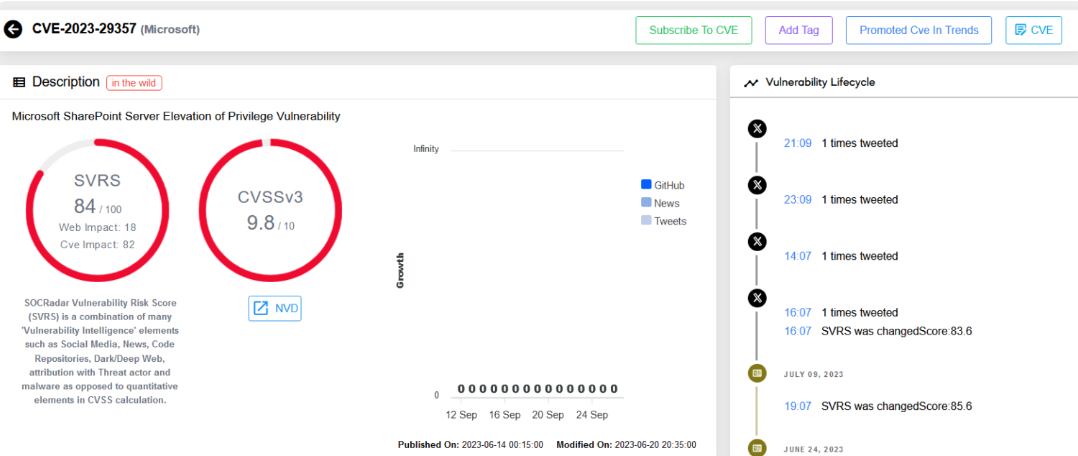

شکل 1: آسیبپذیری برای CVE-2023-29357 در پلتفرم SOCRadar

یک اسکریپت بهرهبرداری عمومی برای این آسیبپذیری SharePoint به تازگی در GitHub منتشر شده است که به مهاجمان اجازه میدهد تا سطح دسترسی را در نصب نسخههای تحت تأثیر SharePoint Server بالا ببرند. علاوه بر این، عوامل مخرب میتوانند این آسیبپذیری را با یک آسیبپذیری RCE دیگر ادغام کرده و سرور مورد هدف را به شدت در زمینه محرمانگی، اصالت، و دسترسی تحت تاثیر قرار دهند.

اسکریپت بهرهبرداری GitHub امکانات زیر را فراهم خواهد کرد:

1. تظاهر به کاربر: این امکان را به مهاجمان میدهد تا کد دلخواهی را به عنوان برنامه SharePoint اجرا کنند و منجر به حمله (DoS) انکارسرویس شود.

2. خروجیهای دقیق: این اسکریپت جزئیات کاربران مدیر با امتیازات بالا را فاش میکند و میتواند در حالتهای بهرهبرداری تکی و گروهی عمل کند.

با این حال، باید تأکید شود که این اسکریپت تنها برای مقاصد آموزشی، تست قانونی و استفاده اخلاقی طراحی شده است.

محصولات تحت تأثیر

این آسیبپذیری به طور مستقیم بر روی SharePoint Server 2019 نسخه 16.0.10396.20000 تأثیر میگذارند. علاوه بر این، تستها شامل پچهای مارس 2023 KB5002358 و KB5002357 شده است.

توصیههای امنیتی

اعمال تدابیر دفاعی برای سازمانهایی که SharePoint Server را اجرا میکنند، به ویژه نسخه 2019، ضرور است. مایکروسافت توصیه میکند که کاربران در اسرع وقت نرمافزار خود را به نسخه 16.0.10399.20005 ارتقاء دهند، همچنین این شرکت اعلام کرده است که مشتریانی که ویژگی یکپارچگی AMSI رابط اسکن ضد بدافزار را فعال کرده و از Microsoft Defender در فارمهای SharePoint Server خود استفاده میکنند، در برابر این آسیبپذیری محافظت میشوند. این لایه امنیتی سطح دیگری از حفاظت ارائه میدهد. برای کسانی که میخواهند AMSI را با SharePoint Server خود پیادهسازی کنند، راهنمای مرحله به مرحله را میتوانید در مستندات رسمی مایکروسافت پیدا کنند:

https://learn.microsoft.com/en-us/sharepoint/security-for-sharepoint-server/configure-amsi-integrat…

اکنون که بهرهبرداری به صورت عمومی در دسترس است، احتمال استفاده از آن توسط موجودیتهای مخرب به طرز قابل توجهی افزایش یافته است. پیادهسازی به موقع پچها و تدابیر توصیه شده جهت مهار احتمال تخلفات امنیتی و نفوذ به دادهها بسیار حیاتی است.

روشهای دریافت و نصب بهروزرسانی

1. از طریق Microsoft Update: این بهروزرسانی از طریق Microsoft Update در دسترس است. هنگامی که بهروزرسانی خودکار را فعال کنید، این بهروزرسانی بهطور خودکار دانلود و نصب میشود. برای اطلاعات بیشتر در مورد دریافت خودکار بهروزرسانیهای امنیتی، به Windows Update: سوالات متداول مراجعه کنید.

2. از طریق Microsoft Update Catalog: برای دریافت بسته مستقل این بهروزرسانی، به وبسایت Microsoft Update Catalog مراجعه کنید.

3. از طریق Microsoft Download Center: میتوانید بسته بهروزرسانی مستقل را از طریق Microsoft Download Center دریافت کنید. دستورالعملهای نصب را در صفحه دانلود دنبال کنید تا بهروزرسانی نصب شود.

منابع خبر:

[1] https://socradar.io/microsoft-sharepoint-server-elevation-of-privilege-vulnerability-exploit-cve-20…

[2] https://github.com/Chocapikk/CVE-2023-29357/tree/main

[3] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-29357

- 251