انتشار بدافزار 'Bumblebee' پس از دو ماه تعطیلی، با یک کمپین جدید آغاز شده است که از تکنیکهای توزیع جدیدی استفاده میکند که از خدمات 4shared WebDAV سوءاستفاده میکند.

WebDAV (Web Distributed Authoring and Versioning) یک توسعه از پروتکل HTTP است که به کلاینتها امکان انجام عملیات نویسندگی از راه دور مانند ایجاد، دسترسی، بهروزرسانی و حذف محتوای سرور وب را میدهد.

محققان گزارش میدهند که کمپین جدید Bumblebee که از اواسط سپتامبر 2023 آغاز شده است، از خدمات 4shared WebDAV برای توزیع بارگذاری، اجرای زنجیره حمله و انجام چندین عملیات پس از آلودگی بهره میبرد.

سوءاستفاده از پلتفرم 4shared که یک سرویس معتبر و شناختهشده ارائه دهنده خدمات میزبانی فایل، به اپراتورهای Bumblebee کمک میکند تا از لیستهای مسدودکننده فرار کنند و از تجهیزات زیرساختی سوء استفاده کنند.

استفاده از پروتکل WebDAV به هکرها چندین راه برای دور زدن سیستمهای تشخیص رفتاری و از مزیت توزیع بهینه، تغییر آسان بار و غیره را امکان پذیر میکند.

استفاده از ایمیلهای اسپم:

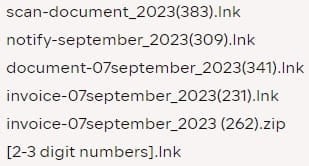

کمپین فعلی Bumblebee بر اساس ایمیلهای اسپم کار میکند که تظاهر به اسکن، صورتحساب و اعلامیهها میکنند تا گیرندگان را به دانلود پیوستهای مخرب مجبور کنند.

بیشتر پیوستها فایلهای میانبر LNK ویندوز هستند، اما برخی فایلهای ZIP حاوی فایلهای LNK نیز وجود دارند. باز کردن فایل LNK دستوراتی را روی ماشین قربانی اجرا میکند، شامل یک دستور برای متصل کردن یک پوشه WebDAV به یک درایو شبکه با استفاده از اطلاعات ورود ثابت برای یک حساب ذخیرهسازی 4shared.

شکل 1. فایلهای ضمیمه مشاهده شده در کمپین

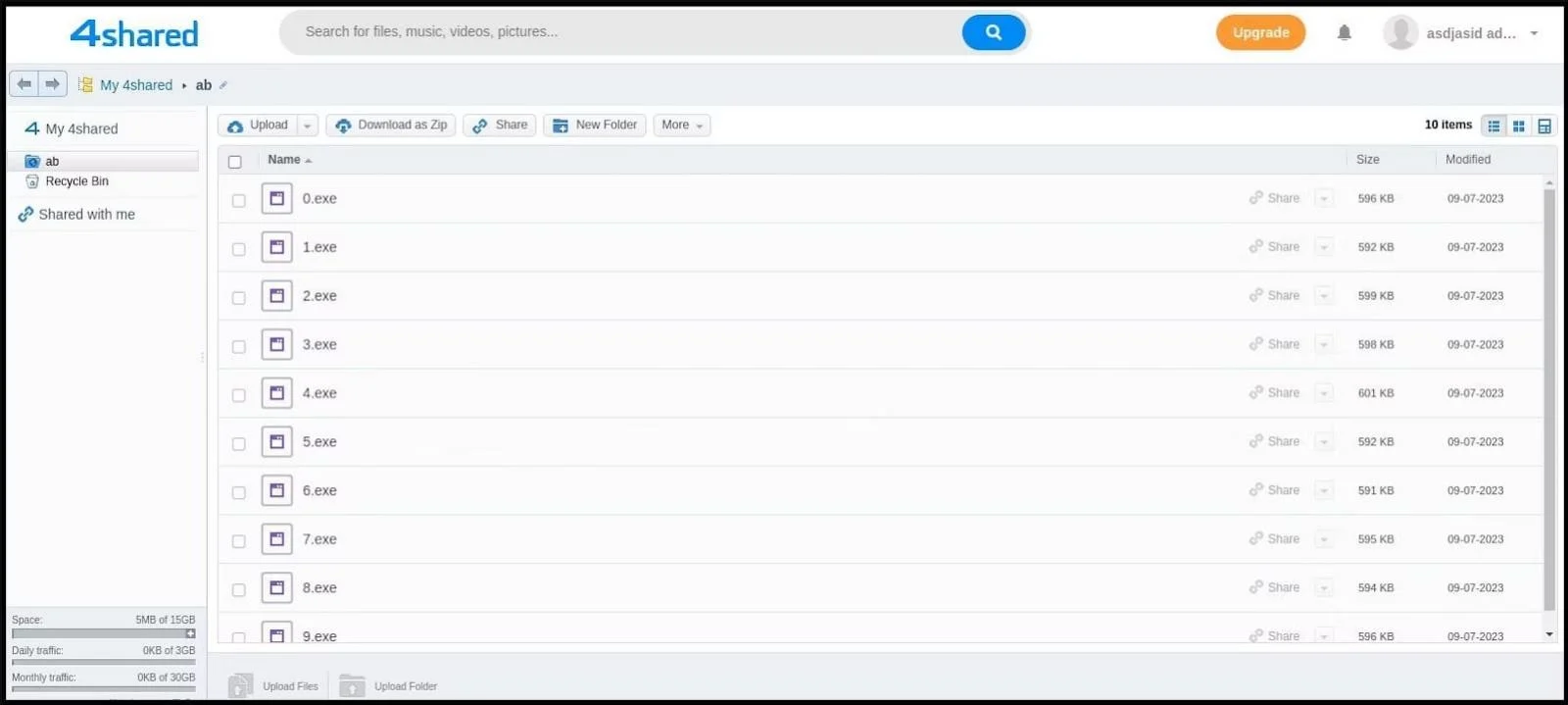

4Shared یک وبسایت اشتراک گذاری فایل است که به کاربران اجازه میدهد فایلها را در ابر ذخیره کرده و به آنها از طریق WebDAV، FTP و SFTP دسترسی داشته باشند. این سرویس قبلاً در گزارش بازارهای بدنام دولت آمریکا در سال 2016 برای میزبانی محتوای حق تکثیر درج شده بود.

شکل 2. برنامههای مخرب میزبانی شده در 4shared

تحلیلگران همچنین نسخه بهروز شده از بارگذاری بدافزار Bumblebee را کشف کردهاند که در این کمپین استفاده میشود و از پروتکل WebSocket به TCP برای ارتباط با سرور کنترل و کنترل (C2) استفاده میکند.

بهعلاوه، بارگذاری جدید از استفاده از آدرسهای C2 به صورت ثابت منصرف شده است. اکنون از الگوریتم تولید دامنه (DGA) برای تولید 100 دامنه در فضای دامنه سطح بالا ".life" هنگام اجرا استفاده میکند.

دامنهها با استفاده از مقدار بذر ثابت 64 بیتی تولید میشوند و Bumblebee با تکرار لیست ایجاد شده از طریق آنها متصل میشود تا یکی را پیدا کند که به یک آدرس IP سرور C2 فعال ترجمه میشود.

قبلاً Bumblebee با توزیع بار محتوای رمزنگاری شده ارتباط داشته و با توزیع ویژگیهایی نظیر Conti و Akira ارتباط داشته است، بنابراین انتخاب یک کانال توزیع کارآمدتر و مخفیانه نگرانکننده است.

همچنین، استفاده از DGA سختتر میکند تا زیرساختهای Bumblebee نقشه برداری شود، دامنههای آن مسدود شوند و به طور قابل توجهی عملیات آن را مختل کند، که پیچیدگی اضافی در پیادهسازی اقدامات پیشگیری در مقابل بارگذاری بدافزار اضافه میکند.

توصیه های امنیتی

1. آموزش کارکنان: افرادی که با ایمیلها و پیوستها سروکار دارند، باید به طور منظم آموزش داده شوند تا اسپم ایمیلها و پیامهای مشکوک را تشخیص دهند و از دانلود فایلهای ناشناخته خودداری کنند.

2. بهروزرسانی سیستم: مطمئن شوید که سیستمعامل و نرمافزارهای شما بهروز هستند و تمامی بهروزرسانیهای امنیتی نصب شدهاند.

3. استفاده از یک راهکار امنیتی: از راهکارهای امنیتی نظیر آنتیویروس استفاده کنید و آنها را بهروز نگه دارید.

4. فیلترهای ایمیل: از فیلترهای ایمیل برای تشخیص و مسدود کردن ایمیلهای اسپم و مشکوک استفاده کنید.

5. بهروزرسانی مرورگر: مرورگرهای وب خود را بهروز کنید و از افزونهها یا پلاگینهای امنیتی استفاده کنید.

6. استفاده از فایروال: یک فایروال سختافزاری یا نرمافزاری را برای محافظت از شبکه خود در برابر تهدیدهای خارجی اجرا کنید.

7. پشتیبانگیری منظم: اطلاعات مهم خود را به طور منظم پشتیبانگیری کنید تا در صورت حمله بدافزار، بتوانید به اطلاعات خود دسترسی داشته باشید.

8. بررسی لینکها و پیوستها: هنگام دریافت ایمیلها، لینکها و پیوستها را با دقت بررسی کنید و اگر مشکوک به نظر میآیند، از دانلود آنها خودداری کنید.

منبع خبر:

https://www.bleepingcomputer.com/news/security/bumblebee-malware-returns-in-new-attacks-abusing-web…

- 121