MalDoc در PDF: یک حمله چند زبانه جدید که به مهاجمان اجازه میدهد آنتی ویروس را دور بزنند. محققان امنیت سایبری یک تکنیک جدید فرار از آنتی ویروس را کشف کردهاند که شامل جاسازی یک فایل مخرب مایکروسافت ورد در یک فایل PDF است.

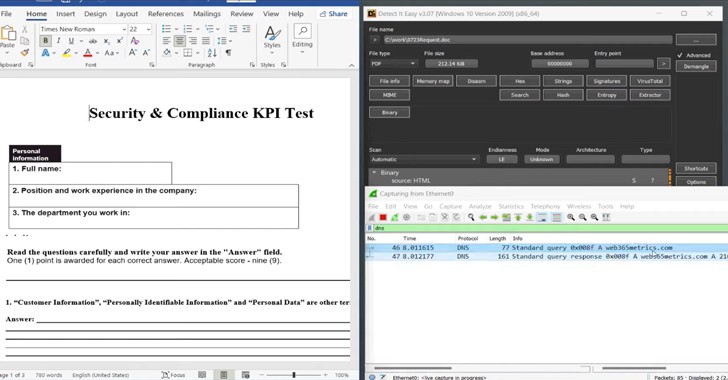

شکل 1- تصویری از بدافزار MalDoC در PDF

گفته میشود که این روش مخفیانه که توسط JPCERT/CC در PDF به نام MalDoc نامگذاری شده است، قبلا در یک حمله در ژوئیه 2023 مورد استفاده قرار گرفته است. «یک فایل ایجاد شده با Maldoc در PDF میتواند در Word باز شود، حتی اگر دارای ساختار فایل PDF باشد». محققان میگویند: «اگر فایل دارای یک ماکروی پیکربندی شده باشد، با باز کردن آن در Word ، VBS رفتارهای مخرب را اجرا و انجام میدهد.»

چنین فایلهایی که بهطور خاص ساخته شدهاند، چند زبانه نامیده میشوند، زیرا شکلی قانونی از چندین نوع فایل مختلف، در این مورد، هم PDF و هم Word (DOC) هستند. این موضوع، مستلزم افزودن یک فایل MHT است که در Word ایجاد شده و یک ماکرو پس از شی فایل PDF پیوست شده است. نتیجه نهایی یک فایل PDF معتبر است که میتواند در برنامه Word نیز باز شود. بهعبارت دیگر، سند PDF در درون خود یک سند Word با یک ماکرو VBS تعبیه میکند که برای دانلود و نصب فایل بدافزار MSI در صورت باز شدن بهعنوان یک فایل DOC در Microsoft Office طراحی شده است. هنوز مشخص نیست که چه بدافزاری به این شکل توزیع شده است. یک محقق امنیتی، میگوید: «وقتی سندی از اینترنت یا ایمیل دانلود میشود، دارای MotW میباشد.» بدین ترتیب، کاربر باید روی «فعال کردن ویرایش» کلیک کند تا از نمای محافظت شده خارج شود. در این مرحله آنها یاد میگیرند که ماکروها غیرفعال هستند.

در حالی که حملات دنیای واقعی با استفاده از MalDoc در PDF کمی بیش از یک ماه پیش مشاهده شد، شواهدی وجود دارد که نشان میدهد ("DummymhtmldocmacroDoc.doc") در اوایل ماه مه آزمایش شده بود. این توسعه در بحبوحه افزایش کمپینهای فیشینگ با استفاده از کدهای QR برای انتشار URL های مخرب انجام میشود. Trustwave هفته گذشته گفت: «نمونههایی که ما با استفاده از این تکنیک مشاهده کردهایم عمدتاً به عنوان اعلانهای احراز هویت چند عاملی (MFA) پنهان شدهاند که قربانیان خود را به اسکن کد QR با تلفنهای همراه خود میکشند تا به اطلاعات آنها دسترسی پیدا کنند. یکی از این کمپینها که اعتبار کاربران مایکروسافت را هدف قرار میدهد، از ماه می 2023 شاهد افزایش بیش از 2400 درصدی بوده است، و اشاره کرد که چگونه اسکن یک کد QR در دستگاه تلفن همراه کاربر را خارج از حفاظتهای محیط سازمانی قرار میدهد.»

شکل 2- تصویری از نوتیفیکیشنهای MFA

حملات مهندسی اجتماعی، همانطور که در حملات مرتبط با LAPSUS$ و Muddled Libra مشهود است، زمانی که عوامل تهدید از تاکتیکهای vishing و فیشینگ برای دستیابی به دسترسی غیرمجاز به سیستمهای هدف استفاده میکنند، پیچیدهتر میشوند.

در یک نمونه که توسط سوفوس برجسته شده است، یک هکر با ترکیب تلفن و ایمیل، قربانی را فریب میدهد تا یک زنجیره حمله پیچیده علیه کارمند یک سازمان مستقر در سوئیس راه اندازی کند. تماسگیرنده که صدایش شبیه یک مرد میانسال بود، به کارمند گفت که او راننده تحویل یک بسته فوری به مقصد یکی از مکانهای شرکت است. برای تحویل مجدد بسته، کارمند باید کدی را که شرکت حملونقل ایمیل میفرستد، با صدای بلند بخواند. شرکت حملونقل جعلی، قربانی را متقاعد کرد که فایلی را باز کند که به نظر میرسید یک پیوست پیدیاف حاوی کد است، اما در واقعیت، مشخص شد که این یک تصویر ثابت است که در متن پیام طراحی شده است درست مانند یک پیام Outlook با یک پیام ضمیمهی ایمیل.

حمله هرزنامه تصویر جعلی در نهایت گیرنده را از طریق یک زنجیره تغییر مسیر به یک وب سایت جعلی برد که به نوبه خود، یک فایل اجرایی فریبنده را بهعنوان یک سرویس بسته «سرویس بسته جهانی» اجرا کرد، که هنگام راه اندازی، به عنوان یک کانال عمل میکرد. برای ارائه اسکریپتهای PowerShell اضافی برای سرقت دادهها و beacon به یک سرویس مخفی TOR راه دور.

در کمپین دیگری که توسط Cyble مورد توجه قرار گرفت، یک اسکریپت ویژوال بیسیک که از طریق یک فایل مخرب مایکروسافت اکسل اجرا شده بود، یافت شد که از کد PowerShell برای دانلود یک تصویر JPG حاوی یک بار دات نت با کد Base64 پنهان مانند Agent Tesla، LimeRAT و Remcos RAT استفاده میکرد.

توصیه های امنیتی

- عدم باز کردن اسناد ناشناخته**: همیشه اسناد Wordی که از فرستندگان ناشناخته دریافت میکنید را با دقت بررسی کنید و تا اطمینان از امنیت آنها نداشته باشید، باز نکنید.

- فعالسازی محدودیتهای ماکرو**: اگر یک اسناد Word مظنون به حاوی ماکروهای مخرب است، میتوانید اجازه اجرای ماکروها را غیرفعال کنید. این کار را با تنظیم مرحله به مرحله انجام دهید.

- استفاده از نرمافزارهای امنیتی**: از نرمافزارهای آنتیویروس و ضد مخرب بهروز و قوی استفاده کنید تا اسناد را اسکن کرده و تشخیص دهند.

- بهروزرسانی نرمافزارها و سیستمعامل**: اطمینان حاصل کنید که نرمافزارهای شما و سیستم عامل بهروز هستند تا از آسیبپذیریهای امنیتی که ممکن است توسط Maldocها بهرهبرداری شود، جلوگیری شود.

همچنین به یاد داشته باشید که از هر چیزی که به نظر مشکوک میآید و از فرستندگان ناشناخته دریافت میکنید، دوری کنید و از تعامل با آن پرهیز کنید تا از تهدیدات امنیتی جلوگیری کنید.

منبع خبر

- 35