یک آسیبپذیری با شدت بحرانی و با شماره CVE-2023-24489 در نرمافزار Citrix ShareFile کشف شده است. CISA هشدار میدهد که یک آسیبپذیری بحرانی در سرویس انتقال فایل امن Citrix ShareFile توسط فرد یا افراد ناشناخته هدف قرار گرفته و این ضعف را به فهرست آسیبپذیریهای امنیتی شناختهشده که در محیطهای واقعی بهرهبرداری میشوند، اضافه کرده است.

Citrix ShareFile همچنین به نام Citrix Content Collaboration نیز شناخته میشود، یک راهحل انتقال فایل مدیریتشده و سرویس ذخیرهسازی ابری SaaS است که به مشتریان و کارمندان اجازه میدهد تا به صورت امن فایلها را بارگذاری و دانلود کنند.

این سرویس همچنین یک راهحل 'کنترلکننده مناطق ذخیرهسازی' ارائه میدهد که به مشتریان شرکتی این امکان را میدهد تا تنظیمات ذخیرهسازی دادههای خصوصی خود را برای میزبانی فایلها (بر روی محلی یا در پلتفرمهای ابری پشتیبانیشده مانند Amazon S3 و Windows Azure.) تنظیم کنند.

Citrix توضیح میدهد: "یک آسیبپذیری در کنترلکننده مناطق ذخیرهسازی ShareFile مدیریتشده توسط مشتریان کشف شده است که در صورت بهرهبرداری میتواند به یک حملهکننده غیراحراز هویت اجازه دهد تا به صورت از راه دور به کنترلکننده مناطق ذخیرهسازی ShareFile مدیریتشده توسط مشتریان نفوذ کند." شرکت امنیت سایبری AssetNote آسیبپذیری را به Citrix اعلام کرده است و در یک مقاله تکنیکی هشدار داده است که این ضعف ناشی از چندین خطای کوچک در اجرای رمزنگاری AES در ShareFile است. محققان AssetNote توضیح میدهند: "تحقیقات ما به ما این امکان را داد که با بهرهبرداری از یک باگ رمزنگاری به نظر نادرست، اجرای دلخواه فایل بدون احراز هویت و اجرای کد از راه دور را دستیابی کنیم." با استفاده از این آسیبپذیری، یک عامل تهدید میتواند یک وبشل را به دستگاه بارگذاری کند تا به کنترل کامل بر روی ذخیرهسازی و تمامی فایلهای آن دست یابد.

CISA هشدار میدهد که عاملهای تهدید غالباً از این نوع آسیبپذیریها بهره میبرند و یک خطر قابل توجه برای شرکتهای فدرالی ایجاد میکنند. هرچند CISA همین هشدار را در بسیاری از راهنماها به اشتراک میگذارد، اما آسیبپذیریهایی که بر روی راهحلهای انتقال فایل مدیریتشده (MFT) تأثیر میگذارند واقعاً مورد نگرانی است، زیرا عوامل تهدید به طور فزاینده از آنها به منظور دزدیدن دادهها در حملات اخاذی به شرکتها استفاده میکنند. یک عملیات رمزنگاری به نام Clop به طور ویژه در هدف قرار دادن بهرهبرداری از این نوع آسیبپذیریها را پیش گرفته است، و از سال 2021، زمانی که از آسیبپذیری روز صفر در راهحل Accellion FTA بهرهبرداری کرد، از آنها در حملات دزدیدن دادههای گسترده استفاده کردهاند.

از آن زمان به بعد، Clop با استفاده از آسیبپذیریهای روز صفر در SolarWinds Serv-U، GoAnywhere MFT و به تازگیتر حملات گستردهای به سرورهای MOVEit Transfer، به چندین کمپین دزدیدن داده پرداخته است.

بهرهبرداری فعال:

به عنوان بخشی از مقاله تکنیکی AssetNote، محققان اطلاعات کافی را به اشتراک گذاشتند تا عوامل تهدیدی بتوانند برای ضعف Citrix ShareFile CVE-2023-24489 استفادههای خود را توسعه دهند. بلافاصله بعد از آن، محققان دیگر نسخههای خود از ابزارهای بهرهبرداری را در GitHub منتشر کردند.

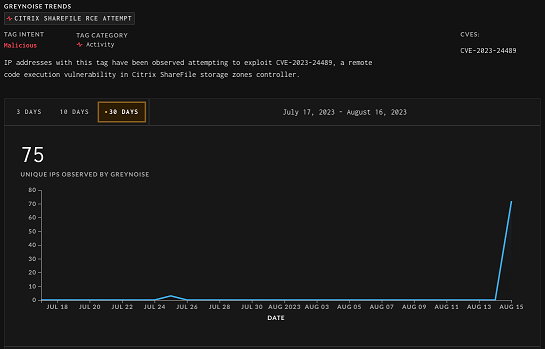

در تاریخ 26 ژوئیه، شرکت GreyNoise شروع به مانیتورینگ تلاشهای بهرهبرداری از آسیبپذیری کرد. پس از هشدار CISA در این مورد، GreyNoise گزارش خود را بهروزرسانی کرد و گفت که تلاشهای بسیاری توسط آدرسهای IP مختلف انجام شده است.

GreyNoise با بررسی اینکه آیا یک سرور ShareFile آسیبپذیر است توسط 72 آدرس IP را مشاهده کرده است، اکثریت آنها از کره جنوبی و دیگران از فنلاند، انگلیس و ایالات متحده هستند.

تلاش برای سوء استفاده از CVE-2023-24489

اگرچه هیچ بهرهبرداری یا دزدیدن دادهای که به صورت عمومی شناختهشده با این ضعف مرتبط نشده است، اکنون CISA از نهادهای Federal Civilian Executive Branch (FCEB) میخواهد تا تا تاریخ 6 سپتامبر 2023 پچهای این خطا را اعمال کنند.

با این حال، به دلیل طبیعت بسیار هدفمند این آسیبپذیریها، به شدت توصیه میشود که تمام سازمانها بلافاصله بروزرسانیها را اعمال کنند.

مراجع

- 27