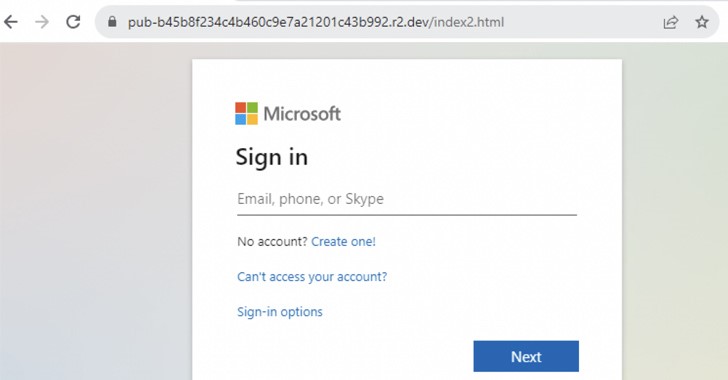

استفاده تهدیدکنندگان از Cloudflare R2 برای میزبانی صفحات فیشینگ طی شش ماه گذشته شاهد افزایش 61 برابری بوده است. جان مایکل، محقق امنیتی Netskope، گفت: «اکثر کمپینهای فیشینگ اعتبارنامه ورود مایکروسافت را هدف قرار میدهند، اگرچه برخی از صفحات هم هستند که Adobe، Dropbox و سایر برنامههای ابری را هدف قرار میدهند».

Cloudflare R2، مشابه Amazon Web Service S3، Google Cloud Storage و Azure Blob Storage، یک سرویس ذخیرهسازی داده برای ابر است. این در حالی است که تعداد کل برنامههای ابری که دانلود بدافزار از آنها آغاز میشود به 167 افزایشیافته است و مایکروسافت OneDrive، Squarespace، GitHub، SharePoint و Weebly در پنج رده بالاتر قرار دارند.

کمپینهای فیشینگ شناسایی شده توسط Netskope نه تنها از Cloudflare R2 برای توزیع صفحات فیشینگ استاتیک سوءاستفاده میکنند، بلکه با استفاده از سرویس Turnstile این شرکت، (جایگزینی برای CAPTCHA)، چنین صفحاتی را در پشت موانع ضد ربات قرار میدهند تا از شناسایی فرار کنند.

با انجام این کار، از دسترسی اسکنرهای آنلاین مانند urlscan.io به سایت واقعی فیشینگ جلوگیری میکند، زیرا آزمایش CAPTCHA منجر به شکست میشود. بهعنوان یک لایه اضافی برای فرار از شناسایی، سایت های مخرب طوری طراحی شدهاند که محتوا را تنها در صورت رعایت شرایط خاص بارگذاری کنند.

مایکل گفت: «این وبسایت مخرب نیاز دارد تا از طرف یک سایت مورد ارجاع قرار گیرد که در URL یک مهر زمانی برای نمایش صفحه فیشینگ واقعی داشته باشد. از سوی دیگر، سایت ارجاع دهنده نیاز دارد تا یک سایت فیشینگ را به عنوان پارامتر دریافت کند». در صورتی که هیچ پارامتر URL به سایت ارجاع دهنده ارسال نشود، بازدیدکنندگان به www.google[.]com هدایت میشوند.

این اتفاقات یک ماه پس از آن صورت میگیرد که این شرکت امنیت سایبری جزئیات یک کمپین فیشینگ را فاش کرد که مشخص شد صفحات ورود جعلی خود را در AWS Amplify برای سرقت اطلاعات بانکی کاربران و مایکروسافت 365 به همراه جزئیات پرداخت کارت از طریق Bot API تلگرام میزبانی میکرد.

منبع

https://thehackernews.com/2023/08/cybercriminals-abusing-cloudflare-r2.html

- 78