تروجان بانکی Emotet نخستین بار توسط محققان امنیتی در سال 2014 کشف و گزارش شد. Emotet در اصل یک بدافزار بانکی بود که با نفوذ به سیستم قربانی، اطلاعات شخصی و حساس قربانی را به سرقت میبرد. این بدافزار برای انتشار از طریق ایمیلهای اسپم عمل میکرد و تاثیر خود بر قربانی را با اسکریپتهای مخرب، فایلهایی با قابلیت اجرای macro یا لینکهای مخرب کامل میکرد. همچنین این بدافزار برای دریافت بهروزرسانی خود از سرورهای C&C استفاده میکند.

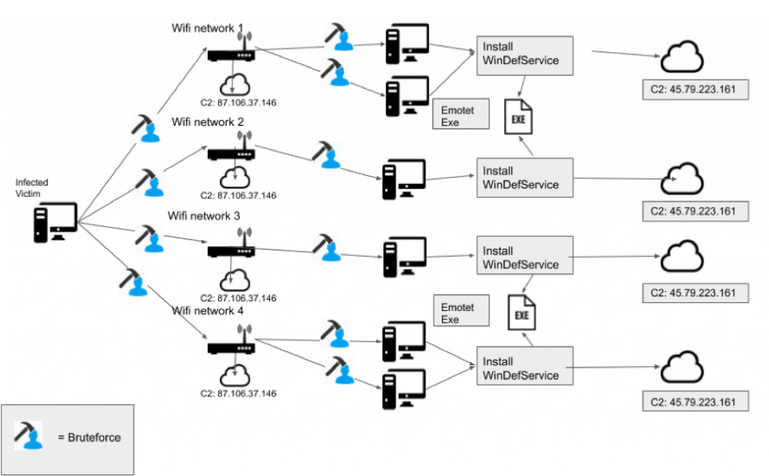

روش جدید مورد استفاده Emotet به بدافزار اجازه میدهد تا شبکههای WiFi آسیبپذیر و ناامن محلی و دستگاههای متصل به آن را با استفاده از حلقههای brute-force آلوده کند.

1 روش جدید مورد استفاده این بدافزار

به گفته محققان، اگر بدافزاری بتواند در این شبکههای wifi محلی منتشر شود، تلاش میکند دستگاههای متصل به آن را نیز آلوده کند – روشی که سرعت انتشار Emotet را افزایش میدهد. پیش از این تصور میشد این بدافزار فقط از طریق malspam و شبکههای آلوده منتشر میشود، اما اگر شبکهها از پسوردهای نا امن استفاده کنند، شبکههای بی سیم محلی نسبت به این بدافزار آسیبپذیر هستند.

1-1 انتشار Emotet

این بدافزار برای آلوده کردن اولین سیستم از یک فایل فشرده که حاوی دو فایل باینری دیگر به نامهای worm.exe و service.exe است برای انتشار از طریق WiFi استفاده میکند. Worm.exe با اجرای خودکار خود اطلاعات شبکههای بیسیم (نام شبکه، گذرواژه و اطلاعات امنیتی) را ضبط میکند؛ و برای این کار از رابط wlanAPI استفاده میکند.

کتابخانه wlanAPI، یکی از کتابخانههای استفاده شده در رابط برنامهنویسی نرمافزار wifi محلی است (API) که مشخصات شبکههای بیسیم و اتصالات آن را مدیریت میکند.

زمانی که یک دستگاه wifi هدف گرفته شد، بدافزار از ابزاری به نام WlanEnumInterfaces که تعداد شبکههای wifi موجود در سیستم قربانی را شمارش میکند، استفاده میکند. این ابزار شبکههای بیسیم شمرده شده را در مجموعهای از ساختارها که شامل اطلاعات مربوط SSID، سیگنال، رمزگذاری، روش تصدیق شبکه میباشد، برمیگرداند.

شکل شماره 1: مکانیزم انتشار Emotet

هنگامی که دادههای هر شبکه به دست آمد، بدافزار اتصال را با استفاده از حلقههای brute-force برقرار میکند. مهاجمان برای ایجاد اتصال از یک گذرواژه بدست آمده از «لیستهای رمز عبور داخلی» (اینکه لیست رمز عبور داخلی چگونه بدست آمده است مشخص نیست) استفاده میکنند. اگر اتصال ناموفق باشد، تابع، گذرواژه بعدی در لیست گذرواژهها را انتخاب میکند.

اگر گذرواژه صحیح باشد و اتصال برقرار شود، بدافزار 14 ثانیه قبل از ارسال درخواست HTTP POST به سرور فرمان و کنترل (C2) روی پورت 8080، غیر فعال شده و با شبکه wifi ارتباط برقرار میکند. سپس شمارش را آغاز کرده و گذرواژهی همه کاربران (شامل حساب های کاربری admin) را روی شبکههای آلوده شده جدید brute-force میکند. اگر هر کدام از brute-forceها موفقیت آمیز باشد، worm.exe فایل باینری دیگری به نام service.exe را در دستگاههای آلوده نصب میکند. برای ایجاد ماندگاری در سیستم فایل باینری مذکور با پوشش سرویس سیستم مدافع ویندوز (WinDefService) قرار میگیرد.

طبق گفته محققان، با داشتن بافرهایی که شامل لیستی از همهی نام کاربریهایی که گذرواژه آنها با موفقیت brute-force شدهاند، یا حساب کاربریadmin و گذرواژه آن، worm.exe میتواند service.exe را در سایر سیستمها منتشر کند. درواقع Service.exe یک payload آلوده است که توسط worm.exe و از راه دور روی سیستم آلوده نصب میشود. این فایل باینری دارای نشانگر PE از تاریخ 01/23/2020 است، یعنی تاریخی که برای اولین بار بدافزار توسط Binary Defense کشف شد. پس از قرارگیری service.exe در سیستم و ارتباط آن با C2، Emotet در سیستم جدید قابل اجرا شده و سعی میکند تا حد ممکن دستگاههای بیشتری را آلوده کند.

2 راههای مقابله

بدافزار Emotet که به عنوان یک تروجان بانکی در سال 2014 کار خود را آغاز کرد، به طور مداوم تکامل یافته و به یک مکانیسم تهدیدآمیز تبدیل شده است و میتواند مجموعهای از بدافزارها شامل سارقان اطلاعاتی، جمعکنندگان ایمیل، مکانیسمهای انتشار خودکار و باج افزار را در سیستم قربانی نصب کند.

جهت جلوگیری از انتشار این بدافزار پیشنهاد میشود تا از گذرواژههای قوی برای ایمن کردن شبکههای بیسیم استفاده شود.

استراتژیهای تشخیص این بدافزار:

- نظارت فعال بر نقاط انتهایی سرویسهای جدید و بررسی خدمات مشکوک هر فرآیند در حال اجرا از پوشههای موقت و پوشههای داده برنامه کاربردی کاربر

- نظارت بر شبکه نیز یکی از راههای شناسایی موثر است؛ چراکه اگر ارتباطات بدون رمزگذاری باشند، الگوهای قابل تشخیصی وجود دارند که محتوای پیام بدافزار را شناسایی میکنند.

- 23