شرکت #اینتل بیش از 30 #آسیبپذیری در محصولات مختلف خود از جمله یک آسیب پذیری بحرانی در موتور همگرای مدیریت و امنیت Intel (CSME)که سوءاستفاده از آن میتواند منجر به افزایش امتیاز شود را برطرف نموده است.

این نقص (CVE-2019-0153)در زیرسیستم Intel CSMEوجود دارد. این زیرسیستم، فنآوری سفتافزار و سختافزار سیستم مدیریت فعال Intelرا که برای مدیریت از راه دور خارج از محدودهی رایانههای شخصی استفاده میشود، قدرت میبخشد. یک کاربر بدون احرازهویت میتواند به صورت بالقوه از این نقص برای اعمال افزایش امتیاز طی دسترسی شبکهای، سوءاستفاده کند. این نقص، یک آسیبپذیری سرریز بافر با امتیاز CVSS9 از 10 است. نسخههای 12تا 12.0.34 CSMEتحتتأثیر این آسیبپذیری قرار گرفتهاند. شرکت Intelبه کاربران Intel CSMEتوصیه میکند به آخرین نسخهی منتشرشده توسط سازندهی سیستم که این نقصها را برطرف ساخته است، بهروزرسانی کنند.

Intelدر مجموع 34 آسیبپذیری را برطرف ساخته است که علاوه بر این یک نقص بحرانی، 7 مورد از آنها از نظر شدت «بالا»، 21 مورد «متوسط» و 5 مورد «پایین» رتبهبندی شدهاند. این نقصها جدا از نقصهایی هستند که Intelچندی پیش برطرف ساخته است. آن نقصها، آسیبپذیریهای اجرایی احتمالی به نام نمونهبرداری دادهای ریزمعماری (MDS) بودند که تمامی CPUهای جدید Intelرا تحتتأثیر قرار داده بودند. چهار حملهی کانالی ZombieLoad، Fallout، RIDL (Rogue In-Flight Data Load)و Store-to-Leak Forwardingاجازهی استخراج دادهها از سیستمهای متأثر آن آسیبپذیریها را میدادند.

یکی از آسیبپذیریهای با شدت بالا که در توصیهنامهی جدید Intelبرطرف شده است، یک آسیبپذیری اعتبارسنجی ناکافی ورودی است که در Kernel Mode Driverتراشههای گرافیکی Intel i915لینوکس وجود دارد. این نقص، یک کاربر احرازهویتشده را قادر میسازد از طریق یک دسترسی محلی، امتیاز خود را افزایش دهد. این آسیبپذیری با شناسهی CVE-2019-11085ردیابی میشود و دارای امتیاز CVSS8.8 از 10 است.

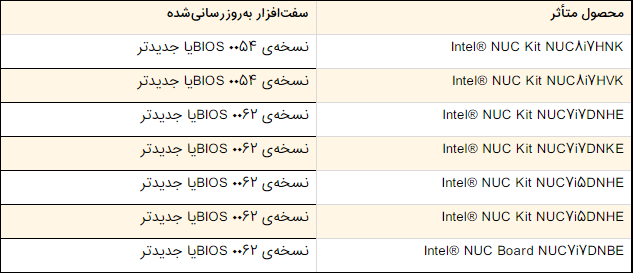

آسیبپذیری با شدت بالای دیگر در سفتافزار سیستم ابزارگان Intel NUC(یک ابزارگان کوچک رایانه شخصی که قابلیتهای پردازش، حافظه و ذخیرهسازی را برای برنامههایی همچون مجموعه نشانههای دیجیتال، مراکز رسانهای و کیوسکها را ارایه میدهد) وجود دارد. این نقص با شناسهی CVE-2019-11094ردیابی میشود و دارای رتبهی CVSS7.5 از 10 است. این نقص ممکن است به کاربر احرازهویتشده اجازه دهد افزایش امتیاز، انکار سرویس یا افشای اطلاعات را به طور بالقوه از طریق دسترسی محلی اعمال سازد. شرکت Intelتوصیه میکند که محصولات متأثر زیر به آخرین نسخهی سفتافزاری بهروزرسانی کنند.

نقص با شدت بالای دیگر که توسط خود Intel کشف شد در واسط سفتافزاری توسعهپذیر یکپارچه (UEFI) وجود دارد. UEFIمشخصهای است که یک واسط نرمافزاری بین یک سیستمعامل و سفتافزار بستر تعریف میکند (اگرچه UEFIیک مشخصهی صنعتی است، سفتافزار UEFIبااستفاده از کد مرجع Intel تحتتأثیر این آسیبپذیری قرار گرفته است). این نقص با شناسهی CVE-2019-0126ردیابی میشود و دارای امتیاز CVSS7.2 از 10 است سوءاستفاده از آن میتواند به طور بالقوه منجر به افزایش امتیاز یا انکار سرویس در سیستمهای متأثر شود. به گفتهی Intel، این نقص ناشی کنترل ناکافی دسترسی در سفتافزار مرجع silicon برای پردازنده مقیاسپذیرIntel Xeon ، خانواده Dپردازنده Intel Xeon است. مهاجم برای سوءاستفاده از این نقص نیاز به دسترسی محلی دارد.

دیگر نقصهای با شدت بالا شامل موارد زیر است:

- آسیبپذیری تصفیهسازی (sanitization)ناصحیح دادهها در زیرسیستمی در سرویسهای بستر کارگزار Intel (CVE-2019-0089)

- آسیبپذیری کنترل ناکافی دسترسی در زیرسیستم Intel CSME (CVE-2019-0090)

- آسیبپذیری کنترل ناکافی دسترسی (CVE-2019-0086)در نرمافزار بارگذار پویای برنامه کاربردی (یک ابزار Intelکه به کاربران اجازه میدهد بخشهای کوچکی از کد جاوا را بر Intel CSMEاجرا کنند)

- نقص سرریز بافر در زیرسیستمی در بارگزار پویای برنامهی کاربردی Intel (CVE-2019-0170)

Intel به کاربران توصیه میکند سفتافزار خود را به این نسخهی سفتافزاری (یا جدیدتر) اختصاصداده شده برای مدل محصول متأثر خود، ارتقا دهند.

- 14