چندین آسیبپذیری در داشبورد Nexus سیسکو افشا شده است که میتواند به یک مهاجم احراز هویت نشده اجازه دهد تا از راه دور دستورات دلخواه خود را اجرا کند، فایلهای container image را بخواند یا بارگذاری کند و یا یک حمله CSRF را اجرا کند.

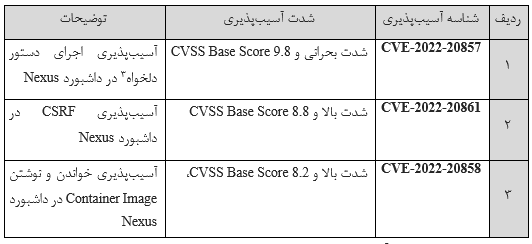

جزئیات آسیبپذیری

داشبورد Nexus به عنوان یک کلاستر مستقر شده است و هر گره سرویس را به دو شبکه متصل میکند:

- شبکه داده (fabric0, fabric1)

- شبکه مدیریت (mgmt0, mgmt1)

دامنه بهرهبرداری از این آسیبپذیریها را میتوان به رابطهای شبکهای محدود کرد. توضیحاتی که در ادامه خواهد آمد نشان میدهد که آیا شبکه داده، شبکه مدیریت یا هر دو شبکه در معرض آسیبپذیری هستند یا خیر.

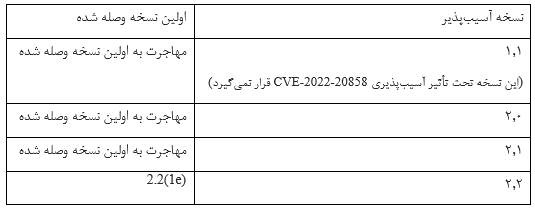

آسیبپذیریها به یکدیگر وابسته نیستند بدین معنی که بهرهبرداری از یکی از آنها ملزم به بهرهبرداری از آسیبپذیریهای دیگر نیست. علاوه بر این، نسخه نرمافزاری که تحت تاثیر یکی از آسیبپذیریها قرار میگیرد ممکن است تحت تاثیر آسیبپذیریهای دیگر قرار نگیرد.

CVE-2022-20857: این آسیبپذیری با شدت بحرانی و CVSS Base Score 9.8 میتواند به یک مهاجم احراز هویت نشده اجازه دهد تا از راه دور به یک API خاص که در شبکه داده در حال اجرا است دسترسی داشته باشد و دستورات دلخواه را روی دستگاه آسیبدیده اجرا کند. آسیبپذیری مذکور، به دلیل کنترلهای دسترسی ناکافی برای یک API خاص به وجود آمده است. یک مهاجم با ارسال درخواستهای جعلی HTTP به این API آسیبپذیر، از این آسیبپذیری بهرهبرداری میکند. یک بهرهبرداری موفق مهاجم را قادر میسازد تا دستورات دلخواه خود را به عنوان کاربر روت در هر pod روی یک گره اجرا کند.

CVE-2022-20861: این آسیبپذیری با شدت بالا و CVSS Base Score 8.8، در رابط کاربری وب که در شبکه مدیریت داشبورد Nexus در حال اجراست، وجود دارد و میتواند به یک مهاجم احراز هویت نشده اجازه دهد تا از راه دور یک حمله CSRF را بر روی دستگاه آسیبدیده اجرا کند.

آسیبپذیری مذکور، به دلیل محافظت ناکافی در برابر حمله CSRF در رابط کاربری وب در یک دستگاه آسیبپذیر اتفاق میافتد. مهاجم میتواند با متقاعد کردن کاربر administrator برای کلیک کردن بر روی یک لینک مخرب، از این آسیبپذیری سوءاستفاده کند. یک بهرهبرداری موفق به مهاجم اجازه میدهد تا اقداماتی را با دسترسیهای کاربر Administrator انجام دهد.

CVE-2022-20858: این آسیبپذیری با شدت بالا و CVSS Base Score 8.2، به بک مهاجم احراز هویت نشده اجازه میدهد تا از راه دور به سرویسی که در شبکههای داده و مدیریت دستگاه آسیبدیده در حال اجراست دسترسی پیدا کند.

آسیبپذیری مذکور به دلیل کنترلهای دسترسی ناکافی برای سرویسی که container imagesها را مدیریت میکند اتفاق میافتد. مهاجم قادر است با باز کردن یک اتصال TCP به این سرویس آسیبپذیر، از این نقص سوءاستفاده کند. پس از یک بهرهبرداری موفق، مهاجم خواهد توانست container imagesها را دانلود کند یا container imagesهای مخرب را در دستگاه آسیبدیده آپلود کند.

این آسیبپذیریها داشبورد Nexus را تحت تاثیر قرار میدهند.

توجه: برای نسخههای قبل از 2.0(1d)، داشبورد Nexus به عنوان Application Services Engine شناخته میشد.

در جدول زیر لیست نسخههای آسیبپذیر داشبورد Nexus و اولین نسخه وصله شده آورده شده است. به کاربران توصیه میشود نرمافزار خود را به یک نسخه وصله شده ارتقاء دهند.

منبع:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-ndb-mhcvuln-vpsBPJ9y

- 341