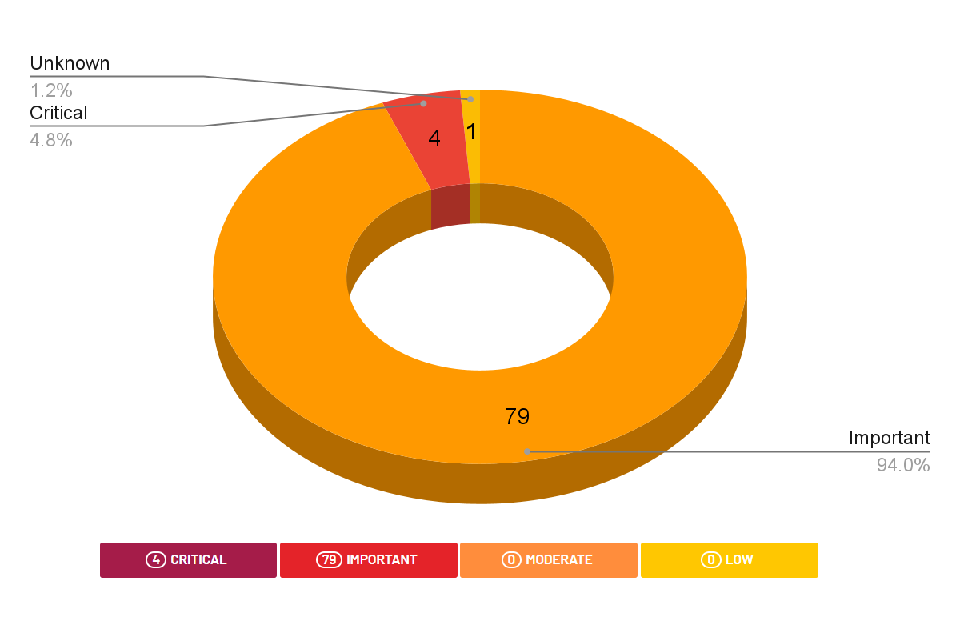

مایکروسافت دربهروزرسانی روز سهشنبه 12 جولای 2022، 84 آسیبپذیری را در محصولات خود برطرف کرده است. از این 84 آسیبپذیری، 4 مورد دارای شدت بحرانی، 79 مورد مهم و یک مورد به عنوان ناشناخته طبقهبندی شده است.

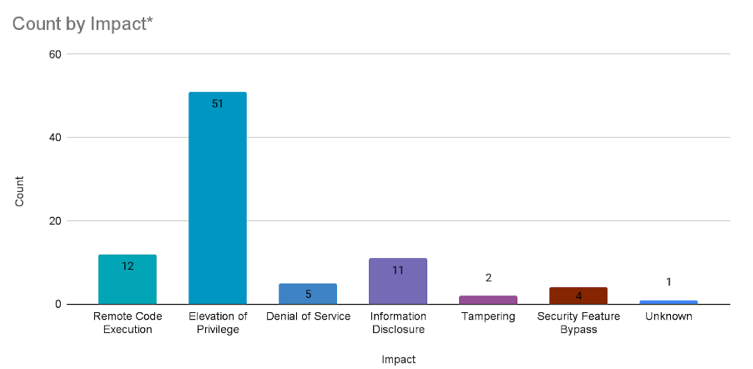

آسیبپذیریها شامل:

- 12 مورد Remote Code Execution

- 51 مورد Elevation of Privilege

- 5 مورد Denial of Service

- 11 مورد Information Disclosure

- 2 مورد Tampering

- 4 مورد Security Feature Bypass

- 1 مورد Unknown

طبق این نمودار، آسیبپذیری Elevation of privilege (EoP) 59.3% و پس از آن،Remote Code Execution (RCE) 14% از آسیبپذیریهای وصلهشده در این ماه را تشکیل میدهند.

برخی از آسیبپذیریهای مهم این ماه به شرح زیر میباشند:

CVE-2022-33675: آسیبپذیری ارتقاء سطح دسترسی در Azure Site Recovery

Azure Site Recovery، مجموعهای از ابزارها با هدف ارائهی خدمات بازیابی از فاجعه هنگام بروز رخداد است. این نقص به دلیل خطای مجوز دایرکتوری ایجاد میشود که به مهاجم اجازه میدهد از ربودن DLL برای ارتقاء سطح دسترسی خود به سطح SYSTEM استفاده کند. مایکروسافت همچنین چندین آسیبپذیری دیگر که Azure Site Recovery را تحت تأثیر قرار میدهد وصله کرده است.

CVE-2022-22047: ارتقاء سطح دسترسی در Windows CSRSS

یک آسیبپذیری EoP در زیرسیستم Windows Client Server Run-Time، که دارای شدت 7.8 از 10 بوده و به عنوان یک آسیبپذیری مهم طبقهبندی میشود. به گفتهی مایکروسافت اگرچه در زمان انتشار، جزئیات بیشتری از این آسیبپذیری به اشتراک گذاشته نشده، اما این نقص مورد بهرهبرداری قرار گرفته است. با این حال، این نوع آسیبپذیری احتمالاً به عنوان بخشی از فعالیت پس از تسخیر، زمانی که مهاجم به سیستم هدف دسترسی پیدا کند و یک برنامهی ساختگی خاص را اجرا کند، مورد استفاده قرار گیرد. این نقص به طور فعال مورد سوءاستفاده قرار گرفته است و همین امر آن را در اولویت قرار میدهد.

CVE-2022-22022، CVE-2022-22041، CVE-2022-30206، CVE-2022-30226: آسیبپذیری ارتقاء سطح دسترسی در Windows Print Spooler

پس از سیل افشای آسیبپذیریها توسط PrintNightmare در آگوست 2021، ژوئن 2022 اولین ماهی بود که مایکروسافت هیچ وصلهی امنیتی برای Print Spooler منتشر نکرد. در مجموع، مایکروسافت 4 آسیبپذیری با شدت بالا را در این سرویس وصله کرده است که همهی آنها براساس شاخص بهرهبرداری مایکروسافت تحت عنوان “Exploitation Less Likely” رتبهبندی شدهاند. در حالی که این چهار آسیبپذیری تا حدودی امتیاز CVSSv3 یکسان دریافت کردهاند، اما در صورت سوءاستفاده، سطوح مختلفی از ارتقاء سطح دسترسی را برای مهاجمان فراهم میکنند. CVE-2022-22022 و CVE-2022-30226 فقط به مهاجم اجازه میدهند فایلهای هدف را از روی سیستم حذف کند در حالی که CVE-2022-22041 و CVE2022-30206 میتوانند سطح دسترسی مهاجم را به سطح دسترسی SYSTEM ارتقاء دهند.

CVE-2022-22038: آسیبپذیری اجراز کد از راه دور در Remote Procedure Call Runtime

این آسیبپذیری تمام نسخههای پشتیبانیشدهی ویندوز را تحت تأثیر قرار میدهد و دارای امتیاز 8.1 در سیستم CVSSv3 میباشد. در حالی که هیچ حق دسترسی نیاز نیست اما این امتیاز نشاندهندهی پیچیدگی بالای حمله است و برای بهرهبرداری موفقیتآمیز از این نقص، اقدامات بیشتری توسط مهاجم نیاز است.

CVE-2022-22028، CVE-2022-20229، CVE-2022-22039: آسیبپذیریهایWindows Network File System

CVE-2022-22028 یک آسیبپذیری افشای اطلاعات است، در حالی که CVE-2022-22029 و CVE-2022-22039 آسیبپذیریهای اجرای کد از اره دور در Windows Network File System (NFS) هستند. به هر سه نقص “Exploitation Less Likely” اختصاص داده شده است، زیرا این نقصها دارای پیچیدگی حملهی بالا هستند.

محصولات تحت تأثیر

• AMD CPU Branch

• Azure Site Recovery

• Azure Storage Library

• Microsoft Defender for Endpoint

• Microsoft Edge (Chromium-based)

• Microsoft Graphics Component

• Microsoft Office

• Open Source Software

• Role: DNS Server

• Role: Windows Fax Service

• Role: Windows Hyper-V

• Skype for Business and Microsoft Lync

• Windows Active Directory

• Windows Advanced Local Procedure Call

• Windows BitLocker

• Windows Boot Manager

• Windows Client/Server Runtime Subsystem

• Windows Connected Devices Platform Service

• Windows Credential Guard

• Windows Fast FAT Driver

• Windows Fax and Scan Service

• Windows Group Policy

• Windows IIS

• Windows Kernel

• Windows Media

• Windows Network File System

• Windows Performance Counters

• Windows Point-to-Point Tunneling Protocol

• Windows Portable Device Enumerator Service

• Windows Print Spooler Components

• Windows Remote Procedure Call Runtime

• Windows Security Account Manager

• Windows Server Service

• Windows Shell

• Windows Storage

• XBox

نحوهی وصله یا بهروزرسانی محصولات آسیبپذیر در لینک زیر آورده شده است:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Jul

منبع خبر:

https://www.tenable.com/blog/microsofts-july-2022-patch-tuesday-addresses-84-cves-cve-2022-22047

- 126