چندین آسیبپذیری در API و رابط مدیریت تحتوب نرمافزارهای Cisco Expressway Series و Cisco TelePresence Video Communication Server (VCS) سیسکو وجود دارد که برای مهاجم از راه دور امکان بازنویسی فایلهای دلخواه یا حملات null byte poisoning را بر روی دستگاه آسیبپذیر (چنانچه دارای پیکربندی پیشفرض باشد) فراهم میکند.

• CVE-2022-20812: آسیبپذیری بازنویسی فایل دلخواه در نرمافزارهای Cisco Expressway و Cisco TelePresence VCS با شدت بحرانی (9.0 از 10)، که به مهاجم احرازهویتشده از راه دور با دسترسی خواندن/ نوشتن مدیر (Administrator) در برنامهی کاربردی، اجازه میدهد حملات path traversal را بر روی دستگاه آسیبپذیر انجام دهد و فایلها را در سیستمعامل بستر به عنوان کاربر root بازنویسی نماید. این نقص به دلیل اعتبارسنجی ناکافی آرگومانهای دستوری کاربر ایجاد میشود و مهاجم میتواند با احرازهویت در سیستم به عنوان کاربر دارای حق دسترسی خواندن/نوشتن مدیر و با ارسال یک ورودی دستکاریشده به دستور آسیبپذیر، از این نقص سوءاستفاده نماید. بهرهبرداری موفق از این آسیبپذیری برای مهاجم امکان بازنویسی فایلهای دلخواه را در سیستمعامل بستر به عنوان کاربر root فراهم میکند.

• CVE-2022-20813: آسیبپذیری Null Byte Poisoning در اعتبارسنجی گواهینامهی نرمافزارهای Cisco Expressway و Cisco TelePresence VCS با شدت بالا (7.4 از 10)، که امکان دسترسی غیرمجاز به دادههای حساس را برای مهاجم احرازهویتنشده از راه دور فراهم میکند. این نقص به دلیل اعتبارسنجی نامناسب گواهینامه ایجاد میشود و یک مهاجم با استفاده از تکنیک man-in-the-middle به منظور دریافت ترافیک بین دستگاهها و سپس استفاده از گواهی ساختگی برای جعل هویت نقطه مقصد میتواند از این نقص سوءاستفاده نماید. بهرهبرداری موفق از این آسیبپذیری به مهاجم اجازه میدهد ترافیک دریافتشده در تکنیک man-in-the-middle را به صورت متن واضح مشاهده کند و یا محتوای ترافیک را تغییر دهد.

این آسیبپذیریها محصولات زیر را تحت تأثیر قرار میدهند:

- نرمافزارCisco Expressway Series نسخه 14.0 و نسخههای قبل از آن.

- نرمافزارCisco TelePresence VCS نسخه 14.0 و نسخههای قبل از آن.

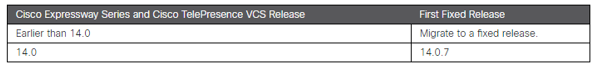

سیسکو به منظور رفع آسیبپذیریهای مذکور بهروزرسانیهای نرمافزاری منتشر نموده و هیچ اقدام کاهشی برای رفع موقت این آسیبپذیریها وجود ندارد، لذا به کاربران توصیه میشود هر چه سریعتر مطابق جدول زیر محصولات آسیبپذیر خود را به نسخههای بهروزرسانیشده ارتقاء دهند.

منبع:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-expressway-overwrite…

- 105