هکرها کماکان در حال بهرهبرداری گسترده از آسیبپذیری اجرای کد از راه دور در ثابتافزار (Firmware) استفادهشده در دستگاههای ذخیرهساز متصل به شبکه (QNAP (NAS که پیش از این هشدار آن منتشر شده بود، است. این درحالیست که آسیبپذیری مذکور سه سال پیش توسط کمپانی QNAP در نسخه 4.3.3 رفع شده است. هکرها با سوءاستفاده از باگ Command Injection موجود در دستگاه QNAP NAS حمله اجرای کد از راه دور را اجرا میکنند. این باگ در برنامه CGI در مسیر /httpd/cgi-bin/authLogout.cgi است. این کد در زمان خروج کاربران برای انتخاب تابع logout مناسب بر اساس فیلد "name" موجود در کوکی استفاده میشود.

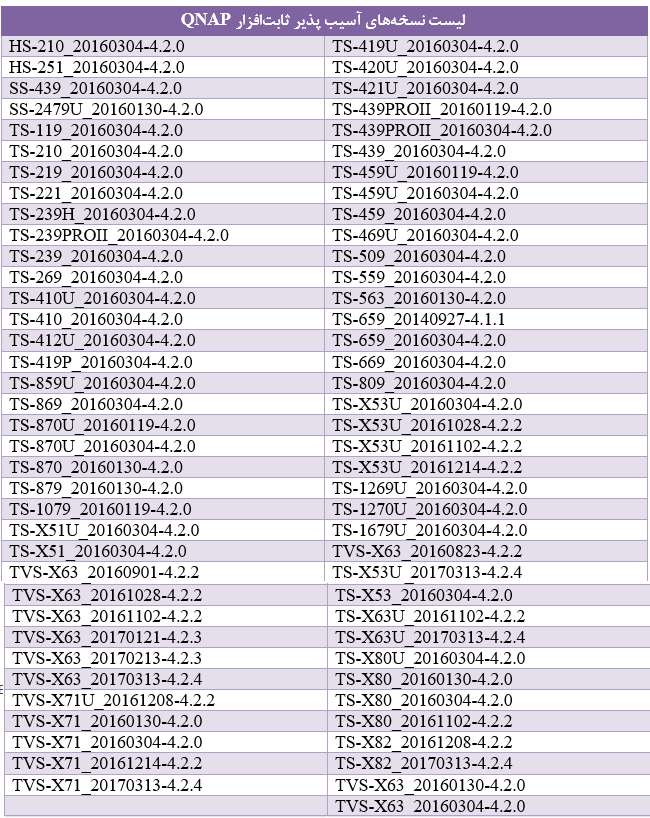

QNAP این آسیبپذیری را در تاریخ 21 جولای سال 2017 با حذف متدی که دستورات از طریق آن تزریق میشد، در نسخه 4.3.3 رفع نموده است. لیست نسخههای آسیبپذیر ثابتافزار QNAP در جدول ذکر شده است.

باید توجه داشت که هکرها در حال سوءاستفاده گسترده از آسیبپذیریهای QNAP هستند. برای مثال در اوایل اگوست آژانس امنیتUS و UK از استفاده گسترده از بدافزار QSnatch خبر دادهاند. بنابراین توصیه میشود تا کاربران QNAP در اسرع وقت ثابتافزار خود را بهروزرسانی نمایند و همچنین همواره سیستم خود را با هدف شناسایی فرایندها و اتصالات شبکه غیرطبیعی به صورت مرتب بازرسی و مانیتور نمایند.

منابع:

[1] https://securityaffairs.co/wordpress/107750/hacking/qnap-nas-attacks.html

[2]https://blog.netlab.360.com/in-the-wild-qnap-nas-attacks-en

- 47