یک آسیبپذیری از نوع ارتقاء دسترسی کشف شده است که بر دستگاههای اندروید دارای نسخهی 9.0 و قبل از آن تأثیر میگذارد و به مهاجمان این امکان را میدهد که هر برنامهای را از تلفن آلوده بهسرقت ببرند. این اشکال که بهدلیل شباهت آن به اشکال "StrandHogg" که در سال گذشته کشف شد، آسیبپذیری "StrandHogg 2.0" لقب گرفته است، یک برنامهی مخرب نصبشده در یک دستگاه اندروید است که میتواند پشت برنامههای قانونی پنهان شود و اعتبار ورود به سیستم را برای برنامهی قانونی بهسرقت ببرد.

آسیب پذیری StrandHogg، از مشخصهی "TaskAffinity" جهت سرقت ویژگی multitaskingاندروید استفاده میکند و در نتیجه اثراتی از خود به جا میگذارد که قابل رهگیری هستند، اما نسخهی 2.0 طیف گستردهای از حملات را امکانپذیر میکند. تفاوت اصلی این اشکال جدید در این است که سوءاستفاده از طریق بازتاب (Reflection) انجام میشود و به برنامههای مخرب اجازه میدهد تا هویت برنامههای معتبر را بهسرقت ببرند و در عین حال مخفی بمانند.

وقتی برنامهی مخرب روی دستگاه نصب میشود، مهاجم میتواند به پیامها و عکسهای خصوصی، اعتبار ورود به سیستم، حرکات GPS، مکالمات تلفنی و موارد دیگر دسترسی پیدا کند یا حتی خود، تماس برقرار کند و از طریق میکروفن و دوربین گوشی جاسوسی کند.

بهگفتهی محققان، StrandHogg 2.0 میتواند بهصورت پویا تقریباً به هر برنامهای بر روی یک دستگاه خاص با لمس یک دکمه حمله کند (برخلاف StrandHogg اصلی که فقط میتواند یک بار به یک برنامه حمله کند). در نتیجه، نسخهی ۲.0 قابلیتهای تهاجمی بسیار بیشتری دارد و برای اجرا به دسترسی ریشه یا هر مجوزی از سوی دستگاه نیاز ندارد.

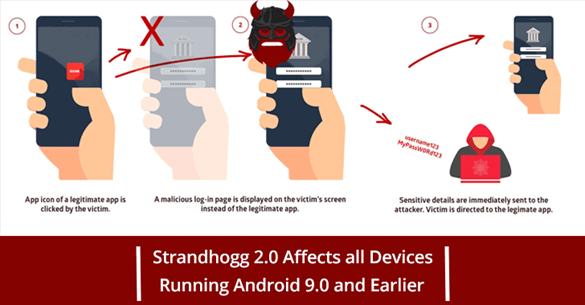

برنامهی مخربی که برروی دستگاه نصب شده است، میتواند با استفاده از این آسیبپذیری کاربر را فریب دهد، یعنی وقتی کاربر یک برنامهی سالم را باز میکند، نسخه مخربی از آن بر روی صفحهی نمایش نشان داده میشود. سپس اگر قربانی مشخصات ورود به سیستم خود را در رابط کاربری وارد کند، این اطلاعات بلافاصله به مهاجم منتقل میشود و مهاجم میتواند به برنامههای حساس وارد شده و آنها را کنترل کند.

از آنجایی که StrandHogg 2.0 بهصورت مبتنی بر کد اجرا میشود، تشخیص آن نیز سختتر است. در StrandHogg، مهاجم باید برنامههای هدف خود را در مانیفست اندروید بنویسد. این اطلاعات در یک فایل XML ظاهر میشود که شامل اعلان مجوزهای لازم است و نشان میدهد که چه عملیاتی میتوانند اجرا شوند. بنابراین اعلان کد مورد نیاز در گوگلپلی قابل مشاهده خواهد بود، اما در StrandHogg 2.0 اینطور نیست. از آنجایی که برای اجرای StrandHogg 2.0 به هیچ پیکربندی خارجیای نیاز نیست، هکر میتواند حملهی خود را مبهمتر و مخفیتر کند، زیرا کدی که از گوگلپلی بهدست میآید، در ابتدا، از چشم توسعهدهندگان و تیمهای امنیتی مشکوک به نظر نمیرسد.

بدافزارهایی که از StrandHogg 2.0 بهرهبرداری میکنند حتی توسط اسکنرهای امنیتی و آنتیویروسها نیز قابل شناسایی نیستند. براساس دادههای گوگل در آوریل 2020، 91.8 درصد از کاربران اندروید از نسخه 9.0 یا قبلتر از آن استفاده میکنند.

با وجود اینکه گوگل این آسیبپذیری را رفع کرده و خطر کمی برای کاربران وجود دارد، اما همچنان هکرها میتوانند از آن سوءاستفاده کنند. بنابراین کاربران گوشیهای اندروید برای جلوگیری از سرقت اطلاعات خود، باید جدیدترین وصلهی امنیتی اندروید را که برای نسخههای 8، 8.1 و 9 ارایه شد است، نصب کنند.

منبع:

- 47