محققان امنیتی از یک آسیبپذیری بحرانی اجرای کد از راه دور (remote code execution) در سیستم عامل مبتنی بر لینوکس OpenWrt پرده برداشتند که به مهاجمان اجازه میدهد تا پیلود[ payload] مخرب را در سیستمعاملهای آسیبپذیر تزریق کنند.

OpenWrt یک سیستمعامل مبتنی بر لینوکس است که عمدتا در دستگاهها و روترهای شبکه برای مسیریابی ترافیک شبکه مورد استفاده قرار میگیرد و بر روی میلیونها دستگاه در سراسر جهان نصب شده است.

این آسیبپذیری در تجزیه لیست پکیجهای opkg سیستمعامل OpenWrt (Opkg Package Manager) به مدیر بسته اجازه میدهد تا SHA-256 checksums تعبیه شده در شاخص repository امضا شده را نادیده بگیرد و به دنبال آن، مهاجم میتواند بررسی صحت و درستی .ipk artifacts دانلود شده را دور بزند.

محققی به نام GuidoVranken توضیح داد که هنگام آمادهسازی یک تسک Mayhem برای opkg، این آسیبپذیری را به طور اتفاقی کشف کرده است. Mayhem میتواند دادهها را از طریق یک فایل یا از طریق یک سوکت شبکه ارائه دهد.

فرآیند اکسپلویت آسیبپذیری RCE در OpenWRT:

برای اکسپلویت آسیبپذیری ذکر شده، مهاجم به ارائه پکیجهای ناقص از وب سرور نیاز دارد. او همچنین به رهگیری ارتباط بین دستگاه و downloads.openwrt.org و یا کنترل سرور DNS ای که توسط دستگاه برای ساخت downloads.openwrt.org برای یک وب سرور کنترل شده توسط مهاجم استفاده میشود، نیاز دارد.

در حقیقت، opkg در OpenWrt به صورت root اجرا میشود که امکان نوشتن در تمام سیستمفایلها و تزریق از راه دور کد دلخواه با پکیجهای .ipk ساختگی با یک پیلود مخرب را به مهاجمان میدهد.

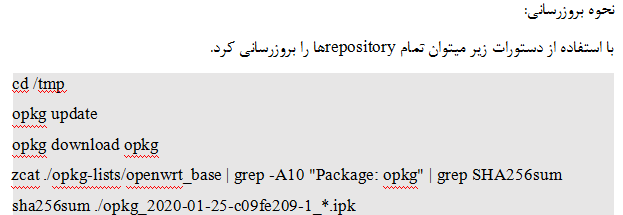

به آسیبپذیری مذکور شناسه " CVE-2020-7982 " اختصاص داده شده است و در حال حاضر در آخرین نسخه OpenWrt وصله شده و در اختیار کاربران قرار گرفته است.

- 296