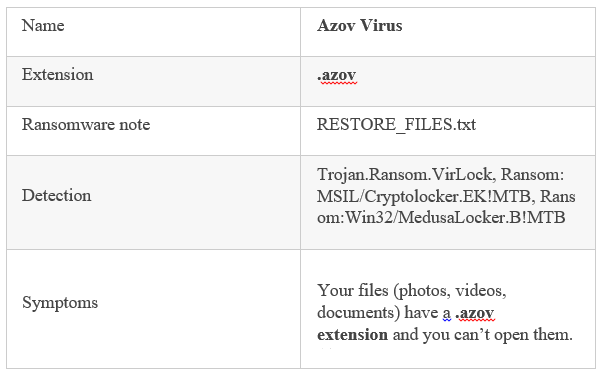

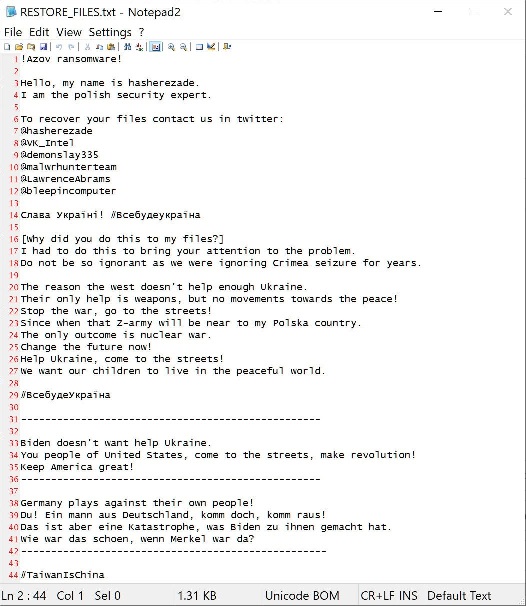

باج افزار جدیدی به نام Azov در فضای اینترنت در حال گسترش است و این باج افزار در فایل توضیحاتی که برروی سیستم قربانی قرار میدهد (RESTORE_FILES.txt) هیچ راه ارتباطی با خود را مشخص نکرده و تنها از قربانی میخواهد تا با ارتباط با محققان حوزهی امنیت و خبرنگاران، باعث شهرت آنان به عنوان توسعه دهندهی باج افزار شوند که در تصویر نشان داده شده است.

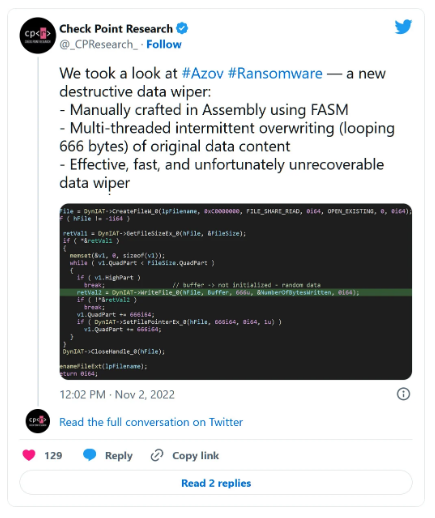

هفته گذشته یکی از محققان امنیتی نیز با بررسی این باج افزار تاکید کرد که این بدافزار با گذشت زمان مشخصی پس از آلوده شدن، اقدام به تخریب اطلاعات قربانیان خواهد نمود.

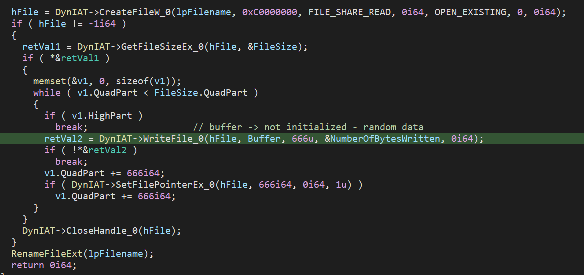

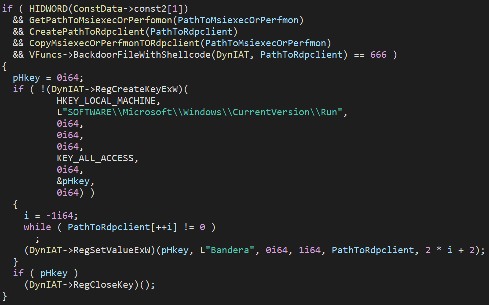

بدافزار مذکور دارای یک دورهی نهان بوده و باعث شد تا پیش از 27 اکتبر 2022 ساعت 10:14:30 صبح فعال نشود و هیچ یک از قربانیان از وجود آن آگاه نشوند. پس از شروع به کار این بدافزار، محتوای فایلها در Chunk سایزهای 666 بایتی بازنویسی میشود که باعث تخریب محتوای فایلها میگردد. در هر سیکل دقیقا 666 بایت از محتوای فایل با مقادیر تصادفی باز نویسی میشود و 666 بایت بعدی دست نخورده کنار گذاشته میشود.

این عمل در یک حلقه به صورت پیوسته تکرار میشود و ساختار فایل بعد از اجرای کامل این بدافزار به این صورت خواهد بود که 666 بایت دادههای رندم، 666 بایت محتوای دست نخورده و اصلی، مجددا 666 بایت دادههای رندم و... خواهد بود.

همچنین از سوی دیگر این بدافزار تمامی فایلهای اجرایی که خارج از آدرس ذیل قرار داشته باشند را یا آلوده میکند ویا کد Backdoor درون آنان تزریق میکند.

:\Windows\ProgramData\cache2\entries\Low\Content.IE5\UserData\Default\Cache\Documents and Settings\All Users

زمانی که کد Backdoor درون یک فایل اجرایی تزریق شود، با هربار اجرای آن فایل آلوده این بدافزار نیز اجرا خواهد شد. همچنین لازم به ذکر است که هر دفعه Shellcode مربوط به Backdoor درون یک فایل اجرایی تزریق میشود از encodeهای مختلفی استفاده میشود. این امر باعث میشود اگر در یک فایل دوبار تزریق صورت بگیرد، دو فایل مختلف ایجاد شود.

امروزه طراحان این بدافزار در حال گسترش آن از طریق شبکهی Botnet به نام Smokeloader هستند که عموما این بدافزار در نرم افزارهای جعلی و کرکهای نرم افزاری یافت میشود.

منابع

https://www.blackhatethicalhacking.com/news/azov-ransomware-is-a-wiper-destroying-data-666-bytes-at…

https://howtofix.guide/azov-virus/

- 153