مطابق اعلام شرکت VMware تعداد قابل توجهی از محصولات این شرکت نسبت به آسیبپذیریهای بحرانی اخیر در کتابخانه log4j (Log4Shell) آسیبپذیر هستند. برخی از این محصولات آسیبپذیر عبارتند از:

- VMware Horizon

VMware Horizon Agents Installer

VMware Horizon DaaS

VMware Horizon Cloud Connector - VMware vCenter Server

VMware vCenter Cloud Gateway

VMware Site Recovery Manager, vSphere Replication

VMware HCX

VMware NSX-T Data Center

VMware vRealize Operations

VMware vRealize Operations Cloud Proxy

VMware vRealize Automation

VMware vRealize Lifecycle Manager

VMware vRealize Orchestrator

VMware NSX Data Center for vSphere

VMware AppDefense Appliance

VMware vRealize Log Insight

VMware Smart Assurance SAM [Service Assurance Manager]

VMware Integrated OpenStack

VMware vRealize Business for Cloud

VMware vRealize Network Insight

VMware SD-WAN VCO

VMware NSX-T Intelligence Appliance

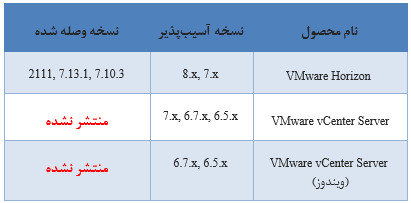

بهرهبرداری از آسیبپذیریهای موجود در کتابخانه Log4j (CVE-2021-44228 و CVE-2021-45046) منجر به RCE میشود. با توجه به گستردگی نسبی استفاده از محصولات VMware در سطح کشور و مشاهدهی بهرهبرداریهای فعال مهاجمان از این آسیبپذیری، علاوه بر بهروزرسانی محصولات به آخرین نسخه توصیه میشود اقداماتی که در ادامه آمده است جهت امنسازی و کاهش مخاطرات آسیبپذیریهای مذکور در دو محصول VMware Horizon و vCenter Server انجام شود. لیست کامل محصولات آسیبپذیر و دستورالعمل امنسازی آنها در پیوند زیر قابل مشاهده است:

https://www.vmware.com/security/advisories/VMSA-2021-0028.html

امنسازی محصولاتی که به طور مستقیم از طریق اینترنت در دسترس هستند را در اولویت قرار دهید.

1. vCenter Server

با توجه به اینکه در حال حاضر نسخهی وصله شدهای برای vCenter Server منتشر نشده است اکیداً توصیه میشود به عنوان راهکار موقت از اسکریپت پایتونی عرضه شده توسط VMware (vc_log4j_mitigator.py) موجود در آدرس زیر استفاده نمایید:

https://kb.vmware.com/sfc/servlet.shepherd/version/download/0685G00000d7pBBQAY

این اسکریپت بهتنهایی قادر است مخاطرات ناشی از آسیبپذیریهای CVE-2021-44228 و CVE-2021-45046 را درvCenter Server ویندوزی کاهش دهد. برای اجرای اسکریپت در vCenter ویندوزی:

- محیط cmd (administrator) را باز کرده و دستور زیر را اجرا کنید. این دستور همهی سرویسهای vCenter را متوقف کرده، فایلهای مورد نظر را بهروز کرده، فایلهای JndiLookup.class را حذف کرده و درنهایت سرویسها را مجدداً راهاندازی میکند.

%VMWARE_PYTHON_BIN% vc_log4j_mitigator.py

- برای اطمینان از اینکه بعد از اجرای اسکریپت هیچ فایل آسیبپذیر دیگری باقی نمانده است مجدداً اسکریپت را اینبار با سوییچ –r (dry run) به صورت زیر اجرا کنید:

%VMWARE_PYTHON_BIN% vc_log4j_mitigator.py -r

درصورتیکه هیچ فایل آسیبپذیری یافت نشد مخاطرات ناشی از Log4Shell به طور کامل در vCenter کاهش یافته است.

جهت اطلاعات دقیقتر و درصورتیکه تمایل دارید فرآیند کاهش مخاطرات را به صورت دستی انجام دهید به پیوند زیر مراجعه کنید:

https://kb.vmware.com/s/article/87096

اسکریپت مربوط به vCenter غیرویندوزی (Virtual Appliance) که عملکردی مشابه اسکریپت قبلی دارد نیز در لینک زیر در دسترس است:

https://kb.vmware.com/sfc/servlet.shepherd/version/download/0685G00000d7ovWQAQ

- پس از دانلود اسکریپت با استفاده از دستور زیر آن را اجرا کنید:

python vc_log4j_mitigator.py

- برای اطمینان از اینکه بعد از اجرای اسکریپت هیچ فایل آسیبپذیر دیگری باقی نمانده است مجدداً اسکریپت را اینبار با سوییچ –r (dry run) به صورت زیر اجرا کنید:

python vc_log4j_mitigator.py -r

جهت اطلاعات دقیقتر و درصورتیکه تمایل دارید فرآیند را به صورت دستی انجام دهید به پیوند زیر مراجعه کنید:

https://kb.vmware.com/s/article/87081

2. VMware Horizon

اکیداً پیشنهاد میشود در صورتیکه امکان بهروزرسانیVMware Horizon را دارید از راهکارهای موقت بهعنوان راهکار دائم استفاده نکرده و نسخه وصله شده را نصب کنید:

راهکار موقت دستی برای Horizon Connection Server:

https://kb.vmware.com/s/article/87073#Manual_Mitigation_for_Horizon_Connection_Server

راهکار موقت با استفاده از اسکریپت برای Horizon Connection Server Agent for Windows, HTML Access portal:

راهکار موقت مربوط به Horizon Agent برای لینوکس بااستفاده از اسکریپت:

https://kb.vmware.com/s/article/87073#Scripted_Mitigation_for_Horizon_Agent_for_Linux

راهکار موقت دستی مربوط به Horizon Agent برای لینوکس:

https://kb.vmware.com/s/article/87073#Mitigation_for_Horizon_Agent_for_Linux

منبع:

https://www.vmware.com/security/advisories/VMSA-2021-0028.html

- 368