#مایکروسافت در بهروزرسانیهایی ماه جولای برای 117 مورد #آسیبپذیری در محصولات خود وصله امنیتی منتشر کرده است؛ از جمله 13 آسیبپذیری بحرانی و 9 آسیبپذیری روز صفرم. توصیه میشود هرچه سریعتر نسبت به بهروزرسانی محصولات آسیبپذیر اقدام شود. امکان دریافت بهروزرسانی برای کاربران ویندوز با استفاده از بخش windows update در مسیر زیر فراهم است:

Start > Settings > Update & Security > Windows Update

محصولات تحت تاثیر این آسیبپذیریها شامل موارد زیر هستند:

- Common Internet File System

- Dynamics Business Central Control

- Microsoft Bing

- Microsoft Dynamics

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Scripting Engine

- Microsoft Windows Codecs Library

- Microsoft Windows DNS

- Microsoft Windows Media Foundation

- OpenEnclave

- Power BI

- Role: DNS Server

- Role: Hyper-V

- Visual Studio Code

- Visual Studio Code - .NET Runtime

- Visual Studio Code - Maven for Java Extension

- Windows Active Directory

- Windows Address Book

- Windows AF_UNIX Socket Provider

- Windows AppContainer

- Windows AppX Deployment Extensions

- Windows Authenticode

- Windows Cloud Files Mini Filter Driver

- Windows Console Driver

- Windows Defender

- Windows Desktop Bridge

- Windows Event Tracing

- Windows File History Service

- Windows Hello

- Windows HTML Platform

- Windows Installer

- Windows Kernel

- Windows Key Distribution Center

- Windows Local Security Authority Subsystem Service

- Windows MSHTML Platform

- Windows Partition Management Driver

- Windows PFX Encryption

- Windows Print Spooler Components

- Windows Projected File System

- Windows Remote Access Connection Manager

- Windows Remote Assistance

- Windows Secure Kernel Mode

- Windows Security Account Manager

- Windows Shell

- Windows SMB

- Windows Storage Spaces Controller

- Windows TCP/IP

- Windows Win32K

جزییات آسیبپذیریها:

چهار مورد از آسیبپذیریهای روزصفرمی که تحت بهرهبرداری فعال قرار داشتهاند، عبارتند از:

- CVE-2021-33771: آسیبپذیری ارتقاء امتیازات در هسته ویندوز

- CVE-2021-34448: آسیبپذیری خرابی حافظه در موتور Scripting

- CVE-2021-31979: آسیبپذیری ارتقاء امتیازات در هسته ویندوز

- CVE-2021-34527: آسیبپذیری اجرای کد از راه دور در سرویس Print Spooler ویندوز (PrintNightmare).

همچنین پنج مورد آسیبپذیری روزصفرم که بهرهبرداری فعال از آنها مشاهده نشده است عبارتند از:

- CVE-2021-34492: آسیبپذیری جعل گواهینامه ویندوز

- CVE-2021-34523: آسیبپذیری ارتقای امتیاز در سرور Exchange

- CVE-2021-34473: آسیبپذیری اجرای کد از راه دور در سرور Exchange

- CVE-2021-33779: آسیبپذیری بیاثر کردن سازوکار امنیتی ADFS ویندوز

- CVE-2021-33781: آسیبپذیری بیاثر کردن سازوکار امنیتی در Active Directory

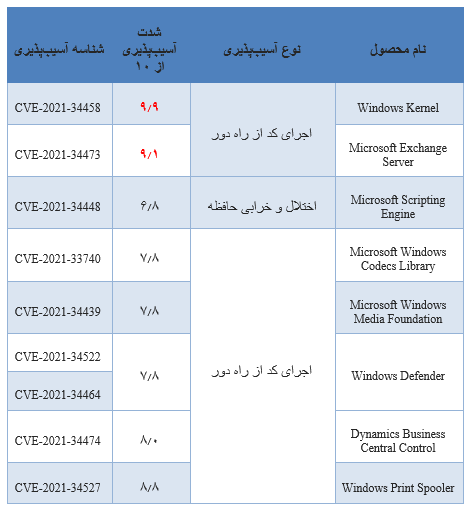

برخی آسیبپذیریهایی که مایکروسافت آنها را بحرانی دانسته، در جدول زیر آورده شده است.

جهت اطلاع از سایر محصولات آسیبپذیر و جزییات فنی این آسیبپذیریها به پیوند زیر مراجعه نمایید:

https://msrc.microsoft.com/update-guide/releaseNote/2021-Jul

https://www.bleepingcomputer.com/news/microsoft/microsoft-july-2021-patch-tuesday-fixes-9-zero-days-117-flaws/

- 41