کشف آسیبپذیری در PHP

افزونهی ADOdb یک کتابخانهی کلاس پایگاهداده در زبان PHP است که با فراهم کردن لایهای انتزاعی، فرایند اجرای کوئریها و مدیریت پایگاهدادهها را ساده و یکپارچه میسازد.

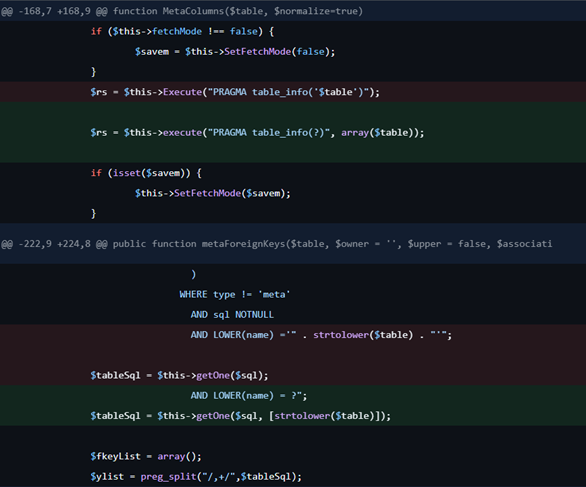

در نسخههای 5.22.9 و قبل آن، به دلیل improper escaping نادرست یک پارامتر کوئری، این امکان وجود دارد که مهاجم بتواند دستورات دلخواه SQL را اجرا کند؛ این آسیبپذیری زمانی رخ میدهد که کدی که از ADOdb استفاده میکند، به یک پایگاه داده sqlite3 متصل شده و یکی از متدهای ()metaColumns() ،metaForeignKeys یا ()metaIndexes را با نام جدول دستکاریشده (crafted table name) فراخوانی کند.

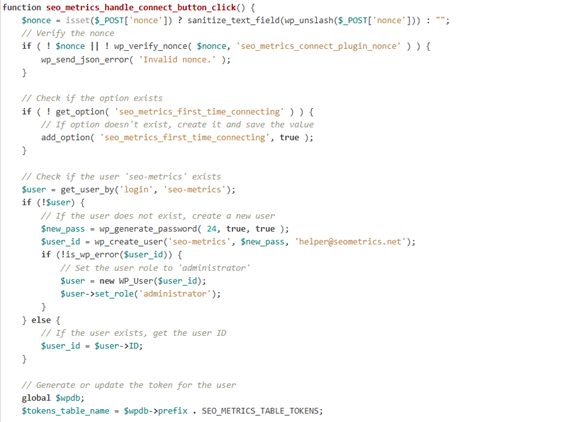

شکل زیر بخشی از فایل drivers/adodb-sqlite3.inc.php را نشان میدهد.

محصولات آسیبپذیر

- نسخههای 5.22.9 و قبل آن

توصیههای امنیتی

- به کاربران توصیه میشود که از نسخهی 5.22.10 استفاده نمایند.

- برای جلوگیری از بروز این مشکل در نسخههای آسیبپذیر، فقط باید دادههای کنترلشده را به پارامتر $table در متدهای ()metaColumns() ،metaForeignKeys و ()metaIndexes ارسال کرد.

منابع خبر:

[1]https://nvd.nist.gov/vuln/detail/CVE-2025-54119

[2]https://github.com/ADOdb/ADOdb/commit/5b8bd52cdcffefb4ecded1b399c98cfa516afe03

- بیشتر بخوانید...

- 130