آسیبپذیری Bing Chat مایکروسافت

بینگ چت که یکی از محصولات نرمافزاری شرکت مایکروسافت است، بهدلیل مشکل امنیتی نفوذ تبلیغات مخرب، مورد بازنگری قرار گرفت.

بینگ چت، یک نرمافزار متن و تصویر جهت تعامل کاربران در فضای مجازی است که با استفاده از هوش مصنوعی (AI) توسط موتور GPT-4 از OpenAI تغذیه میشود. این برنامه در فوریه 2023 عرضه شد و تعداد قابلتوجهی کاربر به آن پیوستند. بینگ چت پس از شش ماه عرضه، بیش از یک میلیارد چت را ثبت کرد.

افزایش محبوبیت این نرمافزار باعث جذب تبلیغات از سوی فعالان این عرصه شد تا از این طریق تعداد زیادی از کاربران را به خود جذب کنند؛ اما این موضوع منجر شده است تا راهی برای سوءاستفادههای احتمالی توسط مهاجمان از این طریق ایجاد شود.

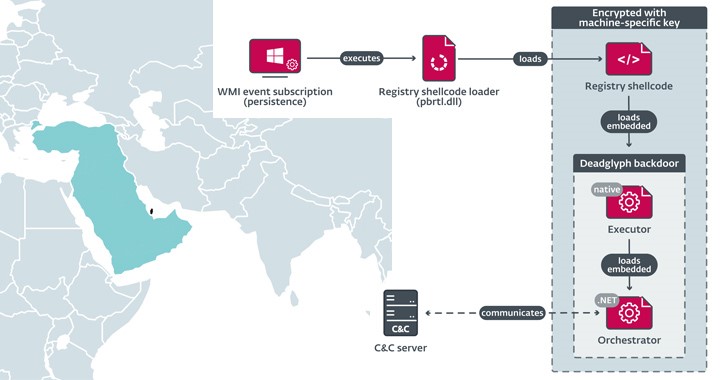

یکی از روشهای مورد استفاده جهت نمایش تبلیغات در مکالمات بینگ چت، نمایش یک تبلیغ آنی است که حاوی یک لینک مخرب میباشد و کاربران بدون آگاهی از این موضوع بر روی تبلیغات گمراهکننده کلیک خواهند کرد.

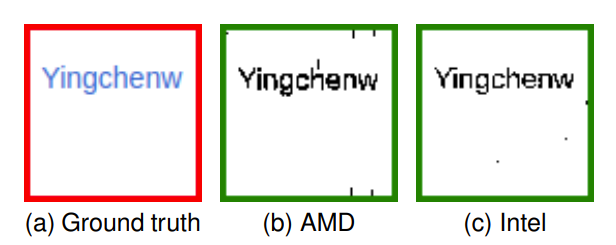

پیامدهای چنین تبلیغات گمراهکنندهای نگرانکننده است. وقتی کاربران بر روی این لینکها کلیک میکنند، به وبسایتهای جعلی هدایت میشوند که بهشدت شبیه به وبسایتهای رسمی هستند. هدف نهایی از این روشها، جلب نظر قربانیان برای دانلود برنامههایی است که بهنظر بیخطر میآید، اما در واقعیت دارای عناصر مخربی است.

نمایش تبلیغات آنلاین که حاوی لینکهای مخرب است برای سودجویانی که قصد دارند کاربران را به وبسایتهایی که بدافزار در آنها وجود دارد، هدایت کنند هدف سودآوری به شمار میآید.

توصیههای امنیتی

متخصصان امنیتی به کاربران توصیه کردند هنگام استفاده از مرورگرهای وب از ابزارهای امنیتی با قابلیت محافظت در وب، مسدود کردن تبلیغات و تشخیص بدافزار جهت ارتقاء سطح امنیت آنلاین خود استفاده کنند.

محققان همچنین اعلام کردند که این نقض امنیتی را به مایکروسافت گزارش داده و بر اهمیت تداوم اقدامات پیشگیرانه در حفاظت از محیط جستجو و تبلیغات آنلاین تأکید نمودهاند.

منبع خبر:

https://www.infosecurity-magazine.com/news/bing-ai-faces-malware-threat-ads/

- بیشتر بخوانید...

- 125