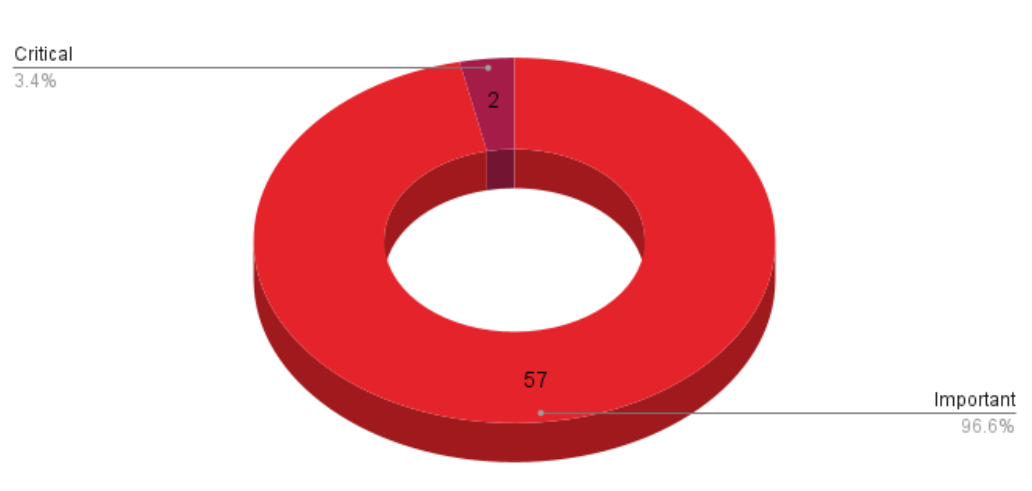

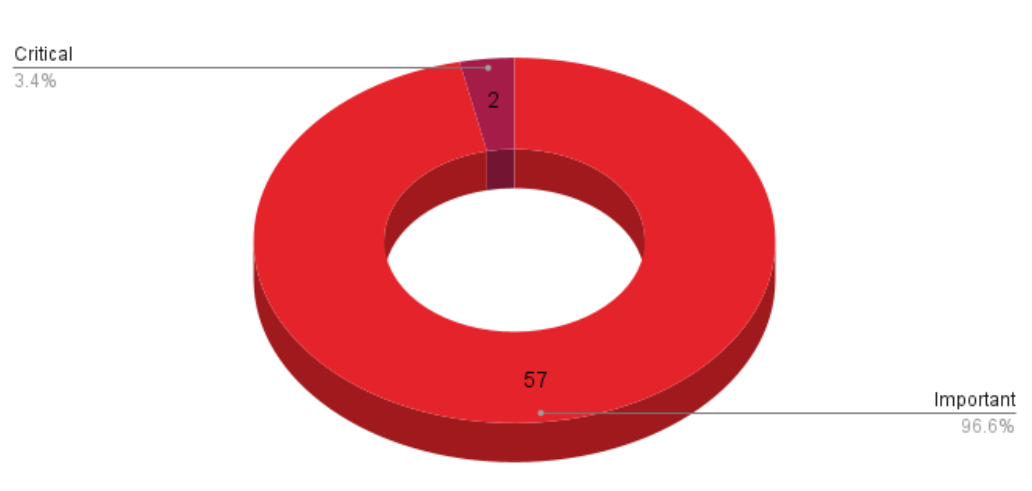

در اصلاحیه امنیتی 12 ماه مارچ 2024، شرکت مایکروسافت 59 آسیبپذیری شامل 18 آسیبپذیری اجرای کد از راه دور (RCE) را برطرف کرده است. از بین این 59 آسیبپذیری، 2 مورد با شدت بحرانی و 57 مورد با شدت بالا ارزیابی شدهاند. طبق گزارش مایکروسافت در این بهروزرسانی ماهانه هیچ آسیبپذیری روز صفری که از آن بهرهبرداری شده یا بهصورت عمومی منتشر شده باشد، وجود ندارد.

این 59 نقص شامل آسیبپذیریهای زیر بودهاند:

- 24 مورد Elevation of Privilege

- 18 مورد Remote Code Execution

- 6 مورد Information Disclosure

- 3 موردSecurity Feature Bypass

- 6 مورد Denial of Service

- 2 مورد Spoofing

دو آسیبپذیری بحرانی که در این ماه وصله شدهاند عبارتند از:

• آسیبپذیری Windows Hyper-V Remote Code Execution با شناسه CVE-2024-21407

• آسیبپذیری Windows Hyper-V Denial of Service با شناسه CVE-2024-21408

• توصیههای امنیتی

شرکت مایکروسافت به کاربران خود توصیه کرده است که بهروزرسانی محصولات تحت تأثیر را در اسرع وقت انجام دهند. این محصولات عبارتند از:

• .NET

• Azure Data Studio

• Azure SDK

• Microsoft Authenticator

• Microsoft Azure Kubernetes Service

• Microsoft Dynamics

• Microsoft Edge for Android

• Microsoft Exchange Server

• Microsoft Graphics Component

• Microsoft Intune

• Microsoft Office

• Microsoft Office SharePoint

• Microsoft QUIC

• Microsoft Teams for Android

• Microsoft WDAC ODBC Driver

• Microsoft WDAC OLE DB provider for SQL

• Microsoft Windows SCSI Class System File

• Open Management Infrastructure

• Outlook for Android

• Role: Windows Hyper-V

• Skype for Consumer

• Software for Open Networking in the Cloud (SONiC)

• SQL Server

• Visual Studio Code

• Windows AllJoyn API

• Windows Cloud Files Mini Filter Driver

• Windows Composite Image File System

• Windows Compressed Folder

• Windows Defender

• Windows Error Reporting

• Windows Hypervisor-Protected Code Integrity

• Windows Installer

• Windows Kerberos

• Windows Kernel

• Windows NTFS

• Windows ODBC Driver

• Windows OLE

• Windows Print Spooler Components

• Windows Standards-Based Storage Management Service

• Windows Telephony Server

• Windows Update Stack

• Windows USB Hub Driver

• Windows USB Print Driver

• Windows USB Serial Driver

منابع خبر:

[1]https://www.tenable.com/blog/microsofts-march-2024-patch-tuesday-addresses-59-cves-cve-2024-21407&n…;

[2] https://www.zerodayinitiative.com/blog/2024/3/12/the-march-2024-security-update-review

[3]https://www.bleepingcomputer.com/news/microsoft/microsoft-march-2024-patch-tuesday-fixes-60-flaws-1…;