آسیبپذیری N-Able's Take Control Agent

یک آسیبپذیری امنیتی با شدت بالا در N-Able's Take Control Agent افشاء شده است که میتواند توسط یک مهاجم غیرمجاز محلی، برای به دست آوردن امتیازات SYSTEM اکسپلویت شود.

N-Able's Take Control Agent یک راهحل کنترل از راه دور مبتنی بر ابر است که برای MSP ها و خدمات فناوری اطلاعات که نیاز به دسترسی ایمن و عیبیابی سریع دستگاههای پایانی، با ابزارهای فناوری سریع و قدرتمند دارند، ساخته شده است.

جزئیات آسیبپذیری

این آسیبپذیری که با عنوان CVE-2023-27470 و امتیاز 8.8 ارزیابی شده است، مربوط به آسیبپذیری شرط مسابقه Time-of-Check to Time-of-Use (TOCTOU) است که در صورت اکسپلویت موفقیتآمیز، میتواند برای حذف فایل استفاده شود و بر روی کد ناشناخته فایل BASupSrvcUpdater.exe تأثیر میگذارد.

اکسپلویت چنین آسیبپذیری میتواند منجر به از دست دادن یکپارچگی شود و به عامل تهدید اجازه میدهد به منابع غیرمجاز دسترسی پیدا کند.

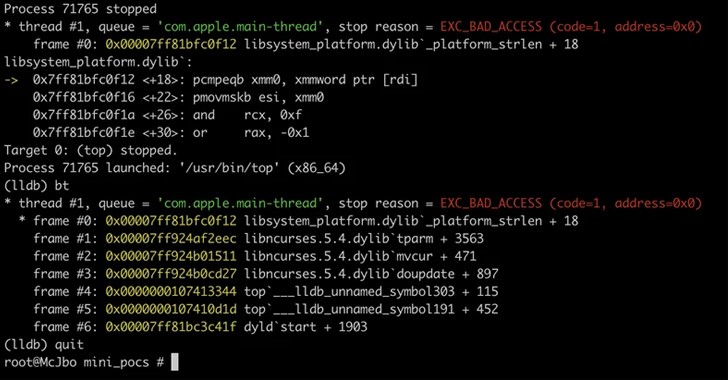

زمانی که یک مهاجم بتواند بر وضعیت منبع بین بررسی و استفاده تأثیر بگذارد، یک آسیبپذیری امنیتی محسوب میشود. این عامل میتواند با منابع مشترک مانند فایلها، حافظه یا حتی متغیرهای برنامههای چند رشته ای اتفاق بیفتد. آسیبپذیری CVE- 2023-27470 از شرایط مسابقه TOCTOU درTake Control Agent (BASupSrvcUpdater.exe) بین ثبت چندین رویداد حذف فایل، مانند فایل های aaa.txtو bbb.txt و هر عمل حذف از یک پوشه خاص با نام C:\ProgramData\GetSupportService_N-Central\PushUpdates ناشی میشود.

به بیان ساده، در حالی که BASupSrvcUpdater.exe حذف aaa.txt را ثبت میکند، یک مهاجم می تواند به سرعت فایل bbb.txt را با یک لینک نمادین جایگزین کند و فرآیند را به یک فایل دلخواه در سیستم هدایت کند. این عمل باعث می شود که فرآیند به صورت ناخواسته، فایلها را با عنوان NT AUTHORITY\SYSTEM حذف کند. حذف فایل میتواند از طریق حمله شرایط مسابقهای که عملکرد بازگشتی نصبکننده ویندوز را هدف قرار دهد، برای ایمن کردن یک Command Prompt افزایش یافته و منجر به اجرای کد شود. اکسپلویتهای حذف فایل فقط محدود به حملات انکار سرویس نیستند و در واقع میتوانند به عنوان وسیلهای برای دستیابی به اجرای کد بالا عمل کنند.

چنین اکسپلویتهایی را میتوان با عملکرد بازگرداندن MSI برای معرفی فایلهای دلخواه ترکیب کرد. سیستم فرآیند ثبت و حذف رویدادها در یک پوشه ناامن، میتواند مهاجم را قادر سازد تا لینکهای نمادین ایجاد کند و فرآیندها را فریب دهد تا اقداماتی را در پروندههای ناخواسته اجرا کنند.

محصولات تحت تأثیر

BASupSrvcUpdater.exe در N-able Take Control Agent از طریق 7,0,41,1141 قبل از نسخه 7,0,43 با ایجاد لینک نمادین، میتواند فایلهای اختیاری را حذف کند.

توصیههای امنیتی

ارتقاء به نسخه 7,0,43 این آسیب¬پذیری را از بین میبرد.

منابع خبر:

[1] https://thehackernews.com/2023/09/n-ables-take-control-agent.html

[2] https://nvd.nist.gov/vuln/detail/CVE-2023-27470

[3] https://vuldb.com/?id.239411