کشف چندین آسیبپذیری در قالب Themify Ultra وردپرس

به تازگی چهار آسیبپذیریهای در قالب Themify Ultra شناسایی شده است که عبارتند از:

1. CVE-2023-46149

2. CVE-2023-46148

3. CVE-2023-46145

4. CVE-2023-46147

قالب Themify Ultra، یک انتخاب محبوب بین طراحان و توسعهدهندگان وردپرس است. این قالب بیش از 70،000 نصب فعال دارد که ارائهدهنده کنترل بینظیر از سربرگ تا پاورقی است که به کاربران این امکان را میدهد تا طراحیهای منحصر به فردی برای هر صفحه ایجاد کنند. با این حال، انتشار نسخه ۷.۳.۶ بهمعنای یک بهروزرسانی معمولی نیست؛ بلکه یک وصله مهم برای چند آسیبپذیری با شدت بالا است.

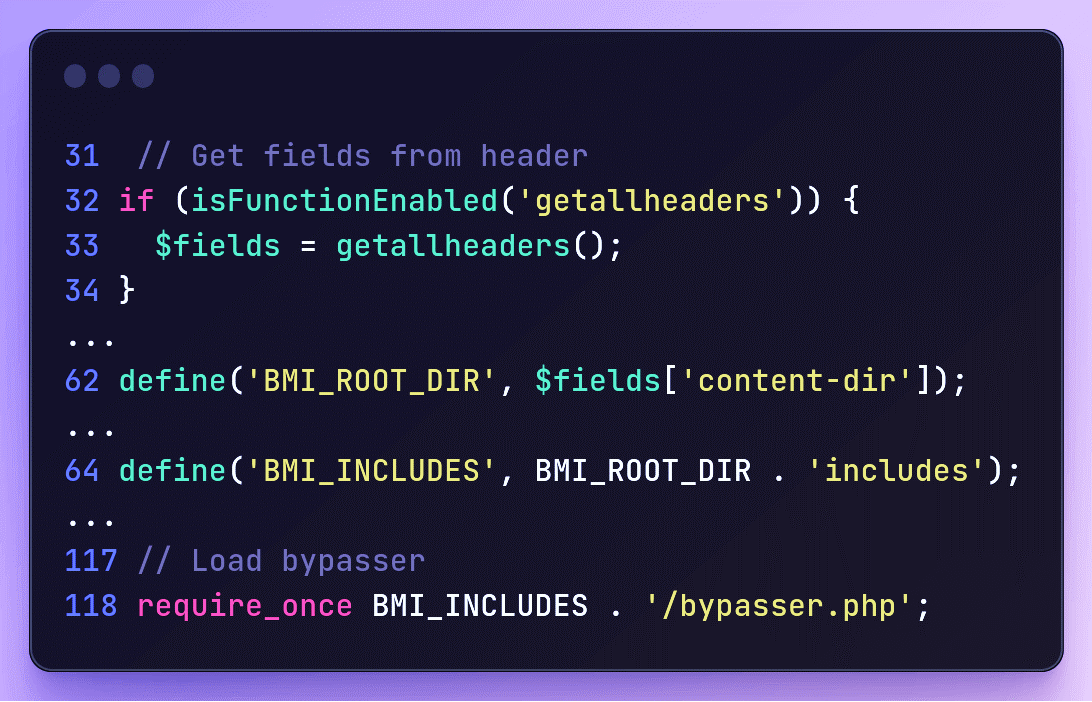

آسیبپذیری اول با شناسه CVE-2023-46149 و با شدت CVSS 9.8، میتواند منجر به یک حمله خطرناک و بارگذاری خودسرانه فایل شود. این نقص به کاربران احراز هویت شده، حتی کاربران با دسترسی پایین مانند Subscriber، این امکان را میدهد که فایلها را از آرشیو zip بارگذاری و استخراج کنند. عدم وجود بررسی دقیق مجوز و محدودیتهای نوع فایل، درهایی را برای مهاجم باز میکند تا فایلهای .php را به سرور بارگذاری کرده و منجر به اجرای کد از راه دور (RCE) شود.

آسیبپذیری دوم با شناسهCVE-2023-46148 و با شدت CVSS 8.8 با نام تغییر تنظیمات خودسرانه شناخته شده است. این آسیبپذیری به کاربران احراز هویت شده امکان میدهد که هر تنظیمات یا گزینهای را در یک سایت وردپرس تغییر دهند. بدون بررسی مجوز و محدودیتهایی که برای نوع کلید وجود دارد، این آسیبپذیری ممکن است به راحتی منجر به تصرف کامل سایت و یا افزایش اختیارات شود.

آسیبپذیری سوم با شناسه CVE-2023-46145 قابلیت ارتقاء سطح دسترسی مهاجم را فراهم میکند و به کاربران اجازه میدهد تا سطح دسترسی و اختیارات خود را به هر نقشی در سایت وردپرس افزایش دهند. عدم وجود بررسی اختصاص نقش در ویژگی فرم ثبتنام، ممکن است به یک مهاجم اجازه دهد دسترسی مدیریتی غیرمجاز بهدست آورد.

آسیبپذیری با شناسه CVE-2023-46147 و با شدت CVSS 7.4 نشان میدهد قالب Themify Ultra تحت تأثیر حمله تزریق شیء PHP احراز هویت شده قرار میگیرد. این آسیبپذیری زمانی اتفاق میافتد که ورودی ارائهشده توسط کاربر بهدرستی قبل از ارسال به تابع unserialize PHP تصفیه نشده است. این موضوع میتواند منجر به تزریق شیء PHP دلخواه به برنامه شود، که احتمالاً به افشای اطلاعات حساس یا حتی اجرای کد از راه دور منجر میشود.

توصیههای امنیتی

جهت جلوگیری از آسیبپذیریهای گزارششده در قالب Themify Ultra و افزایش امنیت وردپرس خود، میتوانید اقدامات زیر را انجام دهید:

1. بهروزرسانی به نسخه ۷.۳.۶:

به کاربران Themify Ultra توصیه میشوند که نسخه وردپرس خود را بهسرعت به نسخه ۷.۳.۶ ارتقاء دهند. این نسخه تمامی آسیبپذیریهای گزارششده را رفع کرده است.

2. قوی کردن رمزهای عبور:

اطمینان حاصل کنید که تمامی حسابهای کاربری شما دارای رمزعبورهای قوی و پیچیده هستند. استفاده از رمزعبورهای تصادفی و مختلف برای هر حساب میتواند امنیت را افزایش دهد.

3. بهروزرسانی منظم وردپرس و افزونهها:

اطمینان حاصل کنید که وردپرس و تمامی افزونهها به آخرین نسخههای موجود بهروزرسانی شده باشند. بهروزرسانیهای منظم افزونهها نقاط ضعف امنیتی را برطرف میکند.

4. پشتیبانی از مدیریت دسترسی:

از مدیریت دقیق دسترسیها در وردپرس استفاده کنید. اطمینان حاصل کنید که کاربران دسترسی لازم جهت انجام وظایف خود دارند و دسترسیها به حداقل نیاز کاهش یابد.

5. استفاده از افزونههای امنیتی:

نصب و فعالسازی افزونههای امنیتی مانند Wordfence یا Sucuri Security را در نظر بگیرید. این افزونهها امکانات حفاظتی اضافی از وبسایت شما را ارائه میدهند.

6. محدودیت آپلود فایل:

بر روی محل ذخیره فایلهای آپلود شده تنظیمات دقیقی پیادهسازی کنید. این اقدام میتواند از آسیبپذیری بارگذاری خودسرانه فایل جلوگیری کند.

منبع خبر:

https://patchstack.com/articles/multiple-vulnerabilities-patched-in-themify-ultra-theme/