انتشار یک بدافزار جدید مبتنی بر زبان Go به نام JaskaGO

یک بدافزار پیشرفته به نام JaskaGO به تازگی به عنوان یک تهدید جدید برای سیستم عاملهای ویندوز و macOS ظاهر شده است. این بدافزار با استفاده از زبان برنامهنویسی Go توسعه یافته و قابلیتهای پیشرفتهای را در خود جای داده است. همچنین این بدافزار در محیط macOS، از یک فرآیند چند مرحلهای برای ایجاد پایداری خود در سیستم استفاده میکند. با ظهور بدافزارJaskaGO، یک روند روبهرشد در توسعه بدافزارها با استفاده از زبان برنامهنویسی Go یا Golang مشاهده میشود. این زبان به دلیل سادگی، کارایی و قابلیتهای چندپلتفرمی جذابیت زیادی برای طراحان بدافزار ایجاد کرده است.

ویژگیهای کلیدی بدافزار

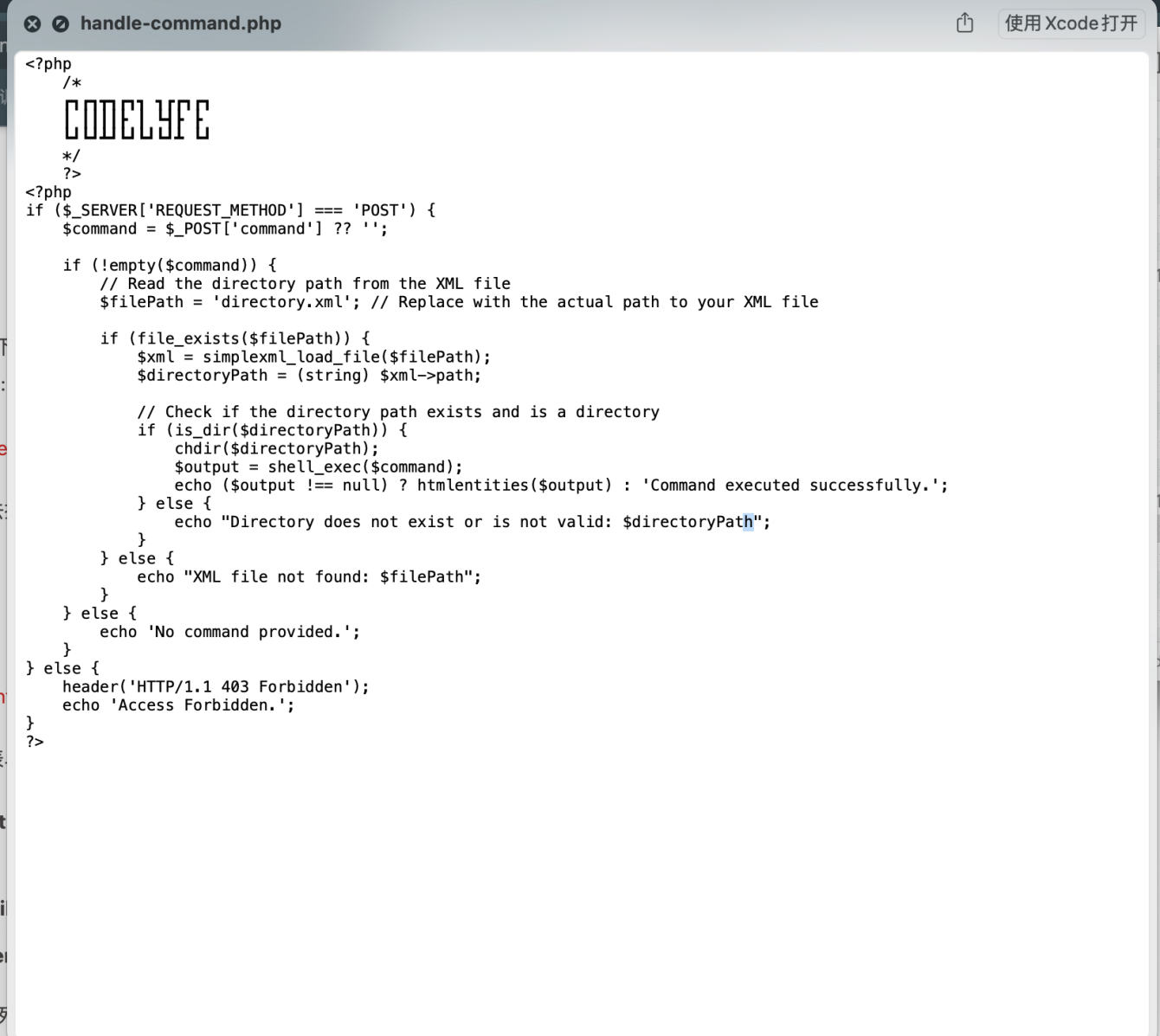

1. ترفندهای مخفیساز :JaskaGO از تکنیکهای مختلف برای مخفیسازی خود استفاده میکند. این بدافزار با اقدام به نمایش پیام خطای جعلی، کاربران را فریب میدهد.

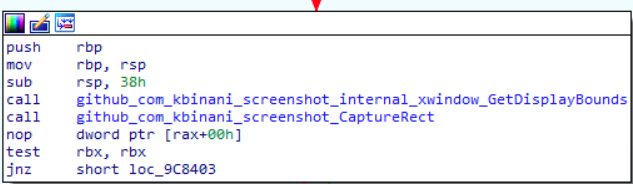

2. تشخیص محیط مجازی :(VM) برای عدم تشخیص در یک محیط ماشین مجازی، JaskaGO از یک تکنیک هوشمندانه برای اجرا در محیط VM استفاده میکند.

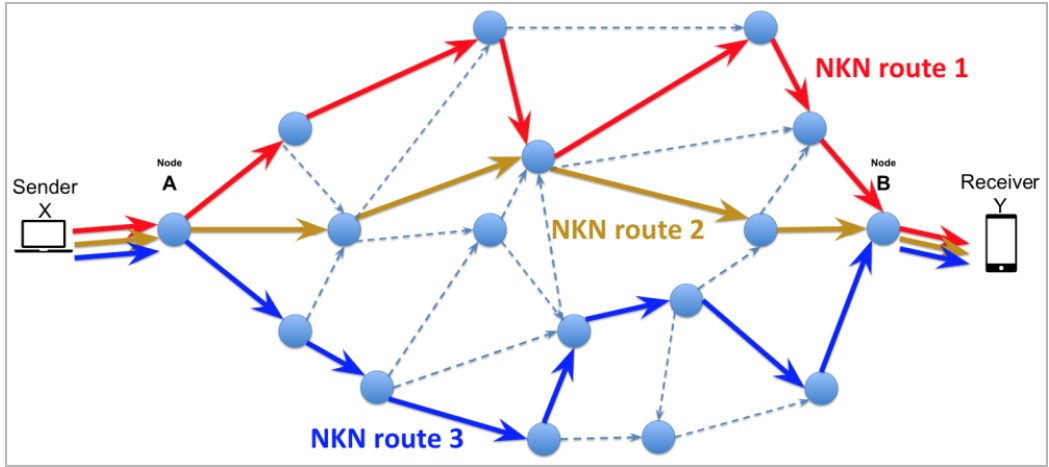

3. جمعآوری اطلاعات: پس از پردازشهای لازم، JaskaGO اطلاعات قربانی را جمعآوری کرده و به سرور Command and Control (C&C) خود متصل میشود.

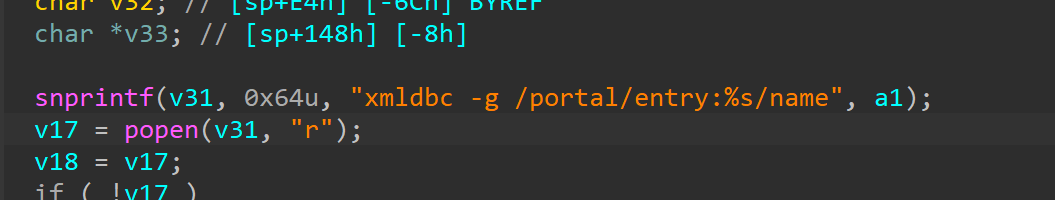

4. استخراج اطلاعات از مرورگرها: این بدافزار در استخراج اطلاعات از مرورگرهای مختلف از جمله Chrome و Firefox مهارت دارد و این اطلاعات را در پوشههای خاصی ذخیره میکند.

5. استفاده از زبان برنامهنویسی :Go از زبان برنامهنویسی Go به عنوان ابزار توسعه استفاده شده است که به این بدافزار قابلیت اجرای چندپلتفرمی و عدم تشخیص توسط آنتیویروس را میدهد.

توصیههای امنیتی

• استفاده از راهکارهای امنیتی، بروزرسانی سیستم به آخرین نسخه، و نظارت دقیق بر فعالیتهای شبکه به عنوان پیشگیری موثر در برابر این تهدید پیشنهاد میشود.

• اجتناب از کلیک بر روی لینکها یا ورود به وبسایتهای ناامن بهویژه با محتوای مشکوک.

• احتیاط در بازکردن ایمیلها یا پیامها از منابع ناشناخته، زیرا ممکن است مقدمات فیشینگ باشند.

این توصیهها به هدف ارتقاء سطح کلی امنیت سایبری ارائه شدهاند و اقدامات پیشگیرانه در برابر تهدیدات احتمالی را فراهم میکنند، همچنین اهمیت آگاهی کاربران را در جلوگیری از نقضهای امنیتی تاکید میکنند.

منابع خبر:

[1] https://thehackernews.com/2023/12/new-go-based-jaskago-malware-targeting.html

[2] https://www.hivepro.com/threat-advisory/novel-go-based-malware-unleashes-coordinated-strikes-on-mac…