به تازگی یک آسیبپذیری بحرانی با شناسه cve-2024-20253 و شدت 9.9 در برخی از محصولات سیسکو شناسایی شده است که مهاجم میتواند با بهرهبرداری از آن، کدهای دلخواه خود را از راه دور در دستگاه آسیبپذیر اجرا کند. در این آسیبپذیری به دلیل عدم پردازش صحیح ورودی-های کاربر، کدهای دلخواه مهاجم از راه دور اجرا شده و با اثر مخرب بر حافظه دستگاه، سه عامل صحت، محرمانگی و دسترسپذیری را تحت تأثیر قرار میدهد.

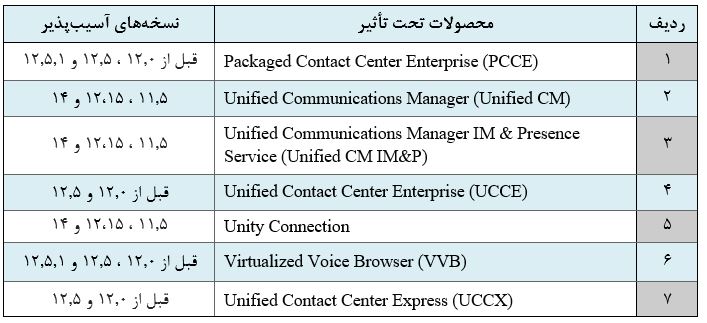

محصولات تحت تأثیر

این آسیبپذیری محصولات زیر را در صورتی که پیکربندی آنها در همان حالت پیشفرض قرار داشته باشد، تحت تاثیر قرار میدهد:

به گزارش شرکت سیسکو محصولات زیر تحت تأثیر این آسیبپذیری قرار نمیگیرند:

• Customer Collaboration Portal (CCP), formerly SocialMiner

• Customer Voice Portal (CVP)

• Emergency Responder (CER)

• Finesse

• Hosted Collaboration Mediation Fulfillment (HCM-F)

• Packaged Contact Center Enterprise (PCCE)

• Prime Collaboration Deployment (PCD)

• Prime License Manager (PLM)

• Remote Expert Mobile

• Unified Contact Center Domain Manager (CCDM)

• Unified Contact Center Enterprise (UCCE)

• Unified Contact Center Management Portal (Unified CCMP)

• Unified Intelligence Center (CUIC)

توصیههای امنیتی

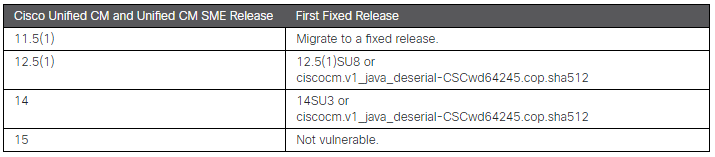

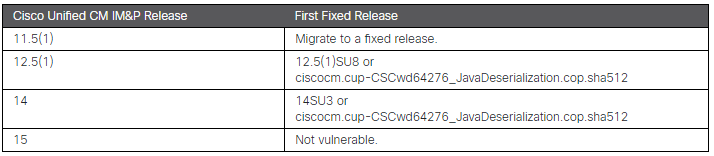

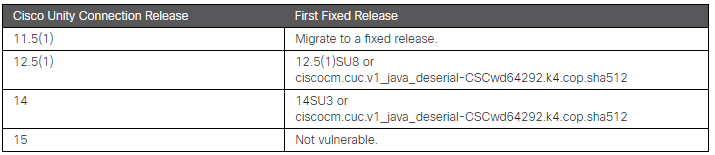

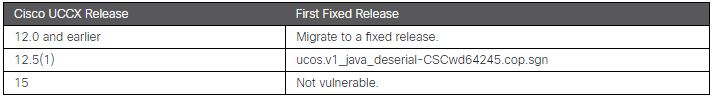

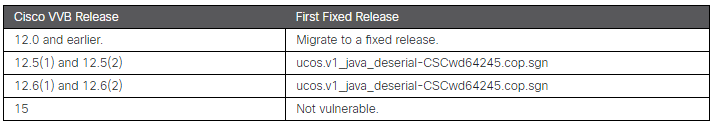

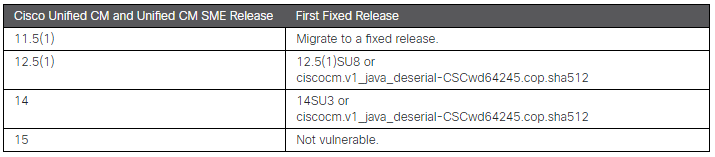

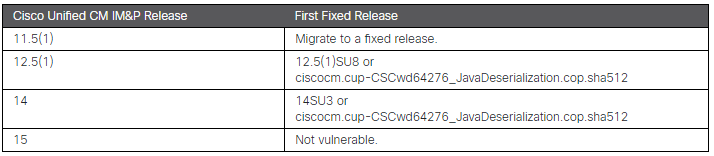

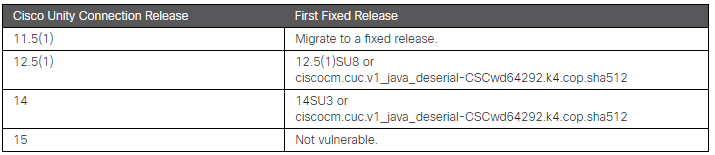

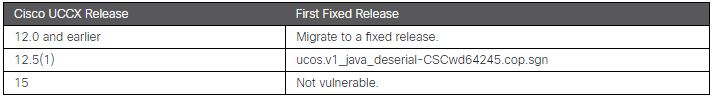

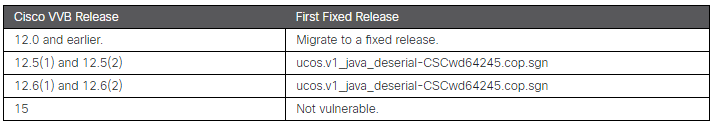

تاکنون هیچ راهحلی برای رفع کامل این آسیبپذیری منتشر نشده است اما به کاربران توصیه میشود مطابق جدولهای زیر، محصول خود را به نسخه وصلهشده مناسب ارتقاء دهند:

متخصصین امنیتی سیسکو به کاربران توصیه میکنند در صورت عدم امکان بروزرسانی، با پیادهسازی تنظیمات ACL، خطرات بهرهبرداری از این آسیبپذیری را کاهش دهند.

منبع خبر:

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-cucm-rce-bWN…