با توجه به شرایط کنونی کشور و افزایش استفاده از سامانه های آموزش مجازی و جلسات آنلاین، ضروری است که برقراری امنیت این سامانه ها و زیر ساخت مورد استفاده مورد توجه مدیران و کارشناسان امر قرار گیرد. یکی از رایج ترین نرم افزارهای کاربردی در این حوزه Adobe Connect می باشد. متاسفانه در اغلب سامانه های تحت رصد، مشاهده شده است که سامانه بدون تعریف کاربر و اخذ گذرواژه در درسترس است به گونه ای که هر کسی می تواند صرفا با وارد کردن URL سرور و با ورود شماره اتاق جلسه مجازی یا کلاس مجازی وارد شود که منجر به افشا اطلاعات خواهد شد. بنابراین توجه به نکات زیر جهت حفظ امنیت سامانه های مبتنی بر این نرم افزار توصیه می گردد:

- پرهیز جدی از در دسترس قرار دادن سامانه بدون استفاده از اطلاعات نام کاربری و رمز عبور و تعیین سیاست های استفاده از پسورد قوی جهت ورود به سامانه. مدیر سامانه می تواند سیاست های امنیتی لازم را برای شیوه ورود و گذرواژه کاربران در Adobe Connect Central تعیین کند. همچنین ضروری است که تعداد دفعات تلاش ورود ناموفق حتما محدود گردد.

- عدم استفاده از کاربر guest.

- استفاده از SSL جهت حفظ امنیت ترافیک شبکه و همچنین پرهیز از اجبار کاربران به پایین آوردن تنظیمات امنتی یا نسخه مرورگر برای پرهیز از نیاز به SSL.

- عدم راه اندازی سایر سرویس ها بر روی سرور Adobe Connect: توصیه می گردد سرور Adobe Connect به صورت مجزا راه اندازی شود و سرویس های دیگر نظیر domain controller، سرویس دهنده web و یا سرور FTP بر روی ماشین سرور میزبان Adobe Connect اجرا نشوند.

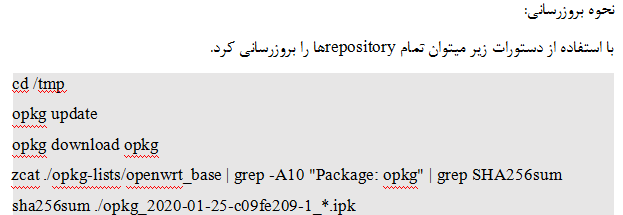

- بروزرسانی و نصب وصله های امنیتی برنامه و سیستم عامل میزبان.

- امن سازی سیستم عامل و استفاده از firewall بر روی سرور میزبان و بستن پورت های بدون استفاده همچنین محدود کردن دسترسی به آدرس های داخل کشور.

- تهیه پشتیبان از اطلاعات و پایگاه داده به صورت اصولی. باید توجه داشت که ویدیوهای تهیه شده از جلسات می توانند حاوی اطلاعاتی ارزشمند باشند و برای مخاطبینی که به هر دلیل موفق به حضور آنلاین نمی شوند مورد استفاده قرار گیرند. البته این کار باید با تمهیدات امنیتی مناسب انجام شود.

- بررسی دوره ای امنیت سیستم و فایلهای لاگ جهت اطمینان از برقراری سیاست های امنیتی و تشخیص هرگونه ناهنجاری یا تلاش برای نفوذ.

دانلود گزارش کامل