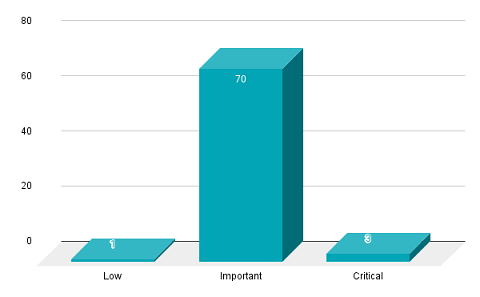

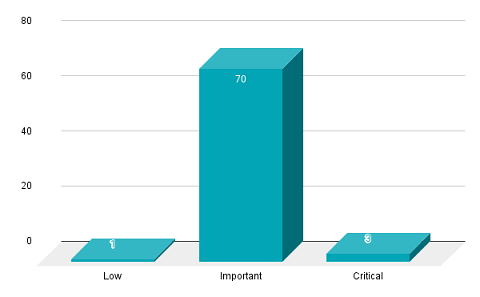

در اصلاحیه امنیتی روز گذشته مایکروسافت 74 آسیبپذیری (4 آسیبپذیری روز صفرم) را برطرف کرده است. از این 74 آسیبپذیری، سه مورد دارای درجه حساسیت بحرانی، 70 مورد دارای درجه حساسیت مهم و یک مورد دارای درجه حساسیت کم خطر طبقهبندی شدهاند.

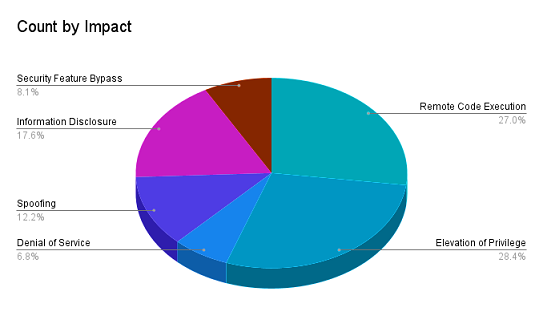

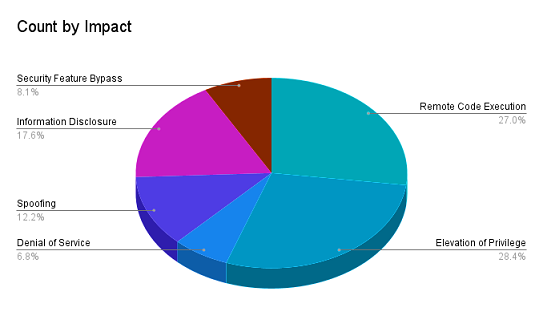

این 74 نقص شامل آسیبپذیریهای زیر بودهاند:

- 21 مورد Elevation of Privilege

- 6 مورد Security Feature Bypass

- 20 مورد Remote Code Execution

- 13 مورد Information Disclosure

- 9 مورد Spoofing

آسیبپذیریهای روز صفرم شامل شناسههای زیر میشوند:

- CVE-2021-40449 - Win32k Elevation of Privilege Vulnerability

- CVE-2021-41338 - Windows AppContainer Firewall Rules Security Feature Bypass Vulnerability

- CVE-2021-40469 - Windows DNS Server Remote Code Execution Vulnerability

- CVE-2021-41335 - Windows Kernel Elevation of Privilege Vulnerability

طبق گزارش مایکروسافت، مهاجمین از آسیبپذیری CVE-2021-40449 - Win32k به صورت فعال در حال بهرهبرداری هستند. این وصلهها شامل:

.NET Core & Visual Studio

Active Directory Federation Services

Console Window Host

HTTP.sys

Microsoft DWM Core Library

Microsoft Dynamics

Microsoft Dynamics 365 Sales

Microsoft Edge (Chromium-based)

Microsoft Exchange Server

Microsoft Graphics Component

Microsoft Intune

Microsoft Office Excel

Microsoft Office SharePoint

Microsoft Office Visio

Microsoft Office Word

Microsoft Windows Codecs Library

Rich Text Edit Control

Role: DNS Server

Role: Windows Active Directory Server

Role: Windows AD FS Server

Role: Windows Hyper-V

System Center

Visual Studio

Windows AppContainer

Windows AppX Deployment Service

Windows Bind Filter Driver

Windows Cloud Files Mini Filter Driver

Windows Common Log File System Driver

Windows Desktop Bridge

Windows DirectX

Windows Event Tracing

Windows exFAT File System

Windows Fastfat Driver

Windows Installer

Windows Kernel

Windows MSHTML Platform

Windows Nearby Sharing

Windows Network Address Translation (NAT)

Windows Print Spooler Components

Windows Remote Procedure Call Runtime

Windows Storage Spaces Controller

Windows TCP/IP

Windows Text Shaping

Windows Win32K

در نهایت مایکروسافت اکیداً توصیه به بهروزرسانی فوری در محصولات تحت تاثیر داشته است.

منابع:

https://msrc.microsoft.com/update-guide/en-us

https://www.bleepingcomputer.com/news/microsoft/microsoft-october-2021-patch-tuesday-fixes-4-zero-days-71-flaws/

https://www.tenable.com/blog/microsoft-s-october-2021-patch-tuesday-addresses-74-cves-cve-2021-40449