امروزه برای بسیاری از افراد پیامرسان به ابزار اصلی ارتباطات تبدیل شده است. قطعا نفوذگران نیز سعی در سوءاستفاده از این پیامرسانها دارند تا از این طریق به دستگاههای افراد دسترسی یابند. اخیراً تروجان اندرویدی Skygofree، از پیامرسانهای Facebook، Skype، Viberو WhatsAppجاسوسی میکرد، حال آلودگی چندمنظورهی جدیدی توسط محققین کسپرسکی کشف شده است که رایانههای ثابت را هدف قرار میدهد و با شیوهای بسیار هوشمندانه از طریق تلگرام توزیع میشود.

در بسیاری از زبانها، مانند زبان عربی کلمات از راست به چپ نوشته میشوند. در استاندارد Unicodeنیز میتوان جهت نمایش حروف را تغییر داد. کافی است تنها از یک نماد نامرئی خاص استفاده شود، پس از آن تمامی حروف بهطور خودکار در جهت معکوس نمایش داده میشوند. هکرها از این قابلیت سوءاستفاده میکنند.

فرض میشود مجرمی فایل مخرب cute_kitten.jsرا ایجاد کرده است. این فایل یک فایل جاوااسکریپت با پسوند JS است که قابل اجرا است. نفوذگر میتواند نام آن را به صورت زیر تغییر دهد:

cute_kitten*U+202E*gnp.js.

در اینجا U + 202Eهمان کاراکتر Unicodeاست که جهت نمایش را تغییر میدهد. بنابراین نام این فایل در صفحه نمایش به صورت زیر است:

cute_kittensj.png

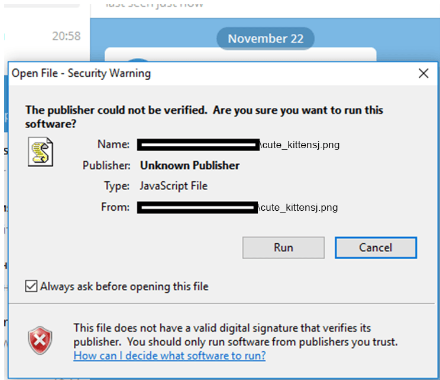

حال به نظر میرسد پسوند فایل PNG و یک فایل تصویری است، در حالیکه عملکردش همان تروجان جاوااسکریپت است (یکی از وظایف اصلی سازندگان تروجانها این است که کاربر را متقاعد سازند خودش یک فایل مخرب را راهاندازی نماید. برای انجام این کار یک فایل مخرب را بیضرر جلوه میدهند.).

استفاده از Unicode برای تغییر نام یک فایل اتفاق جدیدی نیست. از تقریباً ده سال پیش برای پوشاندن پیوستهای مخرب در رایانامهها و فایلهای اینترنتی دانلودشده مورداستفاده بوده است؛ اما اولین باری است که در تلگرام استفاده شده است و معلوم شد که کار هم میکند. این آسیبپذیری RLO(Right to Left Override) نام دارد.

آسیبپذیری RLO تنها در نسخهی ویندوزی تلگرام شناسایی شده است و در برنامههای تلفنهمراه وجود ندارد. محققان کسپرسکی نه تنها به وجود این آسیبپذیری پیبردهاند بلکه متوجه شدند مجرمان از آن سوءاستفاده نیز کردهاند. قربانی فایل تصویر غیرحقیقی را دریافت و آن را باز میکند و رایانهاش آلوده میشود. سیستمعامل در زمان اجرا به کاربر هشدار میدهد فایل اجرایی از منبعی ناشناس است (در صورتی که در تنظیمات غیرفعال نشده باشد)؛ اما متأسفانه بسیاری از کاربران بدون توجه به این پیام هشدار بر روی “Run”یا “Start” کلیک میکنند.

پس از اجرای فایل مخرب، بدافزار تصویری را بهمنظور جلبتوجه کاربر نشان میدهد. پس از آن بسته به تنظیمات تروجان گزینههای مختلفی وجود دارد.

گزینهی کاویدن مخفیانه (hidden mining) سرعت رایانه را بسیار پایین میآورد و باعث میشود رایانه تمام توان خود را صرف استخراج ارز مجازی برای مهاجمان کند. تمرکز اصلی کلاهبرداران بر استخراج Monero، Zcashو Fantomcoinاست. گزینهی دوم نصب دربپشتی (backdoor) است که به مجرمان اجازه میدهد کنترل رایانه را از راه دور بهدست گیرند و هر کاری میخواهند با آن بکنند (مانند نصب و حذف برنامهها و جمعآوری اطلاعات شخصی). چنین آلودگی میتواند تا مدتها در دستگاه مخفی بماند بدون آنکه کسی به حضور آن پی ببرد.

پس از کشف این آلودگی توسط محققان کسپرسکی و گزارش آن به توسعهدهندگان تلگرام، این مشکل را برطرف کردند، یعنی کلاهبرداران دیگر نمیتوانند از این فریب در پیامرسان تلگرام استفاده کنند؛ اما این بدان معنی نیست که هیچ آسیبپذیری دیگری در تلگرام یا دیگر پیامرسانهای محبوب وجود ندارد. بنابراین برای حفاظت در برابر حملات جدید توصیه میشود قوانین سادهی ایمنی در شبکههای اجتماعی، پیامرسانهای فوری یا هرگونه وسایل ارتباطی دیگری رعایت شود:

- عدم دانلود از منابع ناشناس

- توجه به هشدارهای سیستمی زمان بازکردن یک فایل

- نصب یک آنتیویروس قابل اعتماد

- 7