بهتازگی یک آسیبپذیری سطح بالا در روتر TOTOLINK مدل N150RT نسخهی 3.4.0-B20190525 شناسایی شده است. این آسیبپذیری ناشی از ضعف در پردازش ورودیها در فایل /boafrm/formWsc بوده و امکان بهرهبرداری از طریق آرگومان localPin را فراهم میکند. مهاجم میتواند با دستکاری این پارامتر، باعث وقوع سرریز بافر شود. این حمله از راه دور قابل انجام است و اکسپلویت آن بهطور عمومی منتشر شده و ممکن است مورد سوءاستفاده قرار گیرد.

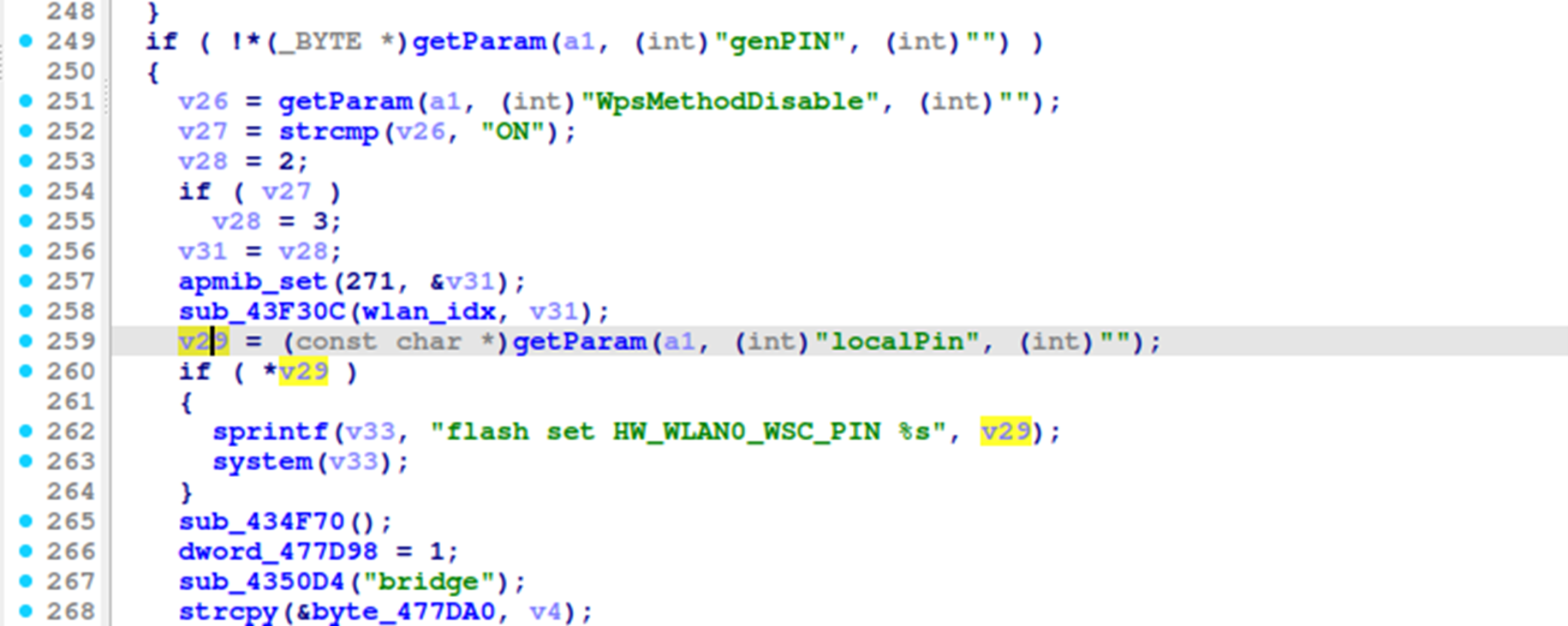

همانطور که در تصویر زیر مشاهده میشود، متغیر v29 مقدار پارامتر localPin را از طریق درخواست POST دریافت میکند. از آنجایی که کاربر میتواند محتوای این پارامتر را کنترل کند، استفاده از آن در دستور

sprintf(v33, "flash set HW_WLANO_WSC_PIN %s", v29);

بدون بررسی اندازه ورودی، منجر به بروز آسیبپذیری سرریز بافر میشود.

محصولات آسیبپذیر

نسخهی آسیبپذیر:

- نسخهی 3.4.0-B20190525

توصیههای امنیتی

در صورت عدم دسترسی به نسخهی ارتقاء یافته، پیشنهاد میشود که اقدامات امنیتی زیر مدنظر قرار گیرد:

- غیرفعال کردن قابلیتهای غیرضروری در تنظیمات روتر

- محدود کردن دسترسی به رابط کاربری وب روتر از طریق فایروال یا تنظیمات شبکه

- نظارت بر ترافیک شبکه برای شناسایی فعالیتهای مشکوک

منابع خبر:

[1]https://nvd.nist.gov/vuln/detail/CVE-2025-4462

[2]https://github.com/fizz-is-on-the-way/Iot_vuls/tree/main/N150RT/BufferOverflow_formWsc_2

- 121