#مایکروسافت بهتازگی یک توصیهنامه امنیتی با شماره ADV200001 منتشر ساخته است که حاوی راهحلهای مقابله با یک آسیبپذیری روزصفرم اجرای کد راه دور در مرورگر Internet Explorerاست. هنوز وصلهای برای این آسیبپذیری دردسترس نیست.

این آسیبپذیری که با شناسهی CVE-2020-0674ردیابی میشود و دارای رتبهبندی «متوسط» است، یک نقص اجرای کد راهدور است و در روشی که موتور اسکریپتنویسی، اشیا را داخل حافظهی Internet Explorer مدیریت میکند وجود دارد. این نقص از طریق کتابخانهی JScript.dll راهاندازی میشود.

یک مهاجم راه دور میتواند کد دلخواه را در رایانههای هدف اجرا کند و با متقاعدکردن قربانیان به بازکردن یک صفحهوب ساختگی مخرب در مرورگر آسیبپذیر مایکروسافت، کنترل کامل آنها را در متن کاربر فعلی بهدست آورد. اگر کاربر فعلی یک مدیر سیستم باشد، مهاجم میتواند پس از سوءاستفادهی موفق، کنترل کامل سیستم را بهدست آورد و در نتیجهی آن، در سیستم برنامه نصب کند؛ دادهها را مشاهده کند، حذف نماید و نیز آنها را تغییر دهد؛ یا حساب کاربری جدید با حقوق کاربری کامل ایجاد نماید.

آسیبپذیری CVE-2020-0674، نسخههای 8، 9 و 10 ازInternet Explorer ، زمانی که در نسخههای Windows 10، Windows 8.1و Windows 7(که به تازگی پشتیبانی از آن متوقف شده است) اجرا میشوند، Server 2008، Server 2012، Server 2016و Server 2019را تحتتأثیر قرار میدهد. البته خطر این آسیبپذیری در Server 2008کاهش یافته است، زیراInternet Explorer در آن به صورت پیشفرض در حالت محدودی به نام Enhanced Security Configurationاجرا میشود که این حالت، شانس اینکه یک کاربر یا مدیر محتوای مخرب بر روی سیستم دانلود یا اجرا کند را کاهش میدهد.

مایکروسافت اعلام کرده است که در حال کار بر روی وصلهی این نقص جهت برطرف ساختن آن است و از انجاییکه این آسیبپذیری تحت حملات فعال است احتمال دارد یک بهروزرسانی خارج از محدودهی زمانی همیشگی منتشر سازد. اما تا زمان انتشار یک وصله، برای کاربران متأثر راهحلها و راههای مقابله با آن بهمنظور جلوگیری از حملات سایبری به سیستمهای آسیبپذیر، ارائه شده است.

در همین حین، 0Patch که ریزوصلهی شخص ثالث برای آسیبپذیریهای جدی فراهم میکند قول داده است که به زودی نقص CVE-2020-0674را برطرف سازد. این رفع نقص مانع از بارگذاری Jscript.dll خواهد شد.

متخصصان امنیتی به کاربران توصیه میکنند که استفاده از Internet Explorer را متوقف سازند؛ اما بنا به توصیهنامهی منتشرشده توسط مایکروسافت، برخی از برنامهها تنها در Internet Explorerاجرامیشوند.

راهحلهای مقابله با آسیبپذیری CVE-2020-0674

طبق توصیهنامهی منتشرشده توسط مایکروسافت، جلوگیری از بارگیری کتابخانهی JScript.dll میتواند به صورت دستی مانع از سوءاستفاده از این آسیبپذیری شود.

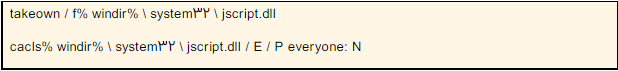

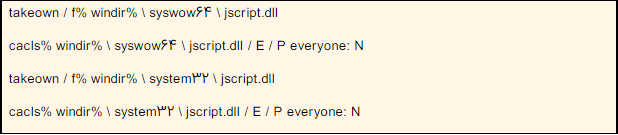

بهمنظور محدودکردن دسترسی به Jscript.dll، باید دستورات زیر را در سیستم ویندوزی با امتیازات مدیریتی اجرا کرد:

برای سیستمهای 32 بیتی:

برای سیستمهای ۶۴ بیتی:

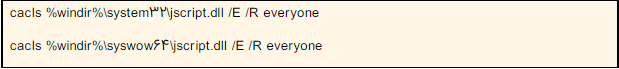

پس از انتشار وصله، باید پیش از نصب آن، بااستفاده از دستورات زیر، این راهحلها را بازگرداند:

برای سیستمهای 32 بیتی:

برای سیستمهای ۶۴ بیتی:

لازم به ذکر است که برخی از وبسایتها یا ویژگیها که به کتابخانهی آسیبپذیر JScript.dll متکی هستند ممکن است بعد از غیرفعالکردن آن، دچار مشکلاتی شوند. بنابراین، لازم است کاربران بلافاصله پس از اننتشار وصلهی این آسیبپذیری، بهروزرسانی را اعمال نمایند.

- 11