شرکت TOTOLINK ارائه دهندهی محصولات ارتباطی شبکه حرفهای است که از جمله محصولات آن میتوان به روتر بی سیم اشاره کرد.

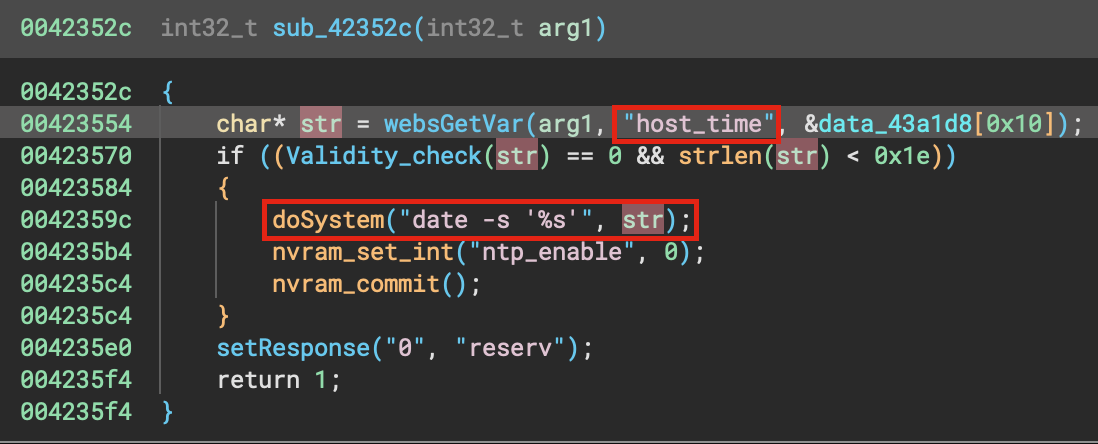

اخیراً یک آسیبپذیری با شناسهی CVE-2024-25468 در روترهای TOTOLINK کشف شده است که ضمن اینکه یک آسیبپذیری تزریق فرمان (command injection) است، به مهاجم از راه دور امکان اجرای حملهی انکار سرویس را نیز میدهد. تزریق فرمان از طریق پارامتر host_time امکانپذیر میباشد.

تابع Validity_check دادههای بسته کاربر را بررسی میکند، اما فقط برای یک رشتهی خاص معتبر است و میتوان آن را با یک رشته نامشخص دور زد. به عنوان مثال، تغییر مسیرها (>، <) میتوانند فایلهای حیاتی را درون فایلسیستم خراب کنند، که میتواند منجر به انکار سرویس شود. آسیبپذیری انکار سرویس میتواند از طریق تابع "NTPSyncWithHost" برای تنظیم زمان سفتافزار(firmware) فعال شود. یک ورودی نمونه به شرح زیر است:

{"host_time":"2024' > test'", "topicurl":"NTPSyncWithHost"}

این توابع و بسیاری دیگر تعریف شده و در تابع اصلی باینری cstecgi.cgi فراخوانده میشوند.

محصولات آسیبپذیر

محصولات TOTOLINK X5000R V.9.1.0u.6369_B20230113 نسبت به این نقص، آسیبپذیر هستند.

منابع خبر:

[1] https://nvd.nist.gov/vuln/detail/CVE-2024-25468

[2] https://github.com/thKim0/totolink

- 36