محققان امنیتی به تازگی یک آسیبپذیری بحرانی در پلتفرم Apache InLong با شناسه CVE-2023-51785 کشف کردند. این آسیبپذیری مربوط به Apache InLong که یک پلتفرم توزیعشده مخابره، همگامسازی و اشتراک داده است میباشد و نگرانیهایی را در خصوص بازیابی دادههای سریالشده غیرقابل اعتماد به جای داده اصلی ایجاد میکند. این سامانهها، ابتدا اطلاعات را به دنبالهای بیتی، سریالسازی کرده و سپس در مقصد از این دنباله، داده با فرمت اصلی بازسازی میشود. این آسیبپذیری ناشی از آن است که Apache InLong، دادههای سریالشده را قبل از بازیابی، به درستی اعتبارسنجی نمیکند؛ لذا به مهاجم اجازه میدهد تا دادههای مخرب را به جریان ارسالی تزریق کند که این امر میتواند در مقصد توسط پلتفرم بازیابی و اجرا شود. هنگامی که دادهها از حالت سریال خارج می شوند، مهاجم میتواند از درایور MySQL جهت خواندن هر فایلی روی سیستم، از جمله فایلهای حساس، سوءاستفاده کند که خطرات امنیتی قابل توجهی را در پی خواهد داشت.

یک برنامهی وب را در نظر بگیرید که از Apache InLong جهت رسیدگی به درخواستهای دریافتی استفاده میکند. برنامه، برای دسترسی به دادههای مورد نیاز، با ارسال یک درخواست، اطلاعات را از طریق پلتفرم یاد شده از پایگاه داده دریافت میکند، اما به جای بازیابی دادههای واقعی، مهاجم یک بار مخرب را ارسال میکند که شامل ارجاع به یک فایل در سرور است.

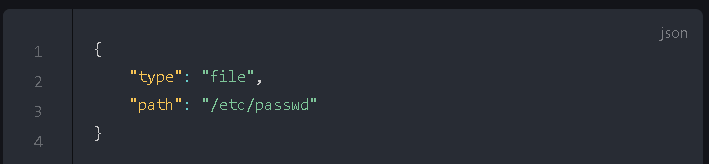

Apache InLong این دنباله JSON را از حالت سریال خارج و فیلد «مسیر» را استخراج میکند که به یک فایل حساس در سرور اشاره خواهد کرد. بدون اعتبارسنجی مناسب، Apache InLong سعی میکند محتویات «/etc/passwd» را بارگیری کند و آن را به طرف مقابل بازگرداند. با این حال، از آنجایی که مهاجم مقدار فیلد «مسیر» را کنترل میکند، میتواند هر فایلی از جمله فایلهای حساس پیکربندی، فایلهای گزارش یا حتی فایلهای اجرایی باینری را در سرور رصد کند. این موضوع میتواند به مهاجم اجازه دهد که دادههای حساس را از سیستم قربانی استخراج کند، تنظیمات سرور را تغییر دهد یا حتی کد دلخواه را روی سرور اجرا کند.

محصولات تحت تأثیر

نسخه های بین 1.7.0 و 1.9.0 پلتفرم Apache InLong تحت تأثیر این آسیبپذیری قرار دارند.

توصیههای امنیتی

به کاربران توصیه میشود در اسرع وقت سامانه خود را به نسخه Apache InLong 1.10.0 یا cherry-pick ارتقاء دهند.

منابع خبر:

[1] https://lists.apache.org/thread/g0yjmtjqvp8bnf1j0tdsk0nhfozjdjno

[2] http://www.openwall.com/lists/oss-security/2024/01/03/2

[3] https://nvd.nist.gov/vuln/detail/CVE-2023-51785

- 68