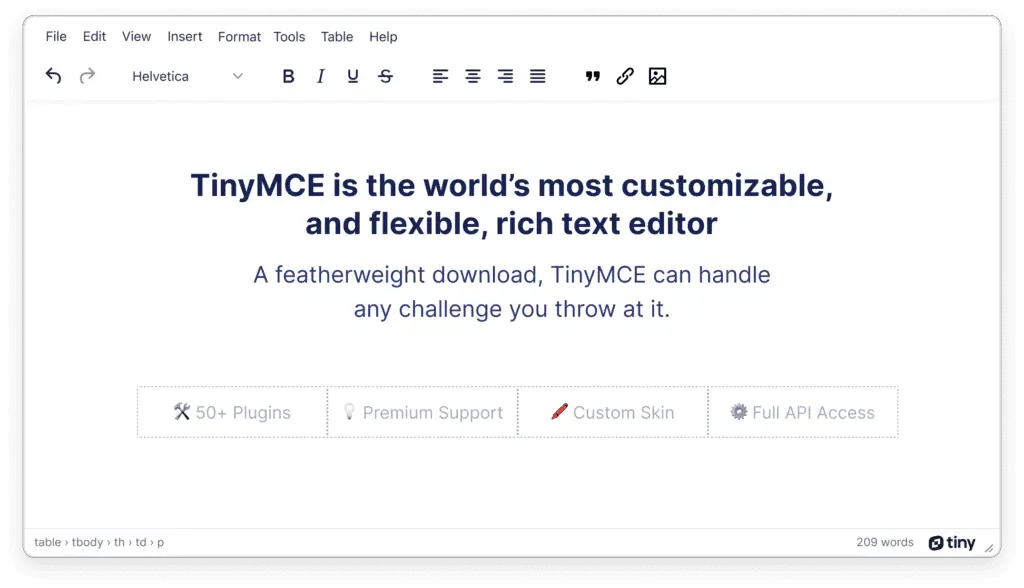

اخیراً یک آسیبپذیری با شناسه CVE-2023-48219 و شدت 6.1 در ویرایشگر متن وردپرس TinyMCE کشف شده است که به مهاجم امکان تزریق کد مخرب به برنامههای وب را خواهد داد.

تزریق کد Cross-Site (mXSS) ناشی از مدیریت نادرست گرههای متنی، طی فرآیند سریالسازی میباشد که این فرآیند هنگامی رخ میدهد که TinyMCE محتوای متن را به فرمت HTML خام تبدیل میکند. اگر این گرههای متنی حاوی کاراکترهای ویژهای باشند که به عنوان نشانگرهای داخلی رزرو شدهاند، میتوان آنها را با سایر الگوهای HTML ترکیب کرد تا قطعههای مخرب ایجاد کنند.

پس از تجزیه محتوا در بدنه ویرایشگر، این قطعههای مخرب میتوانند لایه پاکسازی اولیه را دور زده و حملات XSS را راهاندازی کنند. چنین جهشهایی زمانی اتفاق میافتد که محتوای HTML سریالسازیشده قبل از ذخیره در پشته، پردازش میشود و یا زمانی که از APIها و افزونههای خاصی استفاده میشوند، مانند:

`tinymce.Editor.getContent({ format: 'raw' })`

`tinymce.Editor.resetContent()`

Autosave

ممکن است بهرهبرداری از این آسیبپذیری به مهاجم اجازه دهد تا کد جاوا اسکریپت دلخواه خود را در برنامههای وب اجرا کند و از این طریق منجر به فعالیتهای مخرب مختلفی شود که برخی از آنها عبارتند از:

1. تخریب Session ها و تصاحب حسابهای کاربری

2. سرقت اطلاعات حساس کاربران، از جمله رمزهای عبور و جزئیات اطلاعات احرازهویت

3. هدایت کاربران به وبسایتهای مخرب

4. تزریق بدافزار در دستگاههای کاربر

توصیههای امنیتی

1. به کاربران توصیه میشود در اسرع وقت ویرایشگر TinyMCE خود را به نسخههای 6.7.3 یا 5.10.9 ارتقاء دهند.

2. جهت جلوگیری از ورود کدهای مخرب به سیستم میتوان ایجاد محدودیتها و پاکسازی محتوا را پیادهسازی کرد.

3. از اعتبارسنجی دادههای ورودی به TinyMCE اطمینان حاصل کرده تا فقط دادههای معتبر و ایمن ارسال شوند.

4. اعمال به موقع بهروزرسانیهای امنیتی برای TinyMCE و سایر نرمافزارهای مرتبط.

منبع خبر:

- 48