حمله به سرورهای مایکروسافت SQL برای استقرار باج افزار FreeWorld

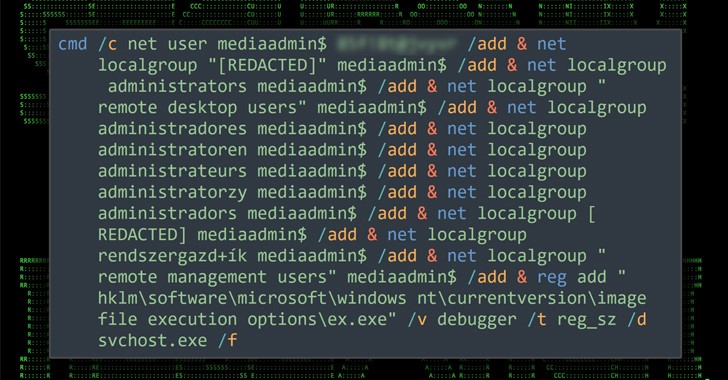

شکل 1- تصویری از باج افزار FreeWorld

در حال حاضر، عوامل تهدیدی یا هکرها، از سرورهای Microsoft SQL (MS SQL) که امنیت پایین دارند، به منظور ارسال دو نوع بدافزار به نامهای Cobalt Strike و FreeWorld استفاده میکنند. این دو بدافزار به عنوان ابزارهایی برای حملات سایبری و باجافزار بهکار میروند.

شرکت امنیتی به نام Securonix این حمله را با نام DB#JAMMER شناخته و آن را از دیگر حملات مشابه به دلیل نحوه استفاده از ابزارها و زیرساختها متمایز میکند.

تحلیلگران امنیتی در یک تحلیل فنی از این حمله اظهار میکنند که ابزارهایی مانند نرمافزارهای شمارش، بارگذاری نرمافزار RAT (Remote Access Trojan)، نرمافزارهای انتزاع اطلاعات و دزدیدن اطلاعات اعتباری و در نهایت نرمافزارهای باجافزار از جمله ابزارهای استفاده شده در این حمله هستند.

نکته قابل توجه در اینجا این است که نوع بدافزار باجافزار مورد استفاده در این حمله یک نسخه جدیدتر از باجافزار Mimic به نام FreeWorld بهنظر میآید.

مراحل این حمله به شرح زیر است:

1. دستیابی به دسترسی اولیه به سیستم هدف با استفاده از حمله brute-force به سرور MS SQL.

2. استفاده از این دسترسی برای شمارش دیتابیس و استفاده از گزینه تنظیم xp_cmdshell به منظور اجرای دستورات شل و انجام عملیات تجسس.

3. مرحله بعدی شامل اقداماتی برای مختل کردن دیواره آتش سیستم و ایجاد تثبیت با اتصال به یک سهمی (SMB) اشتراکی از راه دور به منظور انتقال فایلها به/ از سیستم قربانی و نصب ابزارهای مخرب مانند Cobalt Strike است.

4. این مراحل در نهایت به اجرای نرمافزار AnyDesk منجر میشود که برای پخش باجافزار FreeWorld بهکار میرود. اما قبل از این مرحله، حملهکنندگان اقداماتی برای جلوگیری از تشکیل اتصال دائمی RDP از طریق Ngrok نیز انجام میدهند.

Ngrok یک سرویس تونلینگ است که به افراد اجازه میدهد تا سرویسهای محلی را به صورت ایمن از طریق اینترنت در دسترس عمومی قرار دهند. این ابزار بهطور معمول توسط توسعهدهندگان و مهندسان سیستم برای تست و دسترسی به سیستمها و خدمات محلی از راه دور استفاده میشود.

حالا، ایده "RDP persistence through Ngrok" این است که حملهکننده پس از نفوذ به سیستم هدف، از Ngrok بهعنوان یک ابزار برای ایجاد اتصال دائمی RDP به سیستم استفاده میکند. این اتصال RDP از طریق اینترنت ایجاد میشود و توسط Ngrok به سیستم متصل میشود. این کار به حملهکننده اجازه میدهد که بهطور مداوم و بدون اکتشاف از راه دور به سیستم هدف دسترسی داشته باشد و از تثبیت پنهان استفاده کند.

در کل، این روش به حملهکننده امکان میدهد که دسترسی دائمی به سیستم هدف را ایجاد کرده و از طریق RDP به آن دسترسی پیدا کند، حتی اگر از راه دور و بدون اطلاع کاربران یا مدیران سیستم باشد. این یکی از راههایی است که حملهکنندگان برای حفظ دسترسی به سیستمها بعد از نفوذ از آن استفاده میکنند.

تحلیلگران به اهمیت رمزهای عبور قوی، بهویژه در سرویسهای عمومی اشاره میکنند.

این حمله نخستین بار نیست که سرورهای MS SQL درست امننشده را به عنوان هدف حملات سایبری برای اجرای بدافزارها انتخاب میکند. هفته گذشته، AhnLab Security Emergency Response Center (ASEC) جزئیات حمله جدیدی را منتشر کرد که با استفاده از بدافزارهای LoveMiner و projacking روی سرورهای تخریبشده طراحی شدهاند.

این حمله در موازات با ادعای اپراتورهای باجافزار Rhysida در مورد داشتن ۴۱ قربانی، از جمله بیش از نیمی از آنها در اروپا، انجام شده است.

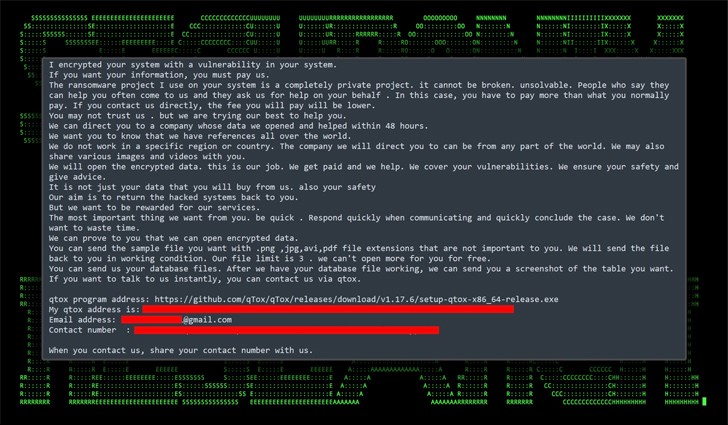

Rhysida یک نوع باجافزار (Ransomware) است، که یک نوع خاص از نرمافزار مخرب بوده و فایلهای کامپیوتری را رمزگذاری میکند که برای بازگشت دسترسی به آنها از قربانیان پول (رمزگشایی) میخواهد. Rhysida بهعنوان یکی از جدیدترین نسخههای باجافزار در سال ۲۰۲۳ ظاهر شده است.

شکل 2- تصویری از باج افزار Rhysida

همچنین این حمله مطابق با انتشار یک ابزار decryptor رایگان برای نوعی باجافزار بهنام Key Group انجام شده است، که از اشتباهات رمزنگاری در برنامه بهره میبرد. Key Group همانند دیگر باجافزارها به منظور بهدست آوردن پول از قربانیان استفاده میشود. بر اساس آماری که Coveware در جولای 2023 به اشتراک گذاشته است، سال 2023 شاهد افزایش بیسابقه حملات باج افزار بوده است، حتی با وجود اینکه درصد حوادثی که منجر به پرداخت قربانی شده است به پایینترین سطح خود یعنی 34 درصد کاهش یافته است. از سوی دیگر، میانگین مبلغ باج پرداختی به 740,144 دلار رسیده است که 126 درصد نسبت به سه ماهه اول 2023 افزایش یافته است. نوسانات در نرخ کسب درآمد با عوامل تهدید باج افزار همراه است که باعث توسعه تجارت اخاذی میشود، از جمله به اشتراک گذاری جزئیات تکنیکهای حمله توسط هکرها افزایش یافته است.

توصیه های امنیتی

- بهروزرسانی نرمافزار: اطمینان حاصل کنید که سیستم عامل، نرمافزارها و برنامههای خود را بهروز نگه دارید. بسیاری از حملات باجافزار از آسیبپذیریهایی که در نسخههای قدیمی نرمافزارها وجود دارد، بهره میبرند.

- استفاده از نرمافزار امنیتی: نصب یک نرمافزار امنیتی و آنتیویروس قوی میتواند به شما در شناسایی و پاکسازی باجافزارها کمک کند.

- پشتیبانگیری منظم: اطلاعات مهم و فایلهای حساس خود را بهصورت منظم پشتیبانگیری کنید. این کار میتواند در صورت رمزگشایی توسط باجافزار، از از دست رفتن اطلاعات شما جلوگیری کند.

- اجتناب از باز کردن فایلهای پیوست ناشناخته: هرگز فایلهای پیوست ایمیل یا لینکهای مشکوک را باز نکنید و به دقت ایمیلهای ناشناخته را حذف کنید.

- محدود کردن دسترسی: دسترسی به منابع حساس مانند سرورها و پایگاههای داده را محدود کنید. فقط افرادی که بهطور واقعی نیاز به دسترسی دارند، باید به آنها دسترسی داشته باشند.

- مانیتورینگ فعال: سیستمهای مانیتورینگ فعال راهکارهای موثری برای شناسایی حملات باجافزاری هستند. آگاهی داشتن از فعالیتهای عجیب در سیستمهای خود میتواند به شما کمک کند تا به سرعت واکنش مناسبی نسبت به حملات انجام دهید.

منبع خبر

- 67