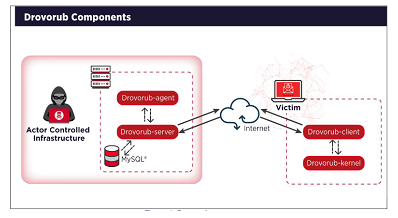

طبق تحقیقات انجام شده، بدافزار Drovorub شامل مولفههای کاشت (implant)، سرور (C2 (Command and Control، انتقال فایل، انتقال پورت و روت کیت است. زمانیکه بدافزار بر روی سیستمی مستقر شود؛ کلاینت بدافزار یعنی مولفه implant امکان ارتباط مستقیم با زیر ساخت C2، قابلیت آپدیت و دانلود فایل، اجرای دستور به عنوان “root” و انتقال پورت و ترافیک شبکه به هاستهای دیگر شبکه را فراهم میآورد.

کاربران و مدیران سیستمهای حوزه IT در راستای جلوگیری از هرگونه آلودگی و تحت تاثیر قرار گرفتن توسط این بدافزار لازم است که کرنل سیستمعامل لینوکسی خود را به نسخه های 3.7 یا بالاتر (آخرین نسخه کرنل لینوکس منتشر شده 5.8.1 است.) بهروزرسانی کنند. ویژگی signing موجود در نسخه های به روزتر از 3.7 کرنل لینوکس با کنترل ماژول ها بر اساس امضای دیجیتال مانع از اجرای ماژول های بدون امضاء یا با کلید امضای غلط می گردد. ماژول CONFIG_MODULE_SIG در نسخه های به روزتر از 3.7 کرنل لینوکس پس از فعالسازی و راه اندازی مانع از نصب و اجرای بدافزار Drovorub می شود.

منبع:

https://kc.mcafee.com/corporate/index?page=content&id=KB93241

https://www.zdnet.com/article/fbi-and-nsa-expose-new-linux-malware-drovorub-used-by-russian-state-h…

- 44